Information Gathering

Information Gathering

MOHAMED MOADEB

MAHMOUD BOUABSA

NARJESS MEMMI

ETTAYEB MOHAMED

RIM GHDAS

SARA NAIFAR

Information Gathering |SECURIDAY 2014 ACCESS CONTROL

1

Table des matières 1.

I. Présentation de l’atelier .................................................................................................... 2

1. Introduction ....................................................................................................................... 2

2. Défintion ............................................................................................................................ 2

II. Outils Utilisés ..................................................................................................................... 2

1. Python ............................................................................................................................... 2

2. Scapy .................................................................................................................................. 3

3. Nmap ................................................................................................................................. 4

4. Nmap Scripting language ................................................................................................... 5

5. Socket. ............................................................................................................................... 5

6. Kali linux :........................................................................................................................... 6

7. pygtk .................................................................................................................................. 6

8. Le différent script Utilisé : ................................................................................................. 6

a. DNS Analysis .................................................................................................................. 6

b. Identify Live Host ........................................................................................................... 6

c. Network Scanners: ........................................................................................................ 7

d. Network Traffic Analysis: ............................................................................................... 7

e. OS Fingerprinting: .......................................................................................................... 7

f. SMB Analysis .................................................................................................................. 7

g. SMTP Analysis ................................................................................................................ 7

h. SNMP Analysis ............................................................................................................... 7

i. SSL Analysis .................................................................................................................... 7

j. VOIP Analysis ................................................................................................................. 7

k. VNC Analysis .................................................................................................................. 8

II. Topologie du réseau .......................................................................................................... 8

III. Configuration des outils ................................................................................................ 9

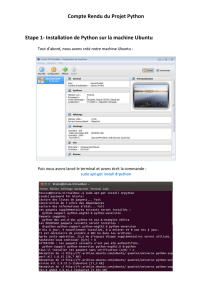

1. Python ............................................................................................................................... 9

2. Scapy .................................................................................................................................. 9

3. Pygtk ................................................................................................................................ 10

IV. Un scénario .................................................................................................................. 10

1. Connexion au réseau local : ............................................................................................. 10

2. Vérifier l’appartenance au réseau ................................................................................... 10

3. Localisation des équipements actifs ................................................................................ 11

4. Analyse de vulnérabilité .................................................................................................. 15

V. Conclusion ....................................................................................................................... 17

Information Gathering |SECURIDAY 2014 ACCESS CONTROL

2

I. Présentation de l’atelier

Introduction 1.

Dans noter atelier on a développe une application qui va nous aider à réaliser un collecte

d’information .On a collecte le plus possible des scripts qui traitent des différents

techniques sur des plusieurs thèmes dans but d’Analyzer la vulnérabilité d’un réseaux

locale sur les différent couche réseaux

Défintion 2.

une vulnérabilité ou faille est une faiblesse dans un système informatique, permettant à un

attaquant de porter atteinte à l'intégrité de ce système, c'est-à-dire à son fonctionnement

normal, à la confidentialité et l'intégrité des données qu'il contient.

Ces vulnérabilités sont la conséquence de faiblesses dans la conception, la mise en œuvre ou

l'utilisation d'un composant matériel ou logiciel du système, mais il s'agit généralement de

l'exploitation

L’analyse du vulnérabilité d’un réseaux local consiste a Tester et renseigner sur l’efficacité

des politiques et des contrôles de sécurité. en identifiant l’ensemble des

vulnérabilités connues sur l’infrastructure réseau. Les évaluations sont réalisées sur

les équipements réseau et périphériques , ainsi que sur les services et les

applications exécutées sur ces derniers.

Et tous cela sera effectuer sur plusieurs étapes

II. Outils Utilisés

Python 1.

Information Gathering |SECURIDAY 2014 ACCESS CONTROL

3

Python est un langage de programmation objet, multi-paradigme et multi-plateformes. Il

favorise la programmation impérative structurée et orientée objet. Il est doté d'un typage

dynamique fort, d'une gestion automatique de la mémoire parramasse-miettes et

d'un système de gestion d'exceptions ; il est ainsi similaire

à Perl, Ruby, Scheme, Smalltalk et Tcl.

Le langage Python est placé sous une licence libre proche de la licence BSD2 et fonctionne

sur la plupart des plates-formes informatiques, des supercalculateurs aux ordinateurs

centraux, de Windows à Unix en passant par GNU/Linux, Mac OS, ou encore Android, iOS, et

aussi avec Java ou encore .NET. Il est conçu pour optimiser la productivité des

programmeurs en offrant des outils de haut niveau et une syntaxe simple à utiliser.

Scapy 2.

Scapy est un logiciel libre de manipulation de paquets réseau écrit en python.

Il est capable, entre autres, d'intercepter le trafic sur un segment réseau, de générer des

paquets dans un nombre important de protocoles, de réaliser une prise d'empreinte de la

pile TCP/IP, de faire un traceroute, d'analyser le réseau informatique…

Scapy n'est pas un outil clé en main (comme Nmap ou autre) mais un Framework basé

sur Python fournissant un ensemble de fonctions pour interagir avec le réseau. Il a donc les

avantages suivants

Information Gathering |SECURIDAY 2014 ACCESS CONTROL

4

Une grande liberté d'action car chaque paramètre peut être modifié

Il décode mais n'interprète pas les paquets reçus

Nmap 3.

Nmap est un scanner de ports libre créé par Fyodor et distribué par Insecure.org. Il est conçu

pour détecter les portsouverts, identifier les services hébergés et obtenir des informations

sur le système d'exploitation d'un ordinateur distant. Ce logiciel est devenu une référence

pour les administrateurs réseaux car l'audit des résultats de Nmap fournit des indications sur

la sécurité d'un réseau. Il est disponible sous Windows, Mac OS X, Linux, BSD et Solaris.

Le code source de Nmap est disponible sous la licence GNU GPL.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

1

/

18

100%