Protocoles et architectures

© Télé-université, Septembre 1999 INF 5004

Chapitre 3

Protocoles et architectures

Nous étudierons dans ce chapitre les normes qui s’appliquent en téléinformatique. Nous

traiterons d’abord de la nécessité des protocoles et architectures des systèmes informa-

tiques. Nous présenterons ensuite les organismes responsables des normes en télé-

informatique, puis nous examinerons le modèle de référence OSI qui propose une

structuration en sept couches. Nous nous pencherons enfin sur les protocoles utilisés dans

les couches du modèle OSI, de même que sur les protocoles Internet.

Voici les concepts importants abordés dans ce chapitre :

– L’introduction à la réseautique

• la nécessité des protocoles

• les organismes de normalisation

– Le modèle de référence OSI

– Les protocoles de la couche physique

– Les protocoles de la couche liaison

• la sous-couche MAC

• la sous-couche LLC

– Les protocoles de la couche réseau

• les protocoles de la communication par paquets

• les protocoles de routage

• les protocoles Internet

– Les protocoles de la couche transport

• Le protocole TCP

• Autres protocoles de la couche transport

– Les protocoles de la couche application

• le Web ou WWW

• les services de répertoire (directory)

• les protocoles de transfert de fichiers

• le courrier électronique

• le protocole en temps réel et multimédia

– Les suites de protocoles

PROTOCOLES ET ARCHITECTURES 2

© Télé-université, Septembre 1999 INF 5004

3.1 INTRODUCTION À LA RÉSEAUTIQUE

Dans cette introduction, nous présenterons la raison d’être des protocoles et architectures

de réseaux, puis nous verrons les organismes chargés de les normaliser.

3.1.1 Généralités

Le principe de l’architecture de réseau, fondé sur des couches de protocole bien définies,

s’est imposé historiquement. Il fut un temps où il fallait intégrer ensemble des produits

informatiques différents, ce qui était quasiment impossible, même au sein d’une même

compagnie. Le besoin d’un standard s’est vite fait sentir pour les connecteurs, les câbles,

les formats d’encodage et d’adressage, les codes de détection d’erreurs, les routages, les

types d’application, etc. L’idée maîtresse, c’est qu’un ordinateur ou un équipement

informatique ne doit pas se résumer à être un produit isolé, qui soit incompatible avec

d’autres équipements informatiques.

Un réseautage standardisé fait en sorte que tout équipement informatique constitue un

module qui puisse s’adapter au sein d’une structure modulaire. De plus, des équipements

informatiques différents doivent pouvoir communiquer entre eux dans des réseaux qui

peuvent être situés dans une même salle, sur un même étage, dans un même bâtiment,

dans une même compagnie, mais qui peuvent aussi être distribués géographiquement, en

différents endroits. Pensons aux systèmes de réservation de billets d’avion, de chambres

dans un hôtel, aux systèmes de vidéoconférence intégrés à l’ordinateur personnel, à

Internet, etc. Les progrès en matière de réseautage ont atteint une maturité patente;

toutefois, aucune de ces applications n’aurait pu exister sans un ensemble de normes

universellement acceptées.

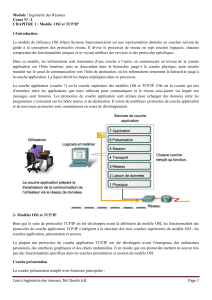

La structure modulaire doit permettre qu’un usager communique avec des ressources, et

ce par un certain nombre de « nœuds » (commutateurs, ponts, etc.). Le terme nœud

s’applique tant à l’usager et à son vis-à-vis qu’aux étapes intermédiaires par lesquelles

l’information transite, comme le montre la figure 3.1.

Noeud

Ressources

ou vis-à-vis

Noeuds intermédiaires

Usager

Noeud

FIGURE 3.1

Structure modulaire de communication.

PROTOCOLES ET ARCHITECTURES 3

© Télé-université, Septembre 1999 INF 5004

La topologie des niveaux décrit la façon dont les nœuds sont interconnectés : réseau

maillé, réseau en arbre, réseau en étoile, réseau en bus ou réseau en boucle. Ajoutons que

les réseaux n’ont pas toujours besoin d’être connectés physiquement. Une topologie

particulière peut consister en un circuit virtuel qui donne à l’usager l’impression qu’il a à

sa disposition une topologie particularisée. Par exemple, un usager du téléphone à

l’impression, lorsqu’il parle à son interlocuteur, d’avoir un câble individuel qui le relie à

ce dernier.

3.1.2 Organismes de normalisation en téléinformatique

Afin de permettre la compréhension entre les divers constructeurs de matériel

informatique et de logiciels à travers le monde, ainsi qu’entre les divers transporteurs

(téléphone, câble, satellite, etc.), il a été nécessaire de mettre sur pied certaines

organisations de normalisation téléinformatique, qui se retrouvent aux paliers national et

international.

Les organismes internationaux les plus importants sont l’Union internationale des

télécommunications (UIT), anciennement le Comité consultatif international pour le

télégraphe et le téléphone (CCITT), et l’International Standards Organization (ISO).

– Le UIT-T (secteur des télécommunications) est un comité de l’UIT qui est un

organisme de l’ONU. Les membres du UIT-T sont les représentants des

administrations nationales des PTT (Poste, télégraphe et téléphone), ainsi que des

organisations privées de télécommunications officiellement reconnues.

– L’ISO est, pour sa part, un organisme international spécialisé dans la normalisation,

constitué des organismes nationaux de normalisation de 89 pays : ANSI (American

National Standard Institute) pour les États-Unis; AFNOR (Association française de

normalisation) pour la France; CCN (Conseil canadien des normes) ou SCC

(Standards Council of Canada) pour le Canada; BSI (British Standard Institute)

pour la Grande-Bretagne; etc. L’ISO un membre non votant du UIT-T, qui est à

l’origine des couches de protocoles dédiées en téléinformatique, selon une

architecture de systèmes ouverts dite OSI (Open Systems Interconnexion).

L’objectif de l’ISO est de faciliter les échanges de marchandises et les prestations

de services entre les nations, et de réaliser une entente mutuelle dans le domaine

intellectuel et scientifique, ainsi que dans ceux de la technique et de l’économie.

Les membres de l’ISO sont les organismes nationaux ou régionaux de

normalisation. Ses domaines de compétence sont très étendus; c’est le comité

technique 97 (système de traitement de l’information) qui a la charge du domaine

informatique et qui traite également de la bureautique et de la télématique.

Travaux relevant du UIT-T

Le UIT-T est un organisme chargé de traiter des problèmes liés aux télécommunications

sur câbles ou supports guidés. Cet organisme fonctionne par périodes d’étude de quatre

ans. C’est au cours d’une assemblée plénière que le Comité ratifie, par l’émission d’avis,

les travaux de ses diverses commissions d’études, qui sont généralement chargées

d’études ponctuelles. Ces avis sont ensuite publiés. Les recommandations I, Q, V et X se

PROTOCOLES ET ARCHITECTURES 4

© Télé-université, Septembre 1999 INF 5004

préoccupent respectivement du RNIS (réseau numérique à intégration de services) – ou

ISDN (Integrated Services Distribution Network) –, de signalisation, de transfert de

données par téléphone et de réseaux de transmission de données. Les normes du UIT-T

sont nommées par une lettre suivie d’un point et d’un numéro : V pour la transmission de

données par téléphone (par exemple, V.24, V.28, etc.); X pour les réseaux publics de

données (par exemple, X.25, X.75, etc.); F, S et T pour les nouveaux services

télématiques; Z pour la description et les significations; et Q pour la signalisation.

Le programme de travail du UIT-T est élaboré à partir des questions suggérées par les

commissions d’études qui se chargent ensuite de le mettre en œuvre. Le CCITT veille,

pour sa part, aux relations et à la coordination entre les commissions. Certains membres

siègent à plusieurs commissions.

Les présidents des commissions d’études sont choisis par élection. Ils ont des

responsabilités par rapport aux autres commissions, mais aussi à l’extérieur du CCITT,

par exemple envers l’ISO.

Travaux relevant de l’ISO

Les résultats des travaux techniques de l’ISO sont publiés sous la forme de normes

internationales qui permettent de concilier les intérêts des fabricants, des usagers, des

gouvernements et des milieux scientifiques.

Chaque pays délègue à l’ISO un comité membre, qui est l’organisme le plus représentatif

de la normalisation dans son pays. Les travaux techniques de l’ISO s’effectuent au sein

des comités techniques. Ceux-ci peuvent créer des sous-comités et des groupes de travail

chargés de s’occuper de différents aspects.

Une norme internationale est l’aboutissement d’un accord intervenu entre les comités

membres de l’ISO. L’élaboration de ces normes suppose la présentation d’un avant-

projet, qui doit passer par plusieurs étapes avant d’être accepté. Cette procédure vise à

garantir que le résultat final puisse être accepté par autant de pays que possible. Lorsque

les membres du comité technique se sont mis d’accord sur un avant-projet, celui-ci est

soumis au vote de tous les comités membres. Si le projet est approuvé par 75 % des

comités, il est alors soumis au conseil de l’ISO, pour qu’il l’accepte comme norme

internationale.

Étant donné l’évolution rapide des techniques, des matériaux et des méthodes, les normes

de l’ISO sont soumises à une révision périodique, en principe à des intervalles de cinq

ans au plus.

Parallèlement à ces organismes, plusieurs organisations de normes ou associations

industrielles coordonnent leurs standards avec l’ISO ou le UIT-T.

– L’ECMA (European Computer Manufacturers Association) est à la source de

nombreuses normes ISO.

– Le CEPT (Commission européenne d’administration des postes et des

télécommunications) et l’ETSI (European Telecommunication Standards Institute)

produisent des normes NET (Normes européennes de télécommunications).

PROTOCOLES ET ARCHITECTURES 5

© Télé-université, Septembre 1999 INF 5004

– L’organisme du FCC (Federal Communication Commission) aux États-Unis

chapeaute la majorité des groupes de travail en matière de normes de

télécommunications. Cet organisme est également responsable de l’octroi du

spectre radio.

– L’ANSI (American National Standards Institute) interprète et élabore des normes

UIT-T pour leur application aux États-Unis.

– Aux États-Unis, l’EIA (Electronic Industries Association) et le TIA (Tele-

communications Industry Association) ont développé un grand nombre de

recommandations et de normes. Ces deux organismes sont représentés à l’ANSI.

– L’ECSA (Exchange Carriers Standards Association) est une association de

compagnies de téléphone et de manufacturiers membres de l’ANSI.

– Le CBEMA (Computer and Business Equipment Manufacturers Association) est

également membre de l’ANSI.

– Le NBS (National Bureau of Standards) aux États-Unis regroupe les compagnies

de télécommunications et les manufacturiers de commutateurs.

– L’IEEE (Institute of Electrical and Electronics Engineers) est à l’origine de

nombreux standards, notamment dans le domaine des réseaux locaux LAN et celui

des réseaux métropolitains MAN.

Les normes en télécommunications doivent cohabiter avec d’autres normes dans des

domaines connexes. Ainsi, au Canada par exemple, nous retrouvons l’ACNOR

(Association canadienne des normes) ou CSA (Canadian Standard Association), le NBC

(National Building Code), le CEC (Canadian Electrical Code), de même que de

nombreux règlements provinciaux et municipaux.

L’Internet Society est une organisation se rapportant à l’UIT. L’IAB (Internet

Architecture Board) reçoit les propositions des groupes de recherche IRSG (Internet

Research Steering Group) et des groupes de travail IETF (Internet Engineering Task

Force) qui proposent des RFC (Requests For Comments). Toute personne peut proposer

de nouveaux protocoles ou de nouvelles modifications de protocoles à l’éditeur en chef

de l’IAB. Ces RFC ont remplacé les anciens IEN (Internet Engineering Notes). Précisons

que certains produits sur le marché ne sont pas à cent pour cent compatibles avec la

norme TCP/IP officielle.

En matière de téléinformatique, les protocoles internationaux de l’OSI cohabitent avec

d’autres protocoles nationaux comme ceux du GOSIP (Government OSI Protocol, des

États-Unis) et de nombreux protocoles de facto qui se sont instaurés dans l’industrie, tels

TCP/IP, Telnet, File Transfer, courrier électronique, Xerox XNS, Sun, NFS, etc. Par

ailleurs, certaines compagnies ont développé des protocoles propres à leurs produits :

SNA et DLSN chez IMB, AppleTalk chez Apple, Novell, Vines, etc. Enfin, d’autres

protocoles propres aux ordinateurs personnels ont été adoptés dans l’industrie : NetBios,

OS/2 LAN, etc.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

1

/

45

100%