Table des matières 1.Étude 1 : Intel Core i3,i5 et i7 1.1. Introduction

Table des matières

1.Étude 1 : Intel Core i3,i5 et i7...........................................................................................................1

1.1. Introduction...................................................................................................................................1

1.2.Vocabulaire.....................................................................................................................................1

1.3 Choix du processeur.......................................................................................................................2

1.4. Caractéristiques Cores i3,i5 et i7 et différences............................................................................3

2.Étude des systèmes de sécurité wep-wap..........................................................................................5

2.1. Introduction...................................................................................................................................5

2.2. WEP...............................................................................................................................................5

2.3. WPA...............................................................................................................................................6

2.4. Conclusion.....................................................................................................................................7

1.Étude 1 : Intel Core i3,i5 et i7

1.1. Introduction

Le processeur ou CPU (Central Processing Unit) est le composant vital pour une unité centrale, c'

est en quelque sorte le cœur et le cerveau de l'ordinateur, il est fabriqué en un seul circuit intégré et

communément appelé microprocesseur. Les derniers processeurs possèdent de deux à huit cœurs de

traitement qui résident sur la même puce et effectuent des calculs capables d’exécuter plusieurs

programmes.

Les processeurs Double Cœur AMD Athlon 64 X2 et le Core 2 Duo dépassent de 30% maximum

leurs prédécesseurs (Athlon 64 et le Pentium 4 mono cœur), en terme d 'exécution.

Il est donc important d'acheter son processeur en fonction son utilisation et de le choisir en vérifiant

les principales caractéristiques : le socket, la fréquence, le FSB et la mémoire cache.

1.2.Vocabulaire

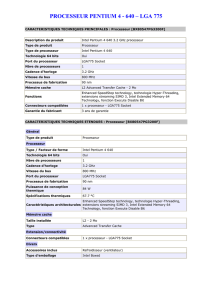

Le socket

C ' est la partie du processeur qui vient se logé dans le socket de la carte mère par l' intermédiaire de

picots. Le nombre de picots correspond au nom du socket (socket 754, 939, 771, 775, etc..). Petite

exception pour le socket AM2 (940 picots). Pour un processeur socket 775, il vous faut une carte

mère socket 775.

socket processeur

Actuellement vous trouverez plus facilement les derniers sockets AM2 et AM3 pour AMD ou 775,

1156 et 1366 pour Intel.

La fréquence

C' est la puissance de calcul du processeur, plus la fréquence est élevée, plus le processeur traitera

les informations rapidement, cela ne veut pas dire qu' il sera plus performant pour toutes les

applications, même avec un FSB de fréquence élevée et un ou plusieurs niveaux de caches de

grande capacité. Ne comparez pas la fréquence d' un AMD Athlon et d'un Intel Pentium, leur

architecture est différente, l' astuce d' AMD est d' avoir nommé les Athlon suivi d' un chiffre

correspondant à la fréquence des Pentium : Athlon 3000+ est "équivalent" à un Pentium 3.0 GHz.

Ce n' est plus le cas avec les Athlon 64 x2 et les Core 2 Duo. Chaque processeur est fabriqué pour

une utilisation spécifique, donc les performances d' un processeur ne seront vérifiées que si le CPU

est testé soit avec un Benchmark soit avec différents logiciels ( jeux 3D, encodage, montages vidéo,

retouches photos).

Le FSB (Front Side Bus) ou le QPI (Quick Path Interconnect) : c' est la quantité de données que le

CPU peut recevoir et envoyer dans un intervalle donné. La fréquence du processeur découle du FSB

car elle est égale au FSB multiplié par un coefficient propre au processeur. Par exemple, si vous

devez overclocker votre CPU de 2 GHz, vous devez augmenter le coefficient multiplicateur : FSB =

200 Mhz multiplié par un coefficient de 11 au lieu de 10, c' est égal à 2200 Mhz soit 2.2 GHz. En

augmentant le FSB tout en maintenant la fréquence du CPU égale, on augmente la quantité de

données, mais la puissance de calcul reste identique et inversement, on augmentera le coefficient

pour augmenter la puissance de calcul. C'est très bénéfique au niveau des performances, surtout si la

fréquence mémoire est aussi augmentée.

Le remplaçant du FSB, le QPI, n' est plus exprimé en MHz mais en GT/s (Giga Transfer par

seconde). Par exemple pour un FSB avec une fréquence 1066 Mhz, on aura environ 2 GT/s, un FSB

de1333, on aura 2.5 GT/s.

La mémoire cache (mémoire tampon) est une mémoire rapide permettant de réduire les délais

d'attente des informations stockées en mémoire vive. Elle est chargée de traiter les informations et

d'exécuter les instructions. Plusieurs niveaux de caches peuvent coexister, on les désigne souvent

sous les noms de L1, L2 ou L3.

Plus le cache est élevé, plus les données peuvent circuler sans ralentir le processeur. Sur les

processeurs Core 2 Duo, le cache peut atteindre 4 Mo voire 8 Mo sur les Quad Core (quatre cœurs).

1.3 Choix du processeur

Comme je l'ai dit , le choix du processeur est fonction de son utilisation.Voici quelques processeurs

recommandés pour différentes utilisations :

Pour une utilisation bureautique et Internet :

Architecture Intel : processeur Celeron et Pentium.

Pour une utilisation multimédia ou multitâche :

Architecture AMD : processeur Phenom II ou Athlon II.

Architecture Intel : processeur Core 2 Duo ou Core 2 Quad.

Architecture Intel : processeur Core i7.

Architecture Intel : processeur Core i3, Core i5 ou Core i7.

Pour une utilisation Jeux PC ou montages vidéo:

Architecture AMD : processeur Phenom II ou Athlon II.

Architecture Intel : processeur Core 2 Duo ou Core 2 Extrême.

Architecture Intel : processeur Core i7 ou Core i7 Extrême.

Architecture Intel : processeur Core i5 ou Core i7.

1.4. Caractéristiques Cores i3,i5 et i7 et différences

Avec le lancement de ses Core i7, Core i5 et Core i3, Intel a tranquillement sonné le glas de la

famille des Core 2.

En effet, chez Intel, les processeurs Core i * socket 1156 ont quelques avantages par rapport aux

Core 2 Duo: _ Un accélérateur graphique est intégré au processeur, il permet de décoder des flux

vidéo Haute Définition sans utiliser la carte graphique.

_ Le Core i * est gravé en 32 nanomètres et ne dissipe qu'en moyenne 75 watts.

_ La technologie HyperThreading est de nouveau de retour sur les Core i * contrairement aux

Core 2 Duo, il permet d' accélérer l' exécution de plusieurs applications en même temps

(multitâche).

_ Pour une exécution plus rapide, un contrôleur mémoire DDR3 double canal est intégré au

processeur .

_ La technologie Intel Turbo Boost permet de basculer toute la puissance du processeur sur un

seul cœur, notamment dans les applications lourdes qui sollicitent de gros calculs ( jeux, montages

vidéo). Par exemple, avec un processeur ( Core i) 3 GHz sur 2 cœurs, le turbo Boost va augmenter

la puissance sur un cœur pouvant atteindre 10 % de puissance supplémentaire soit environ 3,3 GHz.

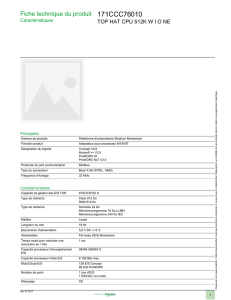

Schéma illustrant les différents constituant du processeur

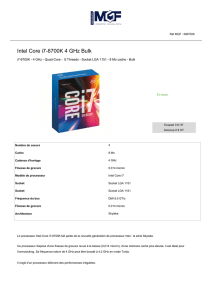

Les nouveaux Core i7 sont des processeurs dual-core avec Hyper Threading, équipés de 4 Mo de

cache L3 partagé et affichant un TDP allant de 18 à 35 watts. Oubliez tout ce que vous savez sur les

Core i7 pour ordinateurs de bureau : plus rien de tout cela n’est valable ici et vous trouverez des

Core i5 et i3 mobiles plus rapides que les Core i7 d’entrée de gamme. Comment est-ce possible ?

Tout simplement parce que seul le Core i7-620M est un processeur à tension normale avec un TDP

de 35 watts. Les i7-640LM et i7-620LM sont des puces moyenne tension, affichant un TDP de 25

watts, tandis que les i7-640UM et i7-620UM ont un TDP de 18 watts et ne prennent en charge la

DDR3 double canal que jusqu’à hauteur de 800 MT/s (contre 1066 MT/s pour les autres modèles).

Bien que leur nom ne diffère que d’une seule lettre ou d’un seul chiffre, ces cinq Core i7 sont

cadencés à des fréquences de base allant de 1,06 à 2,66 GHz, et de 2,13 à 3,33 GHz en mode Turbo.

La situation est à peine plus claire du côté des quatre Core i5. Comme leurs grands frères, ceux-ci

sont également des processeurs dual-core avec Hyper Threading, mais ne disposant plus que de 3

Mo de cache L3 au lieu de quatre. Trois des quatre modèles ont un TDP de 35 watts mais se

répartissent dans les séries i5-500M et i5-400M. Pourquoi ? La seule explication un tant soit peu

plausible que nous ayons pu trouver réside dans un Turbo Boost moins agressif sur le modèle

d’entrée de gamme, comme le montre le tableau ci-dessus. La gamme Core i5 comprend également

un modèle à 18 watts, limité à la DDR3-800 et à une fréquence de base de 1,06 GHz. Il semblerait

toutefois qu’il dispose d’une belle marge de dissipation thermique, car il est capable de monter

jusqu’à 1,86 GHz grâce au Turbo Boost.

Les deux Core i3 sont, une fois de plus, des processeurs dual-core avec Hyper Threading équipés de

3 Mo de cache L3 et compatibles DDR3-1066. La différence avec les modèles plus haut de gamme

réside dans l’absence totale de la fonction Turbo Boost, qui a également pour conséquence un TDP

de 35 watts : sans celle-ci, en effet, Intel ne peut se permettre de choisir une fréquence de base plus

faible que la fonction viendrait augmenter quand la marge thermique l’autoriserait.

N.B.: Un tableau illustrant ces caractéristiques est disponible ci-dessous :

2.Étude des systèmes de sécurité wep-wap

2.1. Introduction

Le Wi-fi (Wireless Fidelity) est une des technologies sans fil dominante actuellement avec un

support de plus en plus intégré dans les équipements : ordinateurs portables, agendas électroniques,

téléphones portables, etc. Malheureusement, un aspect de la configuration est souvent oublié et

méconnu : la sécurité. Voyons un peu le niveau de sécurité des différents systèmes de chiffrement

pouvant être utilisés dans les implémentations modernes du Wi-fi.

2.2. WEP

Pour remédier aux problèmes de confidentialité des échanges sur les réseaux sans fils, le standard

802.11 intègre un mécanisme simple de chiffrement des données, il s'agit du WEP, Wired equivalent

privacy.

Le WEP est un protocole chargé du chiffrement des trames 802.11 utilisant l'algorithme symétrique

RC4 avec des clés d'une longueur de 64 bits ou 128 bits. Le principe du WEP consiste à définir dans

un premier temps une clé secrète de 40 ou 128 bits. Cette clé secrète doit être déclarée au niveau du

point d'accès et des clients. La clé sert à créer un nombre pseudo-aléatoire d'une longueur égale à la

longueur de la trame. Chaque transmission de donnée est ainsi chiffrée en utilisant le nombre

pseudo-aléatoire comme masque grâce à un OU Exclusif entre le nombre pseudo-aléatoire et la

trame.

La clé de session partagé par toutes les stations est statique, c'est-à-dire que pour déployer un grand

nombre de stations Wifi il est nécessaire de les configurer en utilisant la même clé de session. Ainsi

la connaissance de la clé est suffisante pour déchiffrer les communications.

De plus, 24 bits de la clé servent uniquement pour l'initialisation, ce qui signifie que seuls 40 bits de

la clé de 64 bits servent réellement à chiffrer et 104 bits pour la clé de 128 bits.

Dans le cas de la clé de 40 bits, une attaque par force brute (c'est-à-dire en essayant toutes les

possibilités de clés) peut très vite amener le pirate à trouver la clé de session. De plus une faille

décelée par Fluhrer, Mantin et Shamir concernant la génération de la chaîne pseudo-aléatoire rend

possible la découverte de la clé de session en stockant 100 Mo à 1 Go de trafic créés

intentionnellement.

Le WEP n'est donc pas suffisant pour garantir une réelle confidentialité des données. Pour autant, il

6

6

7

7

8

8

1

/

8

100%