Unix — Pas de panique

Unix — Pas de panique !

Cyrille DUNANT

Emmanuel ECKARD

2

Table des matières

Introduction 13

I Histoire et Philosophie de GNU/LinuxTM 15

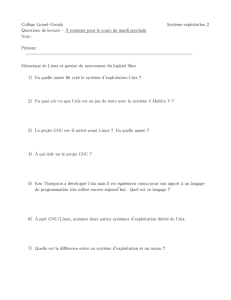

1 L’Histoire d’UNIXTM 17

1.1 Les débuts . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 17

1.2 UNIXTM à la Conquête du Monde . . . . . . . . . . . . . . . . . 18

1.3 Le début de la Fin . . . . . . . . . . . . . . . . . . . . . . . . . . 20

1.4 Les Jours Sombres . . . . . . . . . . . . . . . . . . . . . . . . . 21

1.5 La renaissance — Linux . . . . . . . . . . . . . . . . . . . . . . 21

1.5.1 Internet ne pardonne pas . . . . . . . . . . . . . . . . . . 21

1.5.2 La renaissance d’UNIX . . . . . . . . . . . . . . . . . . . 23

1.5.3 Conclusion . . . . . . . . . . . . . . . . . . . . . . . . . 25

2 Le projet GNU 27

2.1 Le Paradis Perdu — Prélude à GNU . . . . . . . . . . . . . . . . 27

2.2 Les premiers pas – La FSF – La GPL . . . . . . . . . . . . . . . . 29

2.3 Le mariage avec Linux . . . . . . . . . . . . . . . . . . . . . . . 31

3 Histoire de Linux 35

3.1 Il était une fois en Finlande . . . . . . . . . . . . . . . . . . . . . 35

3.2 Les premiers fidèles . . . . . . . . . . . . . . . . . . . . . . . . . 37

3.3 Les distributions – Les portages . . . . . . . . . . . . . . . . . . 38

3.4 XFree, KDE, Gnome, Tux . . . . . . . . . . . . . . . . . . . . . 39

3.5 La révélation Linux . . . . . . . . . . . . . . . . . . . . . . . . . 42

4 Philosophie de Linux 45

4.1 La GPL — Le Darwinisme informatique . . . . . . . . . . . . . . 45

4.2 L’Héritage d’UNIX . . . . . . . . . . . . . . . . . . . . . . . . . 46

4.3 Les Contributions Commerciales . . . . . . . . . . . . . . . . . . 46

3

4

TABLE DES MATIÈRES

4.3.1 Les Distributions . . . . . . . . . . . . . . . . . . . . . . 46

4.3.2 Les éditeurs de logiciels . . . . . . . . . . . . . . . . . . 47

4.3.3 Les constructeurs d’ordinateurs . . . . . . . . . . . . . . 47

II Sociologie 49

5 Problématiques 51

5.1 Propriété Intellectuelle . . . . . . . . . . . . . . . . . . . . . . . 51

5.2 La Liberté de Communiquer . . . . . . . . . . . . . . . . . . . . 52

5.3 La Dynamique du Volontariat . . . . . . . . . . . . . . . . . . . . 53

5.4 Jeu à Somme Non Nulle . . . . . . . . . . . . . . . . . . . . . . 53

5.5 Les Facteurs d’Échelle . . . . . . . . . . . . . . . . . . . . . . . 54

6 Dynamiques Sociales 55

6.1 Une Société Virtuelle . . . . . . . . . . . . . . . . . . . . . . . . 55

6.1.1 Une société déconnectée dans l’espace . . . . . . . . . . . 55

6.1.2 Une société déconnectée dans le temps . . . . . . . . . . 56

6.2 L’Infrastructure Mondiale de Communication . . . . . . . . . . . 56

6.3 Les Relations Individuelles . . . . . . . . . . . . . . . . . . . . . 57

7 Culture 59

7.1 Les Geeks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

7.1.1 Un geek ? . . . . . . . . . . . . . . . . . . . . . . . . . . 59

7.1.2 Naissance d’une sous-cuture . . . . . . . . . . . . . . . . 59

7.1.3 Le vocabulaire . . . . . . . . . . . . . . . . . . . . . . . 60

7.1.4 Un code de valeurs propre . . . . . . . . . . . . . . . . . 60

7.1.5 Une histoire partagée . . . . . . . . . . . . . . . . . . . . 61

7.2 L’esprit Free Software dans la société . . . . . . . . . . . . . . . 61

7.2.1 Qu’est-ce que l’esprit Free Software ? . . . . . . . . . . . 61

7.2.2 Dans le monde académique . . . . . . . . . . . . . . . . 62

7.3 Quelques références culturelles . . . . . . . . . . . . . . . . . . . 62

7.3.1 Les références cinématographiques . . . . . . . . . . . . 62

7.3.2 Les références littéraires . . . . . . . . . . . . . . . . . . 64

7.3.3 Les références culinaires . . . . . . . . . . . . . . . . . . 64

7.3.4 Les références musicales . . . . . . . . . . . . . . . . . . 64

7.4 L’habitat du geek . . . . . . . . . . . . . . . . . . . . . . . . . . 65

8 Linux à l’EPFL 67

8.1 Linux officiel à l’EPFL . . . . . . . . . . . . . . . . . . . . . . . 67

8.1.1 Le support Linux à l’EPFL . . . . . . . . . . . . . . . . . 67

TABLE DES MATIÈRES

5

8.1.2 Un super-ordinateur au SIC : Swiss T1 . . . . . . . . . . . 67

8.1.3 Laboratoire de méthodes de programmation (LAMP) . . . 68

8.1.4 Au laboratoire de télé-informatique . . . . . . . . . . . . 68

8.1.5 Des aspects juridiques . . . . . . . . . . . . . . . . . . . 69

8.2 Linux chez les étudiants . . . . . . . . . . . . . . . . . . . . . . . 69

8.2.1 Enquête sur l’utilisation des logiciels libres à l’EPFL . . . 70

8.3 GNU Generation . . . . . . . . . . . . . . . . . . . . . . . . . . 75

8.3.1 Naissance de GNU Generation . . . . . . . . . . . . . . . 75

8.3.2 Naissance de la Gblgblgbl-Vache . . . . . . . . . . . . . 76

8.3.3 GNUWin . . . . . . . . . . . . . . . . . . . . . . . . . . 77

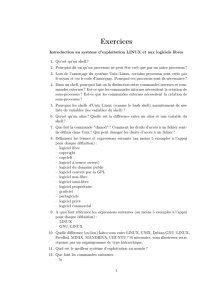

A Les commandes 79

A.1 Gestion de fichiers . . . . . . . . . . . . . . . . . . . . . . . . . 79

A.2 Gestion de l’environnement . . . . . . . . . . . . . . . . . . . . . 82

A.3 Gestion des processus . . . . . . . . . . . . . . . . . . . . . . . . 83

A.4 Manipulation de fichiers . . . . . . . . . . . . . . . . . . . . . . 83

A.5 Utilitaires en ligne de commande . . . . . . . . . . . . . . . . . . 85

A.6 Réseau . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 85

A.7 Documentation en ligne . . . . . . . . . . . . . . . . . . . . . . . 87

A.8 Combinaisons de touches . . . . . . . . . . . . . . . . . . . . . . 87

A.9 Métacaractères de la console . . . . . . . . . . . . . . . . . . . . 87

A.9.1 Entrées/sorties . . . . . . . . . . . . . . . . . . . . . . . 87

A.9.2 Syntaxe . . . . . . . . . . . . . . . . . . . . . . . . . . . 88

A.9.3 Noms de fichiers . . . . . . . . . . . . . . . . . . . . . . 88

A.10 Variables . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 88

A.11 Permissions octales . . . . . . . . . . . . . . . . . . . . . . . . . 89

A.12 Fichiers important dans le répertoire personnel . . . . . . . . . . . 90

A.13 Commandes vi et emacs . . . . . . . . . . . . . . . . . . . . . . 91

B Les Programmes 93

B.1 Suites bureautiques (Office)..................... 93

B.2 Traitement de texte . . . . . . . . . . . . . . . . . . . . . . . . . 93

B.3 Typographie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

B.4 Tableurs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

B.5 Graphiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

B.6 Navigateurs Internet . . . . . . . . . . . . . . . . . . . . . . . . . 97

B.7 Compilateurs et Interpréteurs . . . . . . . . . . . . . . . . . . . . 98

B.8 Jeux . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

B.9 Mathématiques . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

B.10 Multimedia . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

B.10.1 MP3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

120

120

121

121

122

122

123

123

124

124

125

125

126

126

127

127

128

128

129

129

130

130

131

131

132

132

133

133

134

134

135

135

136

136

137

137

138

138

139

139

140

140

141

141

1

/

141

100%