Maintenance - Systeme d`exploitation DOS

ENSEIGNEMENT DE PROMOTION SOCIALE

——————————————————————

Cours de

MAINTENANCE INFORMATIQUE

- Système d'exploitation Windows -

——————————————————————

H. Schyns

Mars 2005

Système d'exploitation WindowsSommaire

H. SchynsS.1

Sommaire

1.HISTORIQUE

1.1.L'origine

1.2.Les versions

1.3.Autres systèmes d'exploitation

2.INSTALLATION

2.1.Lancer l'nstallation

2.2.Configurer Windows

2.3.Disquette de démarrage

2.3.1.Précautions

2.3.2.A partir du disque dur

2.3.3.A partir du CD-ROM original

2.4.Les modes de démarrage sous Windows

3.LES FICHIERS "SYSTÈME"

3.1.Les fichiers AUTOEXEC.BAT et CONFIG.SYS

3.2.Les fichiers WIN.INI et SYSTEM.INI

3.3.Autres fichiers .INI

3.4.Le fichier MSDOS.SYS

3.5.L'utilitaire MSCONFIG

3.6.Les fichiers USER.DAT et SYSTEM.DAT

4.LE REGISTRE DE WINDOWS

4.1.Définition

4.2.Accès au Registre

4.3.Sauvegarde et Chargement

4.4.Contenu des branches

4.4.1.HKEY_CLASSES_ROOT

4.4.2.HKEY_CURRENT_USER

4.4.3.HKEY_LOCAL_MACHINE

4.4.4.HKEY_USERS

4.4.5.HKEY_CURRENT_CONFIG

4.4.6.HKEY_DYN_DATA

4.5.Maintenance du registre

4.5.1.Position du problème

4.5.2.Scanregw

4.5.3.RegClean

4.5.4.Norton Registry Editor

4.5.5.Norton System Check

4.5.6.RegCleaner

4.5.7.RegCompact

4.5.8.Actions manuelles

5.LE PANNEAU DE CONFIGURATION

5.1.Principe

5.2.Le module Système

5.2.1.En mode normal

5.2.2.En mode protégé

Système d'exploitation WindowsSommaire

H. SchynsS.2

EXERCICES DU CHAPITRE

APPLICATION DU CHAPITRE : INSTALLER WINDOWS

APPLICATION DU CHAPITRE : INTERDIRE L'ACCÈS À SON PC PERSONNEL

Système d'exploitation Windows1 - Historique

H. Schyns1.1

1. Historique

1.1. L'origine

A la fin des années 80, alors que d'innombrables vendeurs envahissaient le marché

avec les premiers PC "compatibles", Apple a lancé de petits ordinateurs très

conviviaux, les célèbres McIntosh.

Ces machines (

1

) étaient équipées d'un système d'exploitation (ang.: operating

system ou OS) révolutionnaire à interface graphique : MacOS. Avec MacOS, plus

besoin de taper de fastidieuses commandes ! L'utilisateur utilise une souris pour

déplacer un pointeur sur certaines zones de l'écran tels que menus, boutons,

ascenseurs et indiquer ainsi les actions à exécuter. Le système contient un

traitement de texte, un tableur et une base de données et, de plus, tous ces

programmes peuvent fonctionner simultanément, chacun ayant sa fenêtre propre.

Ce système performant, stable et très intuitif faisait beaucoup d'adeptes parmi les

néophytes (2). Microsoft a riposté en lançant, au début des années 90, un système

similaire baptisé Windows… qui connut le succès que l'on sait. Depuis ce temps,

tous les deux ans, pour des raisons essentiellement commerciales, Microsoft inonde

le marché avec une nouvelle version de Windows.

1.2. Les versions

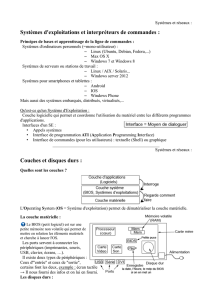

La famille Windows compte deux grandes lignées :

-les versions destinées plus particulièrement à des postes de travail mono-

utilisateurs (ang.: workstations). Ce sont les versions 3.1, 3.11, 95, 95 SE, 98,

Me et XP/home (3).

-les systèmes plus sécurisés, plutôt conçus pour équiper des réseaux (ang.:

networks) et des serveurs (ang.: servers). Ce sont les systèmes NT4, 2000 (et

200x) et XP/Pro.

Cette séparation est toute théorique car on peut créer un réseau avec n'importe

quelle version de Windows (sauf Win 3.1) et toutes les versions peuvent être

utilisées en poste isolé.

Un premier bond technologique a été effectué avec Windows 3.1. Ce système

d'exploitation était conçu pour des processeurs 16 bits (286 et 386 SX). Il s'agissait

surtout d'une interface graphique placée au-dessus du DOS. Mais alors que la

programmation DOS était surtout séquentielle (l'utilisateur suit un chemin prédéfini),

la programmation Windows imposait une logique événementielle (l'utilisateur clique

n'importe où). En d'autres mots, de nombreux programmes DOS ont dû être réécrits

de A à Z pour tirer parti des fonctionnalités de Windows.

La version 3.11 "for Workgroups" a apporté des fonctionnalités de réseau. Elle était

aussi plus stable que la version 3.1.

1Parmi les ordinateurs personnels, il ne faut pas confondre les PC, qui sont basés sur la famille de

processeurs Intel 8x86, et les Mac, qui sont basés sur la famille de processeurs Motorola.

2Le PC traditionnel était 25% moins cher qu'un Mac mais il était livré "tout nu". L'utilisateur devait dépenser

un montant équivalent au prix d'achat pour se procurer un traitement de texte (WordPerfect), un tableur

(Lotus 123) et un gestionnaire de bases de données (dBase).

3On désigne les versions 3.1 et 3.11 par la forme abrégée 3.x; et les versions 95, 95 SE, 98 et Me, par 9x.

Système d'exploitation Windows1 - Historique

H. Schyns1.2

Lors de la sortie des premiers processeurs 32 bits (386 DX), en attendant la sortie

d'une version spécifique, Microsoft a édité un module-passerelle, Win32s, qui

permettait de faire fonctionner un programme 32 bits sur un ordinateur 16 bits géré

par Windows 3.x.

Un second saut a été réalisé avec la version Windows 95 qui était une "vraie"

version 32 bits, mais épouvantablement instable. Il faudra attendre la deuxième

édition, Windows 95 SE (ang.: Second Edition) pour parler de bond technologique :

cette version implémente le "Plug and Play" qui gère automatiquement les

ressources à attribuer aux cartes d'extension et aux périphériques (IRQ, DMA, I/O).

Windows 98 n'a rien apporté de révolutionnaire par rapport 95. Certains diront que

Win 98 est plus stable et qu'elle implémente un "vrai" multitâches (ang.: multitasking)

qui permet à plusieurs programmes de s'exécuter simultanément (1

). Mais cette

possibilité n'est que très rarement utilisée dans le travail bureautique habituel.

Windows ME n'est qu'une variation cosmétique de Win 98.

Les versions 95, 98 et Me sont très semblables du point de vue du principe de

fonctionnement. Ce sont des versions très légères qui ne demandent qu'un

processeur Pentium 1 (voire un 486), seulement 16 MB de mémoire centrale. Pour

être plus à l'aise, il est cependant recommandé d'utiliser un Pentium 2 et 64 MB de

mémoire. Ces versions occupent moins de 200 MB sur le disque dur. Elles gèrent

aussi bien les disques formatés en FAT 16 qu'en FAT 32. et peuvent être bootées

en DOS.

Un responsable de la maintenance veillera à disposer d'un disque dur de réserve sur

lequel il a installé l'un de ces systèmes d'exploitation : Win 95 SE, Win 98 ou Win Me

Du côté réseaux et serveurs, la saga Windows a commencé avec la version NT

(ang.: New Technology). Windows NT4 a été la première version vraiment

populaire mais sa mise au point a été très laborieuse et les modules correctifs (ang.:

patches et service packs) se sont succédés à cadence élevée. Ce système

d'exploitation définit les notions de domaine, d'administrateur, de groupe et

d'utilisateur nécessaires pour établir un réseau LAN bien sécurisé.

Pour fêter le passage au nouveau millénaire, Microsoft a édité la version Windows

2000, présentée comme une fusion entre NT4 et 98 quoique la philosophie sous-

jacente soit nettement "NT".

Windows XP/Pro reprend les mêmes concepts en changeant les dénominations et

le design des écrans, sans doute pour faire croire qu'il s'agit d'un nouveau produit

révolutionnaire.

Les versions "Réseau et Serveur" de Windows (NT4, 2000 et XP/Pro) sont

beaucoup plus lourdes que les versions "mono-utilisateur". Elles exigent un

processeur puissant (Pentium 4) et un minimum de 128 MB RAM pour fonctionner à

l'aise. Le système d'exploitation à lui seul nécessite déjà un disque d'assez grande

capacité. Généralement, le disque est formaté en NTFS afin de profiter du système

d'autorisations propre à ce format. Il est cependant possible d'installer ces versions

sur un disque formaté en FAT 32 mais on perd alors la notion de l'appartenance d'un

fichier à un utilisateur (2).

1En fait, quand on utilise simultanément une fenêtre Word et une fenêtre Excel, un seul des deux

programmes est actif; l'autre est au repos puis c'est l'inverse. Le multi-tâche exécution "simultanée" n'est

pas vraiment indispensable.

2Le format FAT 16 est déconseillé. On sait qu'au delà de 512 MB, la FAT 32 devient plus intéressante or, le

système d'exploitation, qui doit être installé sur un seul disque, occupe à lui seul près de 1 GB.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

1

/

42

100%