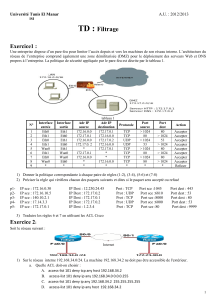

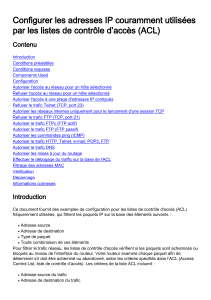

ACL pour le routeur R1

ACL pour le routeur R1 !

Router(config)#access-list 101 permit tcp 192.168.2.0 0.0.0.255 any

Router(config)#access-list 102 permit tcp any 192.168.2.0 0.0.0.255 established

Router(config)#int fa 0/1

Router(config-if)#ip access-group 101 in

Router(config-if)#ip access-group 102 out

#A Partir d'ici on n'accède pas au serveur web de la DMZ, mais les serveur sortent du

réseau, le serveur de la DMZ n'a pas d'accès internet.

Router(config)#access-list 101 permit tcp host 192.168.4.1 any

Router(config)#access-list 102 permit tcp any host 192.168.4.1 established

#On a autorisé la connexion au serveur web d'aller sur internet. Les tests montrent

qu'en revanche, depuis le PC sur internet on ne peut pas accéder au serveur web .La

connexion Established est donc active.

Router(config)#access-list 101 permit icmp any any

Router(config)#access-list 102 permit icmp any any

#On autorise les requêtes ICMP de partout

access-list 102 permit tcp any host 192.168.4.1 eq 80

#On autorise l'accès au serveur web depuis l'extérieur, l'accès est fonctionnel.

Router(config)#access-list 101 permit udp 192.168.2.0 0.0.0.255 any eq 53

Router(config)#access-list 101 permit udp host 192.168.4.1 any eq 53

Router(config)#access-list 102 permit udp any eq 53 192.168.2.0 0.0.0.255

Router(config)#access-list 102 permit udp any eq 53 host 192.168.4.1

#Si on pense au DNS il faut rajouter les règles précédentes, PAS d’ESTABLISHED en UDP

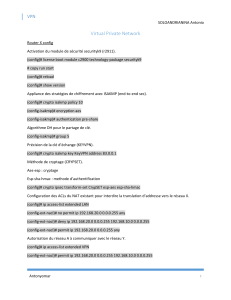

Test avec le serveur « Google » :

Note : Rajouter le serveur DNS du PC

sur internet dans la config IP.

Le test entre le PC et le serveur

Google fonctionne.

Après avoir paramétré le DNS dans les paramètres IP des serveurs proxy et web, le test

s’avère positif.

#On doit également permettre au réseau 192.168.1.0 d’avoir une connexion directe avec

le serveur web. La passerelle par défaut du serveur étant le routeur R1, le transit

s’effectue sur cette interface (Fa 0/1 sur R1). Cette interface gère ET les sorties ET

les entrées, il faut donc (je suppose), ajouter la règle en entrée et sortie de

l’interface puisque la requête est traitée par les deux ACL.

Router(config)#access-list 101 permit tcp host 192.168.4.1 eq 80 192.168.1.0 0.0.0.255

Router(config)#access-list 102 permit tcp host 192.168.4.1 eq 80 192.168.1.0 0.0.0.255

#Il faudra également ajouter les ports 443, 20, 21 et 22 pour permettre le HTTPS, FTP

et SSH en connexion sur le serveur web vers les PC.

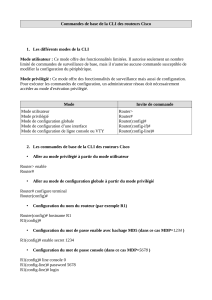

ACL pour le routeur R2 !

#Dans le contexte où le serveur web pourrait être susceptible d’être corrompu, on met

également des connexion ESTABLISHED sur R2 vers les serveurs et les PC.

Router(config)#access-list 103 permit tcp 192.168.2.0 0.0.0.255 any

Router(config)#access-list 104 permit tcp any 192.168.2.0 0.0.0.255 established

Router(config)#int fa0/0

Router(config-if)#ip access-group 103 in

Router(config-if)#ip access-group 104 out

#On autorise les serveurs à aller vers tout avec une connexion established pour le

retour au cas où le serveur web serait malveillant.

Router(config)#access-list 103 permit icmp any any

Router(config)#access-list 104 permit icmp any any

# On autorise les requête ICMP

Router(config)#access-list 103 permit udp 192.168.2.0 0.0.0.255 any eq 53

Router(config)#access-list 104 permit udp any eq 53 192.168.2.0 0.0.0.255

#Ajout du passage des règles DNS

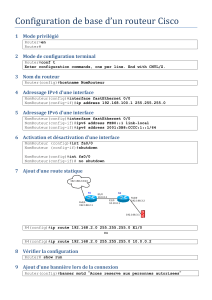

Router(config)#access-list 103 permit tcp 192.168.1.0 0.0.0.255 host 192.168.4.1 eq 80

Router(config)#access-list 104 permit tcp host 192.168.4.1 eq 80 192.168.1.0 0.0.0.255

established

#On autorise les postes du réseau PC à aller en connexion sur le port 80 du serveur

web.

Test : Les PC ne peuvent pas accéder au serveur web « google », Accèdent au serveur

web de la DMZ mais ils peuvent pinguer le serveur web.

Les serveurs peuvent accéder à internet : Tests OK.

1

/

2

100%