formation reseau dépannage maintenance truc astuce

Nous retrouver sur le Web : http://www.dreamlive.fr

http://www.dreamlive.fr

Formation en maintenance

Micro-informatique

TP 02

Nous retrouver sur le Web : http://www.dreamlive.fr

I. LES SYSTEMES D'EXPLOITATIONS

A. Concept et architecture du système d'exploitation

Pour bien comprendre les caractéristiques des systèmes d'exploitation en général

(Microsoft), il est tout d'abord nécessaire de définir un certain nombre de concepts.

1 Le multitâche

Le multitâche est la capacité pour un système d'exploitation à gérer plusieurs programmes

simultanément en leurs attribuant tour à tour un pourcentage de temps processeur pour

ces programmes puissent s'exécuter.

Avec le multitâche coopératif, chaque application qui s'exécute sur le système

d'exploitation dispose du processeur (et des ressources associées) puis le libère permettant

ainsi à l'application suivante dans la file d'attente d'exécution de disposer à son tour du

processeur.

Avec le multitâche préemptif, chaque application dispose du processeur pendant un laps

de temps déterminé à l'avance ou jusqu'à ce qu'une autre application ait une priorité

supérieure à l'application en cours. L'ordonnancement, l'attribution du temps processeur

pour les applications en cours, est fait par le système d'exploitation sans consultation des

applications exécutées.

2 Le multithreading

Le multithreading dans un logiciel est mis en œuvre lors du développement de

l'application; il est gère par le système d'exploitation. Une thread est une entité

d'exécution, un bout de programme ou même la totalité du programme si l'application ne

propose pas le multithread.

Le multithread signifie qu'a l'intérieur d'une même application, plusieurs tâches peuvent

s'effectuer en psuedo-parrallèle.

3 Le multiprocessing

C'est l'aptitude du système d'exploitation à utiliser les processeurs présents dans la station

de travail pour les faire travailler à la gestion du système Windows et à l'exécution des

applications. On distingue deux types de multiprocessing :

Nous retrouver sur le Web : http://www.dreamlive.fr

Le multiprocessing asymétrique ASMP : Un processeur est réservé pour le système

tandis que les autres sont consacrés aux applications.

Le mutliprocessing symétrique SMP : Le système d'exploitation et les applications

voient leurs requêtes d'exécution réparties sur les différents processeurs. Dans ce dernier

cas le système a toujours à disposition un pourcentage de temps processeur, quoi qu'il

arrive.

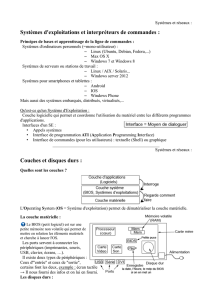

B. Architecture de Microsoft Windows 98 SE, Server et XP

Il s'agit d'un système d'exploitation multitâche multithread 32 bits à architecture SMP.

Windows est composé de systèmes d'exploitation en couches et de système client/serveur à

base de micro-noyaux. Le regroupement de ces deux technologies à permis de distinguer

deux parties dans Windows appelées mode exécutif(ou mode noyau) et mode

utilisateur(ou applicatif).

1 Mode exécutif

Le mode exécutif regroupe l'ensemble des composants du système qui s'exécutent en

mode noyau. Ces composants nommés services de l'exécutif, sont prioritaires sur

l'utilisation du processeur; le noyau a une place prépondérante car il a à charge de fournir

de la mémoire aux applications, de choisir les processus qui seront exécutés à un instant

précis et de communiquer avec les périphériques.

Les applications dépendent du noyau pour tous leurs besoins, ce qui évite qu'elles entrent

en contact direct avec les périphériques et ainsi provoquent une défaillance système.

2 Mode utilisateur

A contrario, le mode utilisateur regroupe les sous-systèmes protégés sur lesquels

s'appuient les applications de l'utilisateur. Les processus en mode utilisateur n'ont pas

accès directement au matériel ; ils sont limités à une zone mémoire affectée et sont traités

avec un niveau de priorité bas.

Nous retrouver sur le Web : http://www.dreamlive.fr

C. Architecture des OS

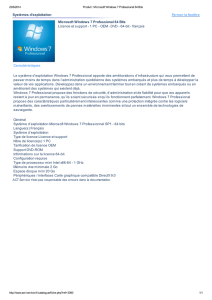

1. Windows 98 Se (seconde édition)

Version 32 bits

Memoire maximum: 2GO

Plate-forme : monoproceseur

Architecture: SMP

Clustering : non

2. Windows XP Pro

Version 32 bits – 64 bits

Mémoire maximum : 4GO – 16GO

Plate-forme : biprocesseur

Architecture : SMP

Clustering : non

Nota : la version 64 bit intègre un nouvel outil de restauration de copie masquée

ASR(Automated system recovery). Cet outil permet de restaurer le système dans un état

précédent, et ce, même si le disque dur est détérioré ou doit être remplacé.

3. Windows XP Familiale

Version 32 bits

Mémoire maximum : 4GO

Plate-forme : monoprocesseur

Architecture : SMP

Clustering : non

Nota : Cette version est optimisée pour fonctionner sur un PC à la maison (station de

travail). Elle est non administrable et les mécanismes de sécurité sont simplifiés au

maximum.

La mise à jour ne peut se faire qu'a partir de Windows 98, 98Se et Me.

Nous retrouver sur le Web : http://www.dreamlive.fr

4. Windows 2000 Server

Version 32 bits

Mémoire maximum : 4GO

Plate-forme : 2 processeurs

Architecture : SMP

Clustering : non

5. Windows 2000 Server advanced

Version 32 bits

Mémoire maximum : 4GO

Plate-forme : 4 processeurs

Architecture : SMP

Clustering : oui

6. Windows 2000 Server Entreprise

Version 32 bits

Mémoire maximum : 32GO

Plate-forme : 8 processeurs

Architecture : SMP

Clustering : oui

7. Windows 2000 Server Datacenter

Version 32 bits

Mémoire maximum : 32GO

Plate-forme : 32 processeurs

Architecture : SMP

Clustering : oui

8. Windows server 2003

Mémoire maximum : 2GO

Plate-forme : biprocesseur

Architecture : SMP

Clustering : oui (32 serveurs)

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

120

120

121

121

122

122

123

123

124

124

125

125

1

/

125

100%