Guide pratique Mécanismes de protection de l`intégrité des données

PGSSI-S - Politique générale de sécurité des systèmes

d’information de santé

Guide pratique Mécanismes de protection de l’intégrité

des données stockées

V 0.3

ASIP Santé PGSSI-S – Guide pratique Mécanismes de protection de l’intégrité des données stockées 17/05/16

Classification : Public 2 / 31

ASIP Santé PGSSI-S – Guide pratique Mécanismes de protection de l’intégrité des données stockées 17/05/16

Classification : Public 3 / 31

Sommaire

1 OBJET DU DOCUMENT ............................................................................................................................. 4

2 DEFINITIONS ............................................................................................................................................ 6

3 CHAMP D’APPLICATION DU GUIDE PRATIQUE ......................................................................................... 8

4 ENJEUX RELATIFS A L’INTEGRITE DES DONNEES STOCKEES .................................................................... 10

5 CHOIX DU PALIER DE PROTECTION DE L’INTEGRITE DES DONNEES STOCKEES ........................................ 13

6 PALIERS DE MISE EN ŒUVRE DES MECANISMES DE PROTECTION DE L’INTEGRITE DES DONNEES

STOCKEES ....................................................................................................................................................... 16

6.1 PALIER 1 DES MECANISMES D’INTEGRITE ....................................................................................................... 16

6.2 PALIER 2 DES MECANISMES D’INTEGRITE ....................................................................................................... 19

6.3 PALIER 3 DES MECANISMES D’INTEGRITE ....................................................................................................... 24

6.4 PALIER 4 DES MECANISMES D’INTEGRITE ....................................................................................................... 26

7 SYNTHESE DES MECANISMES PAR PALIER .............................................................................................. 28

ANNEXE 1 : GLOSSAIRE ................................................................................................................................... 29

ANNEXE 2 : DOCUMENTS DE REFERENCE ....................................................................................................... 30

ASIP Santé PGSSI-S – Guide pratique Mécanismes de protection de l’intégrité des données stockées 17/05/16

Classification : Public 4 / 31

1 Objet du document

Le présent guide définit les mécanismes, règles et recommandations de mise en œuvre

relatifs à la protection de l’intégrité des données stockées au sein d’un Système

d’Information (SI).

Il est rappelé que :

le choix de ces mécanismes de sécurité ne doit être effectué que sur la base des

résultats d’une analyse de risques portant sur le système d’information concerné, son

contexte et les données qu’il traite ;

tout système d’information d’une structure qui relève du secteur public doit faire

l’objet d’une homologation préalablement à sa mise en en exploitation (Voir Politique

de Sécurité des Systèmes d’Information de l’Etat [Réf. n°6]).

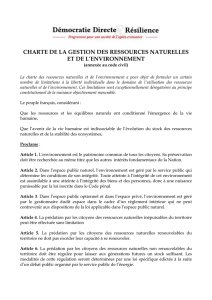

Ce document fait partie des guides pratiques spécifiques de la Politique Générale de

Sécurité des Systèmes d’Information de Santé (PGSSI-S).

Figure 1 : Organisation du Corpus documentaire de la PGSSI-S

Ce document s’adresse :

aux responsables de structure utilisatrice de SI ;

aux personnes agissant sous leur responsabilité, et en particulier celles impliquées

dans :

o la définition de la politique de sécurité des SI et sa mise en œuvre au sein de

la structure,

o la définition des exigences et des mécanismes de sécurité dans les cahiers

des charges de produits à acquérir ou de développements à réaliser par la

structure,

o la maintenance technique des systèmes informatiques,

o l’exploitation des systèmes informatiques ;

ASIP Santé PGSSI-S – Guide pratique Mécanismes de protection de l’intégrité des données stockées 17/05/16

Classification : Public 5 / 31

aux fournisseurs de produits ou de services utilisés dans le cadre de systèmes

d’information de santé. En effet, il est recommandé que les solutions proposées par

ces fournisseurs mettent en œuvre les mécanismes identifiés dans le présent guide.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

1

/

31

100%