Fouille des règles d`association guidée par des ontologies et des

-Année 2011 -

République Algérienne Démocratique et Populaire

Ministère de l’Enseignement Supérieur et de la Recherche Scientifique

Université des Sciences et de la Technologie d’Oran «Mohamed Boudiaf»

Faculté des Sciences

Département d’Informatique

MEMOIRE EN VUE DE L’OBTENTION DU DIPLÔME

DE MAGISTER

Spécialité : Informatique

Option: Modélisation, Optimisation et Evaluation des performances

des systèmes (MOEPS)

Fouille des règles d’association

guidée par des ontologies

et des schémas de règles :

Application au domaine de la production

SONATRACH / AVAL

Présenté par : MrDAHMANI Djilali

Soutenu le 29/06/2011 devant le jury composé de:

Présidente: Mme H. Belbachir Professeur USTO

Rapporteur : MrS.A.RAHAL Maître de conférences USTO

Examinateur: Mr K. Belkadi Maître de conférences USTO

Examinatrice: Mme L. Zaoui Maître de conférences USTO

Invité: MrS. Khiat Doctorant USTO

M

r

DAHMANI Djilali

Remerciements

Je remercie tout d’abord Allah le tout puissant pour le courage et la volonté qu’il m’a donné

pour arriver à bout de ce travail.

Ce mémoire a été réalisé au sein du laboratoire «Modélisation, Optimisation et Evaluation des

Performances des Systèmes » du département informatique, Université des Sciences et de la

Technologies d’Oran en collaboration avec la branche AVAL de l’entreprise SONATRACH.

Je tiens à remercier toutes les personnes qui ont contribué de manière directe ou indirecte à

l’aboutissement de ce travail.

En premier lieu, je remercie vivement MrRAHAL Sid Ahmed d’avoir accepté d’être l’encadreur

et le rapporteur de mon mémoire. Je le remercie pour l’attention avec laquelle il a lu et évalué ce

mémoire ainsi que pour ses conseils et ses remarques pertinentes.

Je remercie vivement MrBELKADI Khaled, responsable de la post graduation, qui m’a permis

d’effectuer ce mémoire au sein de son laboratoire. J’ai apprécié son enthousiasme, sa

disponibilité et sa gentillesse.

Je remercie beaucoup mon co-encadreur MrKHIAT Salim pour toutes ses remarques et critiques

constructives qu’il m’a adressé pour la finalisation de ce travail.

Je remercie également Mme Belbachir et Mme Zaoui qui ont accepté d’être membres du jury.

Je remercie vivement le personnel de la direction Exploitation du siège SH/AVAL qui

m’ont permis d’effectuer ce travail dans des bonnes conditions, ainsi que tout le personnel de la

production. Je les remercie beaucoup de m’avoir expliqué et faire connaître le système de la

production.

Je n’oublierai pas de souligner ma reconnaissance pour tous mes enseignants de la

post-graduation, option MOEPS, qui ont tenu à nous encadrer durant toute notre formation de

magistère: MrBELKADI, MrRAHAL, Mme ZAOUI, Melle NOUREDDINE,

MrSAADOUNI, Mme FIZAZI,... Merci à tous.

Sans oublier ma promotion de la post-graduation MOEPS 2008-2009, ainsi que toutes les

personnes que j’ai connues au sein de l’université. Que tous ceux que j’ai oubliés n’en

reçoivent pas moins mes reconnaissances.

Mr DAHMANI Djilali

Dédicace

Je dédie ce mémoire tout d’abord à mes parents : ma chère mère ( ﺣﻔﻈﷲا ﺎﮭ ) et mon cher père

( ﷲا ﮫﻤﺣر) que Allah l’accueille dans son vaste paradis.

Ainsi que tous les membres de ma petite famille : ma femme Zohra, ma petite fille Fatima

Zohra, mes petits fils Ali et Mohamed Yasser.

A mes sœurs Nebia, Kheira, Fadila, Djamila, Zina, Fatiha, et mon frère Farid.

Je dédie aussi ce mémoire à toute ma grande famille, et surtout à ma grand mère Aicha.

Je dédie également ce mémoire à tous mes professeurs et enseignants de l’université USTO

qui m’ont instruit durant le cursus de l’ingéniorat et la post-graduation.

A mes chers amis Chaba Kada, Sahraoui Amine, Khiat Salim, Aid Hakim, Chaibdraa Djilali,

Belarbi BouabdAllah, Kadour, Abbes, Ibrahim, Abdelfatah, et tous mes amis, mes collègues de

travail, et à tous ceux et celles qui me connaissent.

A toute personne qui m’a donné son soutien, encouragement, conseils et orientations pour la

réalisation de ce travail.

Résumé

L'introduction du Data Mining dans les systèmes d’information est devenue très

enthousiasmante. La technique des règles d’association est très utilisée pour extraire des

connaissances utiles. Elle repose sur deux étapes : la recherche des items fréquents, et la

génération des règles d’association. Néanmoins son inconvénient majeur est le nombre

important des règles générées, d’où la nécessite d’un post-traitement pour choisir

manuellement les règles utiles. Ceci nécessite beaucoup de temps en plus de l’expertise

demandée. Pour résoudre ce problème, plusieurs propositions ont été faites pour faire appel aux

ontologies ou aux schémas de règles afin de générer les règles pertinentes.

Cependant, le nombre important des règles à traiter reste toujours difficile à surpasser.

Notre proposition consiste à introduire dés le début le filtrage des règles utiles en se basant sur

des schémas de règles préalablement choisis par l’expert du domaine. Ce choix est fait en

utilisant une ontologie proposée pour le champ d’étude. Par la suite, la génération des règles

concerne juste celles qui respectent les schémas de règles choisis. Grâce à l’implication du

choix de l’expert dés le début du processus, cette approche permet de réduire le temps et le

coût du traitement, et procéder ainsi à l’optimisation et la compréhension des tendances

générales. Pour illustrer cette approche, une étude de cas est réalisée sur le domaine de

production du système d’information de l’entreprise Sonatrach/Aval.

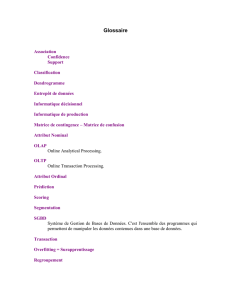

Mots clés : Data Mining, fouille de données, règles d'associations, post-traitement, schémas de

règles, connaissances de domaine, système de production, ontologies.

Abstract

The technique of the association rules model in data mining is very useful for extraction

knowledge. But it generates a huge quantity of rules which requires an adapted post-processing

in order to target the most useful rules. For resolve this problem, several researches propose to

explicitly integrate user's domain knowledge with ontology, and then select the most useful

rules after generating all rules. This article proposes a new approach for integrate user's domain

knowledge before generating any association rule. By using ontology associated with the rules

patterns, we propose to introduce this knowledge at the first of the treatment before the

generation of association rules. In results, only the association rules which respect the rules

patterns will be generated. This method allows reducing execution time and minimizing cost of

the post- processing. This approach is illustrated by an example applied on production domain,

which is a part of the information system of Sonatrach/Aval Company.

Keywords: Data mining, domain knowledge, association rules, rules patterns, post-processing,

production system, and ontology.

Sommaire

Chapitre I : Introduction Générale

1. La fouille de données dans les systèmes d’information ____________________ 1

2. Problèmes de génération des règles d’association _________________________2

3. Sujet du mémoire ___________________________________________________2

4. Cas pratique : application au domaine de la production ___________________3

5. Organisation du mémoire ____________________________________________4

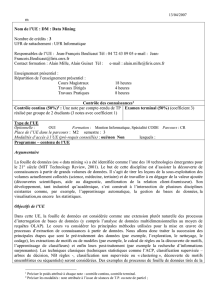

Chapitre II : Le Data Mining et les Règles

d’association

1. Le Data Mining __________________________________________________5

1.1 Introduction __________________________________________________5

1.2 Définition du Data Mining_______________________________________5

1.3 Les domaines d’applications du Data Mining________________________6

1.4 Le Data Mining dans le processus ECD____________________________ 8

1.4.1. Identification du (ou des) problème(s) _____________________ 8

1.4.2. Sélection (Rassemblement) des données____________________9

1.4.3. Préparation des données_________________________________9

1.4.4. Data Mining (modélisation des données) __________________10

1.4.5. Evaluation des résultats (des modèles) ____________________13

1.4.6. Déploiement et interprétation ___________________________13

1.5 Les tâches du Data Mining _____________________________________13

1.6 Les outils (techniques de modélisation) du DataMining ______________ 14

1.6.1. Les règles d’association________________________________14

1.6.2. La méthode du plus proche voisin ou RBC_________________15

1.6.3. La détection de clusters________________________________ 15

1.6.4. Les arbres de décision_________________________________ 16

1.6.5. Les réseaux neuronaux artificiels________________________ 17

1.6.6. Les algorithmes génétiques_____________________________ 17

1.7 Conclusion__________________________________________________ 17

2. Les règles d’association_________________________________________ 18

2.1 Introduction ________________________________________________ 18

2.2 Domaines d’application _______________________________________ 18

2.3 Extraction de règles d’association _______________________________ 18

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

1

/

95

100%