Plan du cours - 1ère partie

1

Plan du cours - 1ère partie

• 1. Environnement Windows NT

• 2. Installation de Windows NT

• 3. Configuration de l'environnement

• 4. Gestion des systèmes de fichiers

• 5. Gestion des partitions

• 6. Gestion des applications

• 7. Environnement réseau

• 8. Protocole TCP/IP

• 9. Processus d'amorçage

• 10. Ressources de dépannage

Plan du cours - 2ème partie

• 11. Introduction à l ’administration NT

• 12. Comptes d'utilisateurs

• 13. Comptes de groupes

• 14. Administration des comptes

• 15. Dossiers partagés

• 16. Permissions NTFS

Références

• Windows 2000 Server (collection Ressources d ’expert, édition CampusPress, ISBN

2-7440-0903-2)

• Ressource Kits (Microsoft Press) :

– Windows NT 4 Workstation Ressource Kit.

– Windows NT 4 Server Ressource Kit.

– Windows 2000 Professional Ressource Kit.

– Windows 2000 Server Ressource Kit.

• Technet : documentation, informations techniques, services packs et éditions en

ligne des Ressource Kit (en CD-Rom ou www.microsoft.com/technet).

2

1.Environnement Windows NT

1.1 Deux types de systèmes d'exploitation :

- systèmes pour stations de travail

- systèmes pour serveurs

• Station de travail : ordinateur dédié à un utilisateur à un moment donné pour une tâche

déterminée.

• Serveur : ordinateur offrant des ressources ou des services à d'autres ordinateurs (station de

travail ou serveur), via le réseau.

Un serveur est au service d'une dizaine, voir d'une centaine d'utilisateurs.

1.1.1 Systèmes d'exploitation Station de travail

• Windows 95 / 98

• Windows NT 4 Workstation

• Windows 2000 Professionnal

3

Domaine technique

Windows 95 / 98

Windows NT

Windows 2000

Compatibilité avec les

logiciels

Très élevée : prend en

charge toutes les

applications Windows et

MS-DOS, en particulier les

applications qui

transgressent les règles du

système pour l'accès au

matériel (jeux par

exemple).

Elevée : ne prend pas en

charge les applications qui

ne respectent pas les

règles d'accès au matériel.

Idem Windows NT.

Compatibilité avec le

matériel

Très élevée : tous les

matériels sont au moins

compatibles Windows 9x.

Elevée : certains matériels

ne disposent pas de pilote

pour Windows NT. Pour

chaque périphérique, il faut

vérifier au préalable sa

compatibilité Windows NT

(HCL,

www.microsoft.com/hwtest/

hcl).

Idem Windows NT.

Installation et déploiement

Aisé : gestion dynamique

des périphériques, ce qui

facilite le déploiement

(déploiement par masters).

Difficile : la prise en

charge des périphériques

est statique.

Système de déploiement

automatique intégré.

Performances

Moyen : Traitement

multitâche pour les

applications 32 bits.

Elevée : Traitement

multitâche, multithread

pour toutes les

applications.

Idem Windows NT.

Fiabilité / stabilité

Moyen : modèle de

mémoire non sécurisé (une

application qui plante peut

faire planter tout le

système).

Elevée : toutes les

applications sont

exécutées dans un espace

mémoire protégé Idem

Windows NT.

Idem Windows NT.

Sécurité

Moyen : prise en charge

des mécanismes

d'authentification, mais pas

de sécurité du poste de

travail.

Elevée : gestion complète

de la sécurité.

Idem Windows NT.

1.1.2 Systèmes d'exploitation Serveurs

• Windows NT 4 Server (4 Go Ram, 4 proc)

• Windows NT 4 Terminal Server Edition (TSE)

• Windows 2000 Server (4 Go Ram, 4 proc)

• Windows 2000 Advanced Server (8 Go Ram, 8 proc, cluster 2 noeuds)

• Windows 2000 Datacenter Server (64 Go Ram, 32 proc, cluster 4 noeuds)

1.1.2.1 Caractéristiques :

- serveur d'application, de fichiers et d'impression - services d'annuaire :

- Windows NT 4 : prise en charge de l'authentification globale des utilisateurs

- Windows 2000 : ActiveDirectory

- services réseau : routage, gestion des noms (serveur WINS et DNS), attributions

d ’adresses (serveur DHCP)

- service d'accès distant (RAS, PPTP)

- administration centralisée

4

- prise en charge de clients légers (TSE)

- connectivité Netware, Unix, Macintosh

- prise en charge des principes de performances : multi-processeur, mémoire protégée,

mise en cluster

1.1.2.2 Serveur applicatif :

Application

Fonctionnant sous Windows NT

Fonctionnant sous Unix

Services Internet/Intranet (serveur

Web)

Microsoft Internet Information

Server (IIS), Apache, Netscape

Entreprise Server

Apache, Netscape Entreprise Server

Messagerie

Microsoft Exchange, Lotus Domino

Lotus Domino

Base de données

Microsoft SQL-Server, Oracle

Oracle

Gestion des réseaux

Microsoft System Management

Server (SMS)

• Suite BackOffice : IIS, Proxy-Server, SQL-Server, Exchange Server, SMS.

• Small Business Server (SBS) : idem BackOffice, mais limité à 50 utilisateurs.

1.2 Présentation de l'architecture Windows NT

• Modèle de processus

• Mode utilisateur et mode noyau

• Services de l ’exécutif

• Modèle de mémoire

1.2.1 Modèle de processus

• Un programme est une séquence d ’instructions, compilée et stockée sur le disque sous forme

de fichier .exe ; c ’est une image statique.

• Un processus est un objet dynamique du système qui réalise l ’exécution du programme ; il

est composé de un ou plusieurs threads.

• Une thread est l ’unité d ’exécution élémentaire, affectée à un processeur à un instant donné.

• Le système peut migrer automatiquement une thread vers un autre processeur pour équilibrer

la charge.

• A chaque processus est affecté un contexte de sécurité (droits et privilèges associés au

processus) ; ce contexte provient des droits de l ’utilisateur exécutant le processus.

• Processus utilisateur : processus lancés par un utilisateur après une ouverture de session.

Tous les processus utilisateurs sont automatiquement arrêtés à la fermeture de session.

• Service : processus lancés par le système sans ouverture de session. Ils peuvent être

démarrés automatiquement à l ’initialisation du système et gérés (démarrage / arrêt manuel) par

le gestionnaire de services.

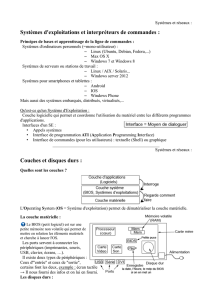

1.2.2 Modes de fonctionnement

• Mode utilisateur

– on ne peut pas accéder directement au matériel

– on ne peut pas dépasser l ’espace d ’adressage (mémoire) attribué par le système

5

Un processus en mode utilisateur ne peut pas accéder directement aux ressources système.

Les demandes d ’accès aux ressources doivent être validées par un composant du mode

noyau. Ceci assure la protection du système contre les applications défaillantes et les accès

non autorisés.

• Mode noyau

– permet d ’accéder à la totalité de la mémoire et du matériel

– priorité d ’exécution plus élevée

Le mode noyau permet de protéger les composants du système des processus utilisateurs. Un

processus utilisateur ne peut pas passer en mode noyau.

Mode utilisateur

Mode noyau

1.2.3 Services de l ’exécutif

• Gestionnaires d ’Entrées/Sorties, de processus, d ’interface graphique, …

• Pilotes de périphérique d ’E/S et graphique

• Micro-noyau : gestion des services élémentaires (traitement des interruptions,

ordonnancement)

• Couche d ’abstraction matérielle (HAL) : abstraction des contraintes matérielles liées aux

processeurs, aux cartes mères, ...

1.2.4 Modèle de mémoire

• mécanisme de mémoire virtuelle : une application ne peut accéder qu ’à sa propre plage de

mémoire

• espace d ’adressage plat de 4 Go : une application a virtuellement à sa disposition 4 Go de

mémoire contiguë

• échange à la demande : lorsqu ’il n ’y a plus suffisamment de mémoire physique, les zones de

mémoires inutilisées sont mises en attente sur le disque

Application

POSIX

Sous-système

CSR

Application

OS/2

Procédure de

connexion

Application

Win32

Sous-système

POSIX

Sous-système

OS/2

Sous-système

de sécurité

Services de l ’exécutif

Gestionnaire

d ’E/S

Pilote

graphique

Pilote de

périphérique

Moniteur de

sécurité

Interface

graphique

Gestionnaire

de processus

Gestionnaire de

mémoire virtuelle

Matériel

Micro-noyau

Couche d’abstraction matérielle

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

1

/

35

100%