IT RFP Template

« IT RFP TEMPLATE »

Modèles pour des appels d’offres d’infrastructures

INFORMATIQUES & TELECOMS

Par

Pascal KOTTÉ

Mémoire

présenté pour l’obtention du diplôme

d’Ingénieur Diplômé Par l’Etat (FR)

I.D.P.E.

A l’ESSI

Ecole Supérieure en Sciences

Informatiques (Sophia-Antipolis, FR)

Session 2003

Destinataires _____________________ Jean-Louis FARAUT (Président du Jury)

__________________________________________________

__________________________________________________

__________________________________________________

Spécialisation ____________________________________ INFORMATIQUE

Date _________________________________________ jeudi 16 octobre 2003

Version ______________________________________________ Version 1.1

« IT RFP TEMPLATE »

par Pascal KOTTÉ

Mémoire

I.D.P.E.

Session

2003

Lieu

ESSI, Sophia-Antipolis, France.

Spécialité

INFORMATIQUE

Directeur du jury

Jean-Louis FARAUT

Jury particulier

RESUME

Résumé en Français

Prises entre les solutions informatiques "grand public" insuffisantes, et les solutions

professionnelles grands comptes hors de prix, la PME est souvent obligée de se restreindre à

l’essentiel. L’infrastructure informatique (IT) est pourtant une pièce maîtresse dans la réussite de

son développement ou dans ses difficultés de croissance. Or, toutes les PME disposent

d’infrastructures IT avec des besoins très semblables.

L’objet de ce mémoire est double :

1. Proposer une approche de modélisation d’une infrastructure IT.

2. Fournir un modèle d’appel d’offres, avec des recommandations.

Ces modélisations concernent essentiellement les entreprises de taille moyennes (50 - 500

personnes).

Mots-Clefs : Informatiques, Modèles d’Appels d’offres, Infrastructures IT, TI, NTIC, PME, PMI, …

English Resume

Between the unusable public informatics solutions, and the high cost professional solutions, the

medium business needs to go directly to the essential. Yet their IT infrastructure is often a strategic

part of the good company development. Every SMB share the same needs about IT infrastructure,

that’s why this memory try to:

1. Propose an IT structure concept.

2. Offer a “request for proposal” template, with some recommendations.

Only medium size company from 50 to 500 people are essentially concern.

Keywords: Informatics, Request for proposal template, RFP, IT infrastructure model, SMB, NTIC,

Small and Medium business.

Page ii

769763768 ITrfp@kotte.net

TABLE DES MATIÈRES

Sections

Contenu

Pages

Avant-propos

Résumés - Sommaire

Index des Tables

Notes & glossaires

i – vi

Le mémoire

Concepts infrastructures « IT »

Construire un appel d’offres (RFP)

Indications pour la Modélisation

1 – 44

Annexes

Annexes (guides & justifications techniques)

Annexes

45 - 84

Après-propos

Bibliographie & références

Droits d’usage - Index - Notes

a - f

Pièces Annexées

Grille du modèle du RFP (fichier Excel)

(34 onglets)

Fichier Gabarit Visio 2000

1 Mo

RESUME .......................................................................................................................................... i

Résumé en Français ....................................................................................................... i

English Resume ............................................................................................................... i

TABLE DES MATIÈRES........................................................................................................... ii

TABLE DES ILLUSTRATIONS ............................................................................................ iv

REMERCIEMENTS .................................................................................................................. vi

Avertissement ........................................................................................................................ vi

CONVENTIONS DE CE DOCUMENT ........................................................................... vii

Conventions ................................................................................................................................. vii

Glossaire ........................................................................................................................................ vii

Introduction ....................................................................................................................................1

Concepts « IT » ...............................................................................................................................2

Modélisation d’une infrastructure « IT » .............................................................................2

Perspectives ..............................................................................................................................3

Vision .........................................................................................................................................4

Constructions ...........................................................................................................................8

Résumé & conclusion : concepts « IT » ........................................................................... 11

Appel d’offres .............................................................................................................................. 12

Principes ................................................................................................................................. 12

Ethique (résolutions & valeurs) ......................................................................................... 12

Organisation, étapes : 4 phases .......................................................................................... 13

Composition de l’appel d’offre « RFP » ........................................................................... 16

Recommandations................................................................................................................ 20

« IT » infrastructure : Description du Contexte ..................................................................... 25

Grilles « RFP » par Domaines ................................................................................................... 29

Introduction .......................................................................................................................... 29

« Networks & Systems Management » ............................................................................. 31

« Storage Systems » ............................................................................................................... 35

Internet & Intranet ............................................................................................................... 35

Sécurité & Qualité ................................................................................................................ 37

Conclusion .................................................................................................................................... 45

Page iii

769763768 ITrfp@kotte.net

Annexes Techniques ................................................................................................................... 46

Descriptions de concepts et principes .............................................................................. 46

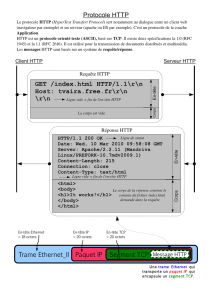

Informations de base sur les réseaux ................................................................................ 60

« Cabling Systems » .............................................................................................................. 76

Organismes de normalisation ............................................................................................ 85

Répertoire utile pour un RFP............................................................................................. 85

BIBLIOGRAPHIE ....................................................................................................................... a

Utilisation de ce mémoire ............................................................................................................ d

Restrictions d’utilisation ........................................................................................................ d

Enrichissements (ultérieurs à la présentation du mémoire) ........................................... d

INDEX ............................................................................................................................................ f

NOTES complémentaireS............................................................................................................ g

Page iv

769763768 ITrfp@kotte.net

TABLE DES ILLUSTRATIONS

Numéro Page

Figure 1 - Modélisation IT ...................................................................................................................... 2

Figure 2 - "IT" voisinage ......................................................................................................................... 3

Figure 3 - Partenaires internes de "IT" ................................................................................................. 4

Figure 4 - Frontière "IT" Business/Infrastructure ............................................................................ 4

Figure 5 - Solutions "Business" vs "Infra" .......................................................................................... 5

Figure 6 - IT Composition, par rôles .................................................................................................... 6

Figure 7 - IT composition : Services&Data vs Technology ............................................................. 7

Figure 8 - Les projets enrichissent le "Service Catalog". ................................................................... 8

Figure 9 - Modélisation : Services applicatifs infrastructure et production ................................... 9

Figure 10 - Construction du catalogue des services ......................................................................... 11

Figure 11 - Mise en évidence des services fondamentaux .............................................................. 11

Figure 12 - Planification du RFP ......................................................................................................... 14

Figure 13 - Processus complet et détaillé du « RFP » ...................................................................... 15

Figure 14 - L'appel à candidatures ....................................................................................................... 17

Figure 15 - L’arbre 802.1d (Spanning-Tree) ...................................................................................... 28

Figure 16 - Le « NOS » ou Network Operating System ................................................................. 29

Figure 17 - Modélisation étendue des objets et services "IT" ........................................................ 30

Figure 18 - Campus precabling: Toile d'étoiles ................................................................................. 32

Figure 19 - PreCabling System : modélisation .................................................................................. 32

Figure 20 - Le mur de la sécurité ......................................................................................................... 37

Figure 21 - Sécurité: Répartition des risques et des investissements ............................................ 38

Figure 22 - Répartition des Risques (estimation personnelle) ........................................................ 38

Figure 23 - Infrastructure vue par IT ................................................................................................. 46

Figure 24 - IT vue par les utilisateurs "Business" ............................................................................. 47

Figure 25 - Software Convergence ...................................................................................................... 47

Figure 26 - Evolutions des solutions logicielles (parallèle à la loi de Moore) .............................. 48

Figure 27 - Logiciels intégrés pour les PME ..................................................................................... 48

Figure 28 - Comparatif solutions GP/PME/GC ............................................................................ 49

Figure 29 - Solutions disponibles: démocratisation et professionalisation .................................. 49

Figure 30 - Notion de valeur : .............................................................................................................. 50

Figure 31 - répartition des coûts d'une solution (approximation) ................................................. 50

Figure 32 -composition des licences .................................................................................................. 51

Figure 33 - Avantages/inconvénients selon les licences ................................................................. 52

Figure 34 - Accès Internet & DMZ – « Protected Architecture » ................................................ 54

Figure 35 - Architectures "Multi-Tiers" ............................................................................................. 56

Figure 36 - Terminal Server .................................................................................................................. 57

Figure 37 - Evolution voix données, volumes mondiaux des ventes ........................................... 58

Figure 38 - L'Internet et les intranets .................................................................................................. 60

Figure 39 - Modèle OSI original (source cf. § Bibliographie) ........................................................ 61

Figure 40 - Ethernet Frame Format (source Cisco, modifiée) ...................................................... 61

Figure 41 - Construction du Paquet (trames et datagrammes) ...................................................... 62

Figure 42 - Network layers & relays ................................................................................................... 63

Figure 43 - Exemple d’une communication sur un réseau ............................................................. 64

Figure 44 - (contre)performances approximatives d’Ethernet ...................................................... 66

Figure 45 - MRTG: exemple de "monitoring" de charge réseau ................................................... 67

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

1

/

107

100%