*La carte mère : L`élément principal de l`unité centrale est la carte

*La carte mère : L’élément

principal de l’unité centrale est la

carte mère. De sa capacité et de

sa vitesse dépendent aussi les

performances de l’ordinateur .Les

principaux critères à retenir

d’une mémoire sont :capacité

_vitesse_ consommation_

coûtRAMest l’espace de travail du

processeur. Elle sert à stocker

des données, des informations et

des programmes qui pourront être

accessibles par le processeur

mais aussi par les autres

périphériques de l’ordinateur. Plus

la mémoire est importante, plus le

nombre de programmes

exécutables simultanément sera

grand. Contient deux grand

famille de mémoire RAM :Les

RAM statiques Le bit mémoire

d'une RAM statique (SRAM) est

composé d'une bascule. Chaque

bascule contient entre 4 et 6

transistors. Les RAM

dynamiques Dans les RAM

dynamiques (DRAM), l'information

est mémorisée sous la forme

d'une charge électrique stockée

dans un condensateur (capacité

grille substrat d'un transistor

MOS)ROM= Read Only Memory’ :

existe un type de mémoire non

volatile (ne s’efface pas), qui

permet de stocker des données

nécessaires au démarrage du pc.

Ces données importantes ne

peuvent pas être stockées sur le

disque dur car elles dépendent

directement de l’architecture de

la carte mère et ne peuvent pas

être lu à partir d’un périphérique

connecté.Il aplusieurs types de

ROM ROM Elle est

programmée par le fabricant et

son contenu ne peut plus être ni

modifié, ni effacé par

l'utilisateur PROM : est une

ROM qui peut être programmée

une seule fois par l'utilisateur . La

programmation est réalisée à

partir d’un programmateur

spécifique.EPROM: Pour faciliter

la mise au point d'un programme

ou tout simplement permettre une

erreur de programmation, il est

intéressant de pouvoir

reprogrammer une PROM. La

technique de claquage utilisée

dans celles-ci ne le permet

évidemment pas. L'EPROM est

une PROM qui peut être

effacé.EEPROM : est une

mémoire programmable et

effaçable électriquement. Elle

répond ainsi à l’inconvénient

principal de l’EPROM et peut être

programmée in situFLASH

EPROM : apparente à la

technologie de l’EEPROM. Elle est

programmable et effaçable

électriquement comme les

EEPROM La

mémoire cache Appelée aussi

:’antémémoire, RAM cache,

SRAM’ :permet au processeur de

se "rappeler" les opérations déjà

effectuées auparavant. En effet,

elle stocke les opérations

effectuées par le processeur,

pour qu'il ne perde pas de temps à

recalculer des choses qu'il a déjà

fait précédemment.Il existe deux

mémoires ‘cache’ : Une interne au

processeur (L1)et l’autre externe

au processeur (L2) déférence: La

mémoire cache interne est

beaucoup plus rapide que la cache

externe car elle est directement

câblée sur les circuits internes du

processeur et sa lecture est

pratiquement immédiate.*Le

BIOS : ‘Basic Input Output

System’ est le programme

contenu dans la ROM. C’est lui qui

contient et affiche le ‘Setup’ de

votre système .vérifier tout les

composants du pc au lieu de

démarrage Les

registres sont les éléments de

mémoire les plus rapides. Ils sont

situés au niveau du processeur et

servent au stockage des

opérandes et des résultats

intermédiaires.

*La CMOS est un circuit intégré

qui est lu par le BIOS. Soudé sur

la carte mère, il est alimenté par

la pile et son rôle est de

conserver la date, certaines

informations de paramétrage sur

les périphériques et les

entrées/sorties du système

(paramétrages du BIOS) ainsi que

d’autres informations. Le

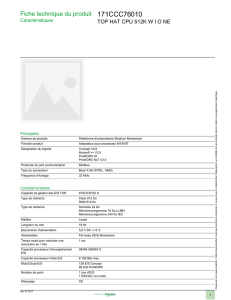

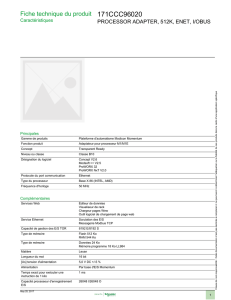

processeur, CPU ou

microprocesseur est le cerveau du

pc . C'est le chef de file qui

répond aux demandes des

périphériques, se charge des

calculs et exécute les instructions

qui ont été programmées. En fait,

c’est lui qui exécutent les

programmes qui sont chargés

dans les barrettes mémoires. Son

rôle : Déplacer des données de

ses registres internes vers la

mémoire centrale ; ou vers un

autre registre interne*Un disque

dur est un espace de stockage

permanent pour les données et les

programmes. Selon la technologie

du disque dur, ses performances,

ses limitations et son mode de

fonctionnement seront

différents. sont caractérisées

par : Le taux de transfert -- La

vitesse de rotation --Le temps

d’accès -- la technologie

employée (Interface ATA ou

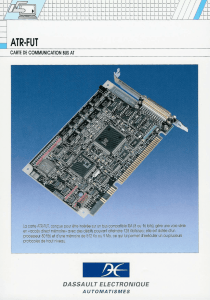

SCSI)Les slots d'extension

(appelés BUS) sont des

réceptacles dans lesquels on peut

enficher des cartes qui

fourniront au système différents

services Le chipset :est un

circuit intégré qui gère la carte

mère. C’est lui qui va être capable

de supporter certaines

technologies *l’horloge : elle

permet de cadencer le traitement

des instructions par le

microprocesseur ou la

transmission des informations sur

les différents bus.socket : c’est

le nom du connecteur destiner au

microprocesseur. Il détermine le

type de microprocesseur que l’on

peut connecter.*Comparaison

entre CISC et RISC :Le choix

dépendra des applications visées.

En effet, si on diminue le nombre

d'instructions, on crée des

instructions complexes (CISC) qui

nécessitent plus de cycles pour

être décodées et si on diminue le

nombre de cycles par instruction,

on crée des instructions simples

(RISC) mais on augmente alors le

nombre d'instructions

nécessaires pour réaliser le même

traitementles ports de connexion

: ils permettent de connecter des

périphériques sur les différents

bus de la carte mère. Il existe

des ports « internes » pour

connecter des cartes d’extension

(PCI, ISA, AGP) ou des

périphériques de stockage (SCSI,

IDE, Serial ATA) et des ports

«externes » pour connecter

d’autres périphériques (série,

parallèle, USB, firewire, etc)

Ethernet (aussi connu sous le

norme IEEE 802.3) est une

technologie de réseau local basé

sur le principe suivant :Toutes

les machines du réseau

Ethernet sont connectées à une

même ligne de communication,

constituée de câbles

cylindriques On distingue

différentes variantes de

technologies Ethernet 10Base-

2: Le câble utilisé est un câble

coaxial de faible diamètre

10Base-5: Le câble utilisé est

un câble coaxial de gros

diamètre 10Base-T: Le câble

utilisé est une paire torsadée, le

débit atteint est d’environ

10Mbps 100Base-

TX: Comme 10Base-T mais avec

une vitesse de transmission

beaucoup plus importante

(100Mbps)Classification des

réseaux On peut établir une

classification des réseaux à

l’aide de leur taille. Les réseaux

sont divisés en quatre grandes

familles : les PAN, LAN, MAN

et WAN. PAN : Personal Area

Network ou réseau personnel Ce

type de réseau interconnecte

des équipements personnels

comme un ordinateur portable,

un ordinateur fixe, une

imprimante, etc… Il s’étend sur

quelques dizaine de mètres. Les

débits sont importants (qq

Mb/s).LAN : Local Area

Network ou réseau local. Ce

type de réseau couvre une

région géographique limitée

(réseau intra-entreprise) et

peut s’étendre sur plusieurs

kilomètres. Les machines

adjacentes sont directement et

physiquement reliées entre

elles. Les débits sont très

importants (de qq Mb/s à qq

Gb/s).MAN : Metropolitan Area

Network ou réseau

métropolitain. Ce type de

réseau possède une couverture

qui peut s'étendre sur toute une

ville et relie des composants

appartenant à des organisations

proches géographiquement Ils

permettent ainsi la connexion

de plusieurs LAN. Le débit

courant varie jusqu’à 100 Mb/s.

WAN : Wide Area Network

ouétendu. Ce type de réseau

couvre une très vaste région

géographique et permet de

relier des systèmes dispersés à

l’échelle planétaire (plusieurs

milliers de km). Toutefois, étant

donné la distance à parcourir, le

débit est plus faible (de 50 b/s

à qq Mb/s) Le cheval de

Troie:est un programme installé

discrètement par un pirate sur

votre ordinateur simulant une

certaine action, mais faisant

tout autre chose en réalité.Un

cheval de Troie sur un

ordinateur est un programme

exécutable qui est présenté

comme ayant une action précise,

généralement bénéfique pour

l'ordinateur. Mais lorsque ce

programme est lancé, il va

causer des actions plus ou moins

graves sur votre ordinateur,

comme supprimer des mots de

passe, voler des mots de passe,

formater votre disque dur Un

virus est un bout de code de

quelques octets dont la fonction

est destructrice ou très

gênante. Son but est de

détruire une partie ou toutes

les données de l'ordinateur, ou

encore de rendre inutilisables

certaines fonctions du PC. Il

peut en outre ralentir certaines

procédures. Son principe de

fonctionnement diffère suivant

les virusAntivirus est un

programme capable de détecter

et supprimer les virus au

n’importe quel stockage .pour

effectuer il faut demande la

mise à jour .et nettoyer de

l'ordinateur. Répéteurs

et concentrateurs (ou hubs)

retransmettent un signal

électrique reçu sur un point de

connexion (port) à tous les

ports afin de préserver

l’intégrité de ce signal. Ponts

permettent le transfert des

données entre plusieurs réseaux

locaux.Commutateurs :permett

ent un transfert rapide des

données vers les réseaux

locaux. utiliser dans une

topologie en étoileRouteurs :

son rôle principale est de

chercher le bon chemin vers la

destination (routeurs)

Passerelles sont utilisées pour

transférer les données par le

biais de réseaux locaux étendus

et permettent à plusieurs

ordinateurs utilisant des

protocoles différents de

communiquer.

Comparaison entre OSI et

TCP /IP : c’est des protocoles

sont très similaires dans la

mesure ou les 2 sont des

modèles de communication à

couche et utilise l’encapsulation

du données .et TCP/IP regroupe

certain couche du modèle OSI

dans la couches plus générale

Le modèle OSI est un modèle

architectural représentant les

communications Réseau sous

forme d’un Ensemble de couches

superposées les unes aux autres

.il définit des couches

distinctes liées à la mise en

paquet, l’envoi et la réception de

données sur un réseau. La suite

de protocoles constituant la pile

TCP/IP prend en charge ces

différentes fonctions.Couche

1:Physique se préoccupe de

résoudre les problèmes

matériels. Elle normalise les

moyens mécaniques

(caractéristique du support:

câble, voie, fibre

optique…)fonctionnels

(transmission

synchrone/asynchrone,

simplex..) nécessaires à

l’activation, au maintient et la

désactivation des connexions

physiques destinées à la

transmission de liaison de

données.Couche 2:Liaison de

données détecte et corrige si

possible les erreurs dues au

support physique et signal à la

couche réseau les erreurs

irrécupérable. Elle supervise le

fonctionnement de la

transmission et définit la

structure syntaxique des

messages, la manière

d’enchaîner les échanges selon

un protocole normalisée ou non.

Cette couche reçoit les données

brutes de la couche physique,

les organise en trames, gère les

erreurs, retransmet les trames

erronées, gère les

acquittements qui indiquent si

les données ont bien été

transmises puis transmet les

données formatées à la couche

réseau supérieureCouche

3:Réseau est chargée de

l’acheminement des

informations vers le

destinataire. Elle gère

l’adressage, le routage, le

contrôle de flux et la correction

d’erreurs non réglées par la

couche 2. A ce niveau là, il s’agit

de faire transiter une

information complète (ex : un

fichier) d’une machine à une

autre à travers un réseau de

plusieurs ordinateurs. Elle

permet donc de transmettre les

trames reçues de la couche 2 en

trouvant un chemin vers le

destinataire.La couche

4:Transport Elle remplit le rôle

de charnière entre les couches

basses du modèle OSI et le

monde destraitement

supportés par les couches 5,6

et 7. Elle assure un transport de

bout en bout entre les deux

systèmes en assurant la

segmentation des messages en

paquets et en délivrant les

informations dans l’ordre sans

perte ni duplication. Elle doit

acheminer les données du

système source au système

destination quelle que soit la

topologie du réseau de

communication entre les deux

systèmes. Elle permet ainsi aux

deux systèmes de dialoguer

directement comme si le réseau

n’existait pas. Elle remplit

éventuellement le rôle de

correction d’erreurs. Les

critères de réalisation de la

couche transport peuvent être

le délai d’établissement de la

connexion, sa probabilité

d’échec, le débit souhaité, le

temps de traversé, etc…La

couche 5:Session Elle gère le

dialogue entre 2 applications

distantes (dialogue

unidirectionnel/bidirectionnel,

gestion du tour de parole,

synchronisation, etc...). La

couche 6 :Présentation Cette

couche s'occupe de la partie

syntaxique et sémantique de la

transmission de l'information

afin d’affranchir la couche

supérieure des contraintes

syntaxiques. Elle effectue ainsi

le codage des caractères pour

permettre à deux systèmes

hétérogènes de communiquer.

C’est à ce niveau que peuvent

être implantées des techniques

de compression et de

chiffrement de données. La

couche 7 :ApplicationElle gère

les programmes utilisateurs et

définit des standards pour les

différents logiciels

commercialisés adoptent les

mêmes principes (fichier

virtuel, messagerie, base de

donnéesmodèle TCP/IPest

fortement basé sur le modèle

OSI, mais qui plus intéressant

pour nous dans la pratique. Il se

décompose également en

couche, mais il n’en compte que

4 comparé au modèle OSI qui en

comporte 7. On pourrait

comparer les 2 modèles de

cette manière La couche

application

Les concepteurs du modèle

TCP/IP estimaient que les

protocoles de niveau supérieur

devaient inclure les détails des

couches session et présentation.

Ils ont donc simplement créé

une couche application qui gère

les protocoles de haut niveau,

les questions de représentation,

le code et le contrôle du

dialogue. Le modèle TCP/IP

regroupe en une seule couche

tous les aspects liés aux

applications et suppose que les

données sont préparées de

manière adéquate pour la

couche suivante. La couche

transport est chargée des

questions de qualité de service

touchant la fiabilité, le contrôle

de flux et la correction des

erreurs. L’un de ses protocoles,

TCP (Transmission Control

Protocol - protocole de contrôle

de transmission), fournit

d’excellents moyens de créer,

en souplesse, des

communications réseau fiables,

circulant bien et présentant un

taux d’erreurs peu élevé. Le

protocole TCP est orienté

connexion. Il établit un dialogue

entre l’ordinateur source et

l’ordinateur de destination

pendant qu’il prépare les

informations de couche

application en unités appelées

segments. Un protocole orienté

connexion ne signifie pas qu’il

existe un circuit entre les

ordinateurs en communication

Ce type de fonctionnement

indique qu’il y a un échange de

segments de couche 4 entre les

deux ordinateurs hôtes afin de

confirmer l’existence logique de

la connexion pendant un certain

temps. C’est ce que l’on appelle

la commutation de paquets.

La couche Internet :son rôle

consiste à envoyer des paquets

source à partir d’un réseau

quelconque de l’inter réseau et à

les faire parvenir à destination,

indépendamment du trajet et

des réseaux traversés pour y

arriver. Le protocole qui régit

cette couche est appelé

protocole IP (Internet

Protocol). L’identification du

meilleur chemin et la

commutation de paquets ont lieu

au niveau de cette couche.

Pensez au système postal.

Lorsque vous postez une lettre,

vous ne savez pas comment elle

arrive à destination, tout ce qui

vous importe c’est qu’elle arrive

à bon port. La couche

d’accès au réseau

se nom a un sens très large et

peut parfois prêter à confusion.

On lui donne également le nom

de couche hôte-réseau. Cette

couche se charge de tout ce

dont un paquet IP a besoin pour

établir une liaison physique, puis

une autre liaison physique. Cela

comprend les détails sur les

technologies LAN et WAN, ainsi

que tous les détails dans les

couches physique et liaison de

données du modèle

OSI.Comparaison entre OSI

et Ethernet. Les normes

Ethernet et IEEE 802.3

définissent des technologies

semblables. Tous deux sont des

LAN CSMA/CD. Les stations

d’un LAN à accès CSMA/CD

peuvent accéder au réseau en

tout temps. Avant de

transmettre des données, les

stations CSMA/CD écoutent le

réseau afin de déterminer s’il

est déjà en cours d’utilisation.

Le cas échéant, elles attendent.

Si le réseau n’est pas utilisé, la

station transmet des données.

Une collision se produit lorsque

deux stations écoutent le trafic

du réseau, n’entendent rien et

émettent toutes les deux

simultanément. Dans ce cas, les

deux transmissions sont

endommagées et les stations

doivent retransmettre

ultérieurement. Des algorithmes

de réémission temporisée

déterminent le moment auquel

les stations en collision peuvent

retransmettre. Les stations

CSMA/CD peuvent détecter les

collisions, ce qui leur permet de

savoir à quel moment elles

doivent retransmettre.

1

/

4

100%