WI-FI ou 802.11

WIFI ou IEEE 802.11

1

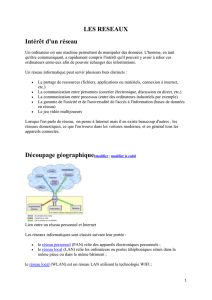

Introduction

Les réseaux « sans fil », appelés communément WLAN, ont connu ces dernières

années un très grand succès aussi bien dans le monde des entreprises que celui

du grand public.

Ce succès vient essentiellement du fait que le WLAN permet une grande

flexibilité et une grande mobilité des utilisateurs comme du matériel.

Malgré sa jeunesse (ratifié en juillet 1999), le Wifi est l’un de ces réseaux

émergeants de la famille des WLANs.

D’abord un standard soutenu par l’alliance WECA (Wireless Ethernet

Compatibility Alliance), le Wifi a été normalisé par l’organisme IEEE (Institute

of Electrical and Electronics Engineers).

Quelque termes à connaître dans le monde du « sans fil » :

Wireless : De l’anglais « sans fil ».

Wifi (ou Wi-Fi): il vient de « Wireless Fidelity ». C’est un clin d’œil au

terme « HiFi ». Il est prononcé à l’anglaise Ouaille-Faille ou en bon

français OuiFi.

WECA : « Wireless Ethernet Compatibility Alliance », organisme qui a

normalisé le Wifi et qui est chargé de maintenir l'interopérabilité entre les

matériels mettant en oeuvre la norme.

WLAN : « Wireless Local Area Network » ou réseau local sans fil.

WPAN : « Wireless Personal Area Network » ou réseau personnel sans

fil. Cela s’adresse plus au monde grand public ou au transfert léger de

données.

IEEE 802.11 : norme IEEE standardisée dans différentes familles de

technologies concurrentes de WLANs.

D’autres normes de réseaux « sans fil » existent : le Bluetooth, le GSM,

le GPRS, l’UMTS, l’HiperLAN/2 et bien d’autres.

2

Présentation du Wifi (802.11)

Cette norme décrit les caractéristiques d’un réseau local sans fil.

Elle définit :

La couche physique (couche 1 du modèle OSI) qui propose 3 types de

codage de l’information.

La couche liaison de données (couche 2 du modèle OSI) qui est composée

elle-même de deux sous couches :

o la LLC (Contrôle de la Liaison Logique) et

o la MAC (Contrôle d’Accès au Media).

Couche OSI 2

Liaison des données

802.2

Couche MAC

802.11 (Accès au média, sécurité, gestion d’énergie…)

Couche OSI 1

Couche physique

DSSS

FHSS

Infrarouges

(norme 802.11ir

aujourd’hui dépassé)

On peut utiliser ensuite les mêmes protocoles qu’Ethernet pour les couches qui

suivent (par exemple y intégrer la pile TCP/IP).

3

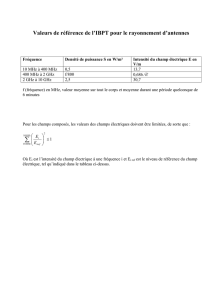

La propagation du signal

Le Wifi utilise des ondes radio.

Sa propagation est soumise à des lois physiques.

A chaque obstacle rencontré, le signal radio s’affaiblie par :

La réflexion : changement de direction des ondes sur une surface

réfléchissante.

La réfraction : déviation de l’onde passant d’un milieu à un autre.

La diffraction : déviation des ondes en rencontrant un obstacle.

L’absorption.

L’atténuation dépend du milieu et des obstacles.

Matériaux

Affaiblissement

Exemples

Air

Aucun

Espace ouvert, cour intérieure

Bois

Faible

Porte, plancher, cloison

Plastique

Faible

Cloison

Verre teinté

Moyen

Vitres teintées

Eau

Moyen

Aquarium, fontaine

Etres

vivants

Moyen

Foule, animaux, humains, végétation

Briques

Moyen

Murs

Plâtre

Moyen

Cloisons

Céramique

Elevé

Carrelage

Papier

Elevé

Rouleaux de papier

Béton

Elevé

Murs porteurs, étages, piliers

Verre blindé

Elevé

Vitres pare-balles

Métal

Très élevé

Béton armé, miroirs, armoire métallique, cage

d'ascenseur

4

La couche OSI 1 : le signal radioélectrique

Les canaux de transmission sont des bandes étroites de fréquences utilisables

pour une communication. Elles sont régulées par l’ETSI (European

Telecommunication Standard Institute) pour l’Europe.

Le 802.11 utilise principalement 2 techniques de transmission. Une troisième

existe, elle concerne les infrarouges mais cette technologie est complètement

obsolète dû à sa principale contrainte : être dans la ligne de vue du récepteur

contrairement à des technologies telles que le Bluetooth.

Ces techniques de codages de la transmission sont :

Le DSSS : Direct Sequence Spread Spectrum ou Etalement de Spectre à

Séquence Directe.

Le FHSS : Frequency Hopping Spread Spectrum ou Etalement de Spectre

par Saut.

Le PPM : Pulse Position Modulation utilisé pour l’Infrarouge (dépassé).

De plus ces méthodes de transmission, le 802.11 permet plusieurs modulations

du signal afin d’optimiser le débit :

Le CCK : Complementary Code Keying

L’ODFM : Orthogonal Frequency Division Multiplexing

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

1

/

25

100%