12 Unité et base de données SQL Server 6.5

ALSI S25

STS2 IG

SQL Avancé et administration d’un SGBD Relationnel

Application à SQL Server 6.5

Le 16/04/17

page 1

ALSI / S25 SGBD R Support de Cours 2TSIG D:\582659791.doc

SOMMAIRE

1PRESENTATION DE LA SEQUENCE 4

1.1DESCRIPTION DES SAVOIRS 4

1.2COMPETENCES ATTENDUES 4

1.3 PREREQUIS 4

2 NOTIONS DE BASE 5

2.1 DEFINITION 5

2.2LES MOTIVATIONS D’UN SGBD 5

2.3ARCHITECTURE D’UN SGBD 5

2.4LES FONCTIONS PRINCIPALES 5

2.4.1Description de la base 5

2.4.2Manipulation de la base 6

2.4.3Utilisation de la base 6

2.5LES DIFFERENTS TYPES D’UTILISATEURS 6

2.5.1L’administrateur principal de la base : le DBA 6

2.5.2L’administrateur d’application 6

2.5.3Le programmeur d’application 6

3LES LANGAGES DE DESCRIPTION DES DONNEES 7

3.1.1SGBD basés sur les méthodes d’accès : hiérarchiques et réseaux 7

3.1.2SGBD basés sur le modèle Relationnel 7

3.1.3 SGBD avancés 7

4 LE MARCHE DES SGBD R 8

4.1SGBD R SUR MINI ET GRAND SYSTEME 8

4.2SGBD R SUR MICRO-ORDINATEURS 8

4.3SGBD R SERVEURS SUR MICRO-ORDINATEURS 8

4.4SGBD R CLIENTS SUR MICRO-ORDINATEURS 9

5ALGEBRE RELATIONNELLE 10

5.1 INTRODUCTION 10

5.2DEFINITIONS ET NOTATIONS 10

5.2.1Relations n-aires 10

5.2.2 Notations 10

5.2.3Clés et super-clés 10

5.2.4Base de données 11

5.3OPERATEURS RELATIONNELS 11

5.3.1 Projection 11

5.3.2 Jointure 11

5.3.3 Equi-jointure 11

5.3.4 Sélection 11

5.3.5 Division 11

5.3.6Opérations ensemblistes 11

5.3.7Exemple d’interrogations 12

6COMPOSANTS D’UNE BASE DE DONNEES RELATIONNELLE (RAPPELS) 13

6.1 TABLE 25

6.2 INDEX 25

6.3 VUE 25

6.4 CLES ET RELATIONS 25

6.5AUTRES COMPOSANTS DE LA BASE DE DONNEES 25

6.6LES DIFFERENTS TYPES D’INTEGRITE 26

6.6.1L’intégrité d’entité 26

ALSI S25

STS2 IG

SQL Avancé et administration d’un SGBD Relationnel

Application à SQL Server 6.5

Le 16/04/17

page 2

ALSI / S25 SGBD R Support de Cours 2TSIG D:\582659791.doc

6.6.2L’intégrité référentielle 26

6.6.3L’intégrité de domaine 26

6.6.4L’intégrité définie par l’utilisateur 26

6.7METTRE EN OEUVRE L’INTEGRITE 26

6.7.1l’intégrité déclarative 26

6.7.2l’intégrité procédurale 26

7LE MODELE CLIENT-SERVEUR (APPROCHE) 28

7.14.1 ORGANISATION DE TYPE MAINFRAME 28

7.24.2 ORGANISATION EN SERVEUR DE FICHIERS 28

7.34.3 ORGANISATION EN SERVEUR DE DONNEES 28

7.4 4.4 LE MIDDLEWARE 29

7.54.5. BASES DE DONNEES DISTRIBUEES 29

8LES OUTILS D’ADMINISTRATION SQL SERVER 6.5 30

9ALLOCATION ET GESTION DE L’ESPACE DE STOCKAGE 33

9.1UNITE DE BASE DE DONNEES 33

9.2 UNITE D’ALLOCATION 33

9.3 EXTENSION 34

9.4 PAGE 34

9.5 PAGE D’ALLOCATION 34

10UNITE ET BASE DE DONNEES SQL SERVER 6.5 34

10.1CREATION D’UNE UNITE DE BASE DE DONNEES 37

10.2MODIFICATION DE LA TAILLE D’UNE UNITE 37

10.3SUPPRESSION D’UNE UNITE DE BASE DE DONNEES 38

10.4CREATION D’UNE BASE DE DONNEES 38

10.5EXTENSION D’UNE BASE DE DONNEES 40

10.67.6 REDUCTION D’UNE BASE DE DONNEES 40

10.7SUPPRESSION D’UNE BASE DE DONNEES 41

10.8LIRE LES INFOS. D’UNE BASE DE DONNEES 41

10.9LE JOURNAL DE TRANSACTION 42

10.10ROLES DES BASES DE DONNEES SYSTEME 42

10.10.1 44

10.10.2Résumé des tables systèmes de la base master 44

10.10.3Résumé des tables systèmes de la base model 44

10.10.4Résumé des tables systèmes de la base msdb 46

10.11LES OPTIONS D’UNE BASE DE DONNEES 47

10.12 TABLE 50

10.12.1Création d’une table 50

10.12.28.1.2 Modification d’une table 50

10.12.38.1.3 Types de données pré-définis 51

10.12.48.1.4 Types de Données Définis par l’Utilisateur (TDDU) 52

10.12.58.1.5 Les valeurs par défaut 54

10.12.6Contrainte DEFAULT (déclarative) 54

10.12.7CREATE DEFAULT (procédurale) 54

10.12.88.1.6 Les règles de validation 57

10.12.9Contrainte CHECK (déclarative) 57

10.12.10Contrainte CHECK (déclarative) suite 58

10.12.11CREATE RULE (procédurale) 58

10.12.12Attachement avec la règle (par code) 59

10.12.15 60

10.12.168.1.7 Les clés primaires et étrangères 61

10.12.17Les clés primaires 61

10.12.18Les clés étrangères 62

10.12.19La contrainte d’unicité 64

ALSI S25

STS2 IG

SQL Avancé et administration d’un SGBD Relationnel

Application à SQL Server 6.5

Le 16/04/17

page 3

ALSI / S25 SGBD R Support de Cours 2TSIG D:\582659791.doc

10.12.20 8.2 Vue 65

10.12.21Utilisation d’une vue 67

10.13 8.3 INDEX 67

10.13.1Création d’un index 67

10.13.2Visualiser les index 67

10.13.3Supprimer un index 68

10.148.4 LES PROCEDURES STOCKEES 68

10.14.1Création d’une procédure stockée 68

10.14.2UtIlisation d’une procédure stockée 70

10.158.5 LES DECLENCHEURS OU TRIGGER 70

119. SECURITE ET CONNEXION A UNE BASE SQL SERVER 6.5 76

11.19.1 TERMINOLOGIE DE LA SECURITE 76

11.29.2 MISE EN ŒUVRE DE LA SECURITE 83

11.2.19.2.1 Définir les options de sécurité du serveur 83

11.2.2 84

11.2.3Sécurité mode Standard 84

11.2.4Sécurité mode Intégré à Windows NT 84

11.2.5Sécurité mode Mixte 85

11.2.6Accès par défaut 85

11.2.7Domaine par défaut 85

11.2.8Modifier le nom d'hôte en nom d'utilisateur 87

11.2.9Niveau d'audit 87

11.2.10 87

11.2.11 Mappage 87

11.2.12Pour accorder un privilège utilisateur 90

11.2.13Pour accorder un privilège administrateur système 90

11.2.14Pour visualiser les détails d'un compte utilisateur 93

11.2.15Pour visualiser les détails d'un groupe 94

11.2.16Pour révoquer des privilèges 94

11.2.17Pour rechercher des informations de compte sur un utilisateur 95

11.2.18Pour rechercher les noms d'accès SQL Server 96

11.2.199.2.2 Définir les utilisateurs 96

11.2.20 97

11.2.21Ajouter un groupe à une base de données 97

11.2.22Ajouter un utilisateur à une base de données 98

11.2.23Gérer l'adhésion d'un utilisateur à un groupe 100

11.2.24Supprimer un utilisateur d'une base de données 101

11.2.25Supprimer un groupe d'une base de données 101

11.2.269.2.3 Gérer les permissions objet 101

11.2.27Accorder ou révoquer des permissions instruction à un utilisateur ou à un groupe 102

11.2.28 104

11.2.29Modifier le propriétaire d'une base de données 104

ALSI S25

STS2 IG

SQL Avancé et administration d’un SGBD Relationnel

Application à SQL Server 6.5

Le 16/04/17

page 4

ALSI / S25 SGBD R Support de Cours 2TSIG D:\582659791.doc

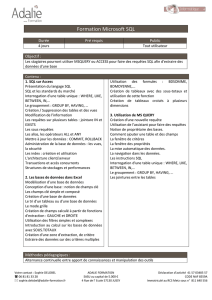

1 PRESENTATION DE LA SEQUENCE

1.1 Description des savoirs

251 Langage de définition de données

252 Langage de manipulation de données

253 Langage de définition des contraintes

254 Langage de définition des droits d’accès

255 Techniques de répartition des données : distribution, réplication

256 Administration de la base de données

1.2 Compétences attendues

implanter, consulter, interroger, mettre à jour une BdD relationnelle

administrer une BdD non répartie et en assurer la sécurité

recenser, évaluer, comparer les solutions commerciales existantes

1.3 Prérequis

Ce module utilise les concepts abordés en 1ère année à savoir :

algèbre relationnelle

langage SQL (Standard et utilisé par ACCESS)

Query By Exemple (MS QUERY d’ACCESS)

L’outil logiciel utilisé pour illustrer ce module est SQL Server 6.5, néanmoins les points présentés sont ap-

plicables à n’importe quel SGBD R de type mini ou micro.

ALSI S25

STS2 IG

SQL Avancé et administration d’un SGBD Relationnel

Application à SQL Server 6.5

Le 16/04/17

page 5

ALSI / S25 SGBD R Support de Cours 2TSIG D:\582659791.doc

2 NOTIONS DE BASE

2.1 Définition

Une Base de Données est un ensemble structuré de données représentant une réalité extérieure au système,

partagée par plusieurs applications d’une même entreprise.

Exemple données : liste des inscrits, liste des cours, liste des enseignants

applications : gestion des inscriptions, planning des salles, octroi des bourses…

entreprise : école

Une base de données contient également les relations entre ces données.

Les logiciels qui exploitent ces bases de données sont appelés Système de Gestion de Base de Données.

2.2 Les motivations d’un SGBD

La principale raison d’être d’un SGBD est de fournir une description unique de toutes les données manipu-

lées par l’entreprise. Cette centralisation « logique » des données répond à plusieurs objectifs :

Réduire les redondances d’informations

Eliminer les incohérences

Permettre un partage plus souple entre les applications ; s’adapter aux besoins nouveaux

Faciliter l’adoption de standard d’implantation

Permettre une approche unifiée des problèmes de sécurité et d’intégrité

Arbitrer plus facilement les conflits d’accès.

Le principal avantage de cette description logique unique est d’être indépendante des caractéristiques

d’implantation physiques et des choix d’organisation. Rendre les données indépendantes diminue le coût des évolu-

tions de la base.

2.3 Architecture d’un SGBD

Programme

d’application

Programme

d’application

Programme

d’application

Programme

d’application

Sous modèle A

Sous modèle B

Modèle principal

Archivage

2.4 Les fonctions principales

2.4.1 Description de la base

La description de la base (modèle principal et sous-modèles) s’effectuent à l’aide d’un langage de défini-

tion de données : DDL.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

1

/

104

100%