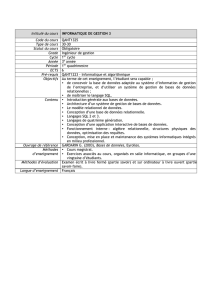

420-445-LI (Base de données)

Plan de cours 420-445-LI

Cégep Limoilou, Département d’informatique Page 1

Cours

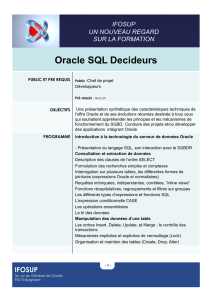

Bases de données Oracle SQL-PL/SQL

420-445-LI

75 heures

2-3-3

Préalable : Modélisation (420-244-LI)

Professeur

Nom

Sidi Mahmoud Aidara Mbibi

Bureau

local 2049

Tél.

647-6600 poste 6870

Courriel

SidiMahmoud[email protected]

Skype : BD_420_440_Li

Disponibilité

Jeudi et vendredi entre 19h et 22h par Skype après avoir pris un rendez-vous par courriel.

Place du cours dans le programme

Les développements au niveau des méthodes de conception de systèmes d’information

ont abouti à la mise au point de puissants logiciels spécialisés dans la gestion des bases de

données des organisations. On les appelle les Systèmes de Gestion de Bases de Données

(SGBD). Partout où on développe et exploite un système d’information, leur usage est

répandu et il importe donc qu’un étudiant ou une étudiante en informatique connaisse et

maîtrise les concepts appliqués aux bases de données.

Le cours « Bases de données » est un cours de deuxième session du programme AEC

Programmeur-analyste. Il fait suite au cours 420-244-LI: Modélisation. Il est pré-requis

au cours 420-649-LI : développement d’applications de bases de données en informatique

de gestion, et au cours 420-644-LI : développement d’applications réparties en gestion de

réseau. Ce cours vise principalement la création et l’exploitation de bases de données

avec le SGBD Oracle.

Activités d'enseignement et d'apprentissage

Le cours est divisé en 2,5 heures de séance théorique et 2,5 heures de laboratoire par

semaine, sur une session de 15 semaines. Les exercices en laboratoire seront faits

individuellement et permettront d'approfondir les notions vues aux cours théoriques.

Plan de cours 420-445-LI

Cégep Limoilou, Département d’informatique Page 2

Les travaux pratiques seront faits individuellement et consisteront en une série d'exercices

de manipulation en laboratoire, de mini-projets d'implantation et d’exploitation de bases

de données. Ils seront évalués au cours de la session sur la base de leur exactitude, de leur

documentation et de leur présentation.

Les laboratoires et les travaux pratiques permettront aux étudiantes et aux étudiants de

mettre en application les éléments du contenu théorique, dans des travaux de mise en

œuvre de modèles de données, d'apprentissage des outils logiciels pour la création et

l’exploitation de base de données (SQL-Developper et ORACLE) et de programmation de

petites applications dans un environnement base de données (PL/SQL et Java).

Pour faire les travaux, vous aurez accès à un laboratoire, à des heures qui vous seront

précisées. Ce laboratoire doit rester propre et vous êtes invité(e)s à respecter le climat

intellectuel et social propice au travail.

Contexte de réalisation de la formation

Dans des environnements comprenant des logiciels de bases de données et des

systèmes de gestion de bases de données.

À partir d’une station de travail et des logiciels appropriés.

À partir d’applications représentatives du milieu du travail comprenant un nombre

limité de fonctions.

À partir de la documentation sur les applications incluant les modèles de données

normalisées.

À partir de manuels de références techniques appropriés

Dans le respect des normes de l’entreprise et des standards informatiques.

Compétence visée

0175. Créer et exploiter des bases de données

Plan de cours 420-445-LI

Cégep Limoilou, Département d’informatique Page 3

Éléments de compétence

Critères de performance

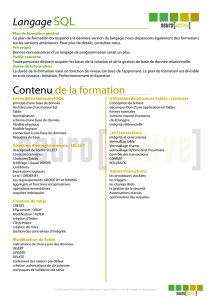

Contenu

Stratégies de formation

1. Analyser les caractéristiques

d’une base de données.

1.1. Étudier le modèle des

données

1.2. Rechercher les contraintes

de stockages des données.

1.3. Comparer le modèle et la

structure de la base

1.1 Examen du modèle des données de

la base.

1.2 Établissement de relations entre le

modèle des données et la structure

de la base.

1.3 Examen des caractéristiques de

stockage des données.

1.4 Examen des mesures d’intégrité

et de sécurité de la base.

Rappel: modèle conceptuel et logique

des données, types d'association,

règles de transformation d'un modèle

conceptuel en modèle logique,

glossaire.

Mise au point du modèle logique:

validation, optimisation, dé

normalisation, indexation…

Procédure de traduction du modèle

logique en modèle physique.

Définition d'une base de données.

Objectifs et avantages d'une base de

données.

Types de bases de données:

relationnels, relationnels objets,

objets, réseaux, hiérarchiques...

Caractéristiques de stockage des

données.

Catégorisation des contraintes

d'intégrité.

Procédés pour assurer la sécurité d'une

base de données.

Étude de modèles de données.

Transformation d'un modèle

conceptuel en modèle logique.

Mise au point d'un modèle logique.

Traduction d'un modèle logique en

modèle physique et comparaison des

deux modèles.

Examen des caractéristiques de

stockage des données.

Vérification des contraintes

d'intégrités et de la sécurité d'une

base de données.

2. Analyser les caractéristiques

d’un logiciel de base de

données.

2.1. Examiner la

documentation.

2.2. Repérer les limites et

contraintes du logiciel

2.1 Examen de l’architecture du

système.

2.2 Examen des caractéristiques de

stockage de l’information dans le

système.

2.3 Examen des fonctions des outils de

développement et des utilitaires du

système.

2.4 Examen des mesures d’intégrité et

de sécurité du système.

Architecture de logiciels de base de

données

Caractéristiques de stockage des

données de logiciel.

Environnement de développement de

logiciel de base de données.

Modèle de gestion de sécurité et

d’intégrité.

Examen d’un logiciel de base de

données.

Lecture de la documentation

technique.

Découverte des limites et contraintes

du logiciel.

Plan de cours 420-445-LI

Cégep Limoilou, Département d’informatique Page 4

Éléments de compétence

Critères de performance

Contenu

Stratégies de formation

3. Créer et exploiter une base de

données à l’aide d’un logiciel de

base de données.

3.1. Créer les tables.

3.2. Ajouter les index.

3.3. Ajouter les règles

d'intégrité.

3.4. Extraire les données par

des requêtes et des vues.

3.5. Installer la sécurité.

3.6. Consigner l'information.

3.1 Utilisation correcte des fonctions

de création du logiciel.

3.2 Exécution correcte des opérations

de modification de la structure de

base.

3.3 Exécution correcte des opérations

d’extraction des données.

3.4 Création appropriée des différentes

requêtes et vues.

3.5 Examen des règles d’intégrité de la

base.

3.6 Application des règles visant à

assurer la sécurité de la base de

données.

3.7 Consignation complète de

l’information relative à la base

Définition et propriétés des tables,

colonnes et autres objets de la BD.

Contraintes d'intégrité.

Indexation.

Langages de définition, de

manipulation et de contrôle des

données.

Algèbre relationnelle et opérateurs

ensemblistes.

Gestion de la sécurité (règles et

terminologie).

Conception et implantation de bases

de données dans différents

environnements.

Création et modification d'une base

de données et vérification des

contraintes d'intégrité.

Exploitation de la BD.

Installation de niveaux de sécurité.

Consultation et mise à jour du

dictionnaire.

4. Analyser les caractéristiques

d’un système de gestion de base

de données.

4.1. Examiner la

documentation.

4.2. Repérer les limites et

contraintes du système de

gestion de BD.

4.1 Examen de l’architecture du

système.

4.2 Examen des différents langages du

système.

4.3 Examen des caractéristiques de

stockage de l’information dans le

système.

4.4 Examen des fonctions des outils de

développement et des utilitaires du

système.

4.5 Examen des mesures d’intégrité et

de sécurité de la base de données.

Type de système de gestion de base de

données.

Architecture d'un système de base de

données.

Architecture 2 tiers et 3 tiers.

Langages du système et langages

applicatifs.

Caractéristiques de stockage des

données dans le système.

Environnement de développement de

systèmes de gestion de base de

données.

Modèle de gestion de sécurité et

d’intégrité.

Examen d’un système de gestion de

base de données.

Découverte des limites et contraintes

du système.

6

6

7

7

8

8

9

9

10

10

1

/

10

100%