ASPECTS TECHNIQUES

769776603 Page 1

LE RÉSEAU MONDIAL INTERNET

LE RÉSEAU MONDIAL INTERNET ................................................................................................................... 1

Introduction ......................................................................................................................................................... 2

Adressage dans l'Internet..................................................................................................................................... 2

Routage dans l'internet ........................................................................................................................................ 3

Les services de l'internet ..................................................................................................................................... 3

Les services de base ........................................................................................................................................ 3

Les services d'information............................................................................................................................... 4

Les Protocoles de l'Internet ................................................................................................................................. 4

Le raccordement à l'internet ................................................................................................................................ 5

Protocoles de raccordement ............................................................................................................................ 5

Equipements de raccordement ........................................................................................................................ 5

Utilisation d'un serveur relais (proxy) ............................................................................................................. 5

Partage d'accès sur un réseau local .................................................................................................................. 5

Les limites de l'internet ....................................................................................................................................... 6

Sécurité sur l'internet ........................................................................................................................................... 6

Des constats..................................................................................................................................................... 6

Des services de sécurisation ............................................................................................................................ 6

Les services de sécurisation réseau ................................................................................................................. 7

Les services de sécurisation des transactions .................................................................................................. 7

769776603 Page 2

Introduction

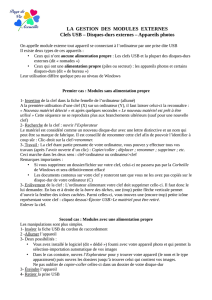

Considéré comme un prototype des autoroutes de l’information, l'internet est une interconnexion de réseaux, un

ensemble de réseaux interconnectés grâce à des passerelles et ce à l'échelle mondiale. Il s'agit d'une

interconnexion de réseaux locaux, de réseaux nationaux et internationaux. C'est le plus grand réseau décentralisé

du monde.

Les supports de communication sont très diversifiés (lignes téléphoniques, câbles coaxiaux, fibres optiques et

satellites) ; toutes les machines communiquent grâce à l'emploi de protocoles communs : TCP/ IP. Les nœuds

sont reliés par des routeurs IP.

En France, chaque fournisseur dispose d'un centre d'opérations techniques principal situé généralement en région

parisienne. Pour le raccordement des usagers, les fournisseurs disposent de points de présence près des grandes

villes, pour minimiser les coûts de communications de leurs abonnés. Les points de présence sont reliés par

liaisons spécialisées en étoile au centre d'opérations techniques principal.

Adressage dans l'Internet

L’adressage IP

Chaque machine accédant à Internet est identifiée par une adresse réseau, dite adresse IP sur 32 bits (version 4

du protocole IP) codant le réseau et la machine. Il existe plusieurs classes d’adresses IP selon le nombre de bits

utilisés pour coder le réseau.

L’attribution des adresses est du ressort de l'IANA (Internet Assigned Numbers Autority) qui a délégué à des

organismes dits Internet Registries (registres Internet) la gestion de blocs d'adresses Internet.

DORSALE DU FOURNISSEUR D'ACCES

Station MAC Station PC

ImprimanteServeur Routeur IP

Site raccordé à

Internet

Site raccordé à

Internet

Site raccordé à

Internet

Liaison avec

le

fournisseur

d'accès

Réseau local

Routeur

Fournisseur

d'accès

Fournisseur d'accès Internet

Fournisseur d'accès Internet

Fournisseur d'accès Internet

769776603 Page 3

L'adressage par noms

Ces adresses binaires sont associées à des noms plus faciles à mémoriser. L’espace des noms est une structure

hiérarchique en arbre à partir d’une racine fictive.

Un nom de domaine complet ou FQDN (Fully Qualified Domain Name) se termine par un point. Un domaine

permet de regrouper des noms de machines ou de services. Un domaine peut être organisé en sous-domaines.

Chaque machine a donc un nom articulé de la manière suivante nom-machine.domaine.

Les TLD ou zones sont attribués selon des règles précises par l'organisme registre. Les principaux TLD sont

récapitulés dans le tableau ci-après :

com

Entité commerciale

edu

Université, école

net

Fournisseur de l'internet

org

organisation

fr

France

us

USA

NIC-France est chargé de gérer l'attribution des noms de domaine pour la zone ".fr".

La gestion des adresses Internet n’est pas centralisée. Une organisation ayant un nom de domaine est chargée de

gérer ses adresses Internet et installe un logiciel dit « serveur de noms ». Les serveurs de noms coopèrent pour

assurer le service au niveau mondial. Cette méthode est appelée DNS (Domain Name System). Le service DNS

peut être considéré en un annuaire distribué au niveau de la planète où des serveurs coopèrent pour la résolution

des noms.

Routage dans l'internet

Chaque entité qui gère un ensemble de réseaux et de routeurs est considérée comme un système autonome.

Chaque système autonome est libre de choisir une politique de routage ou IGP (Interior Gateway Protocol).

Chaque système autonome doit échanger des informations de routage avec les routeurs voisins des autres

systèmes autonomes selon le protocole EGP (Exterior Gateway Protocol).

Les services de l'internet

Les services de base

La messagerie (courrier électronique ou E-mail) pour recevoir et envoyer des messages. Le message est déposé

dans une boîte aux lettres électronique (zone disque). Chaque abonné est identifié par une adresse

[email protected]ine.zone. Il est possible de s'abonner à des listes de diffusion qui permettent de recevoir et

d'envoyer du courrier diffusé à un ensemble d'abonnés.

Le DNS est le service réparti de résolution de noms.

La connexion à distance par le service Telnet pour se connecter en tant que terminal d'une machine distante.

.

fr com org

ac-creteil microsoft

Top Level Domain

769776603 Page 4

Les forums de discussion (news) où les utilisateurs peuvent consulter des informations ou s'exprimer sur

différents sujets. Un sujet ou news group est organisé de manière hiérarchique pour permettre une exploitation

plus aisée. A un sujet est parfois associée une liste des questions les plus fréquentes et leur réponse (FAQ

Frequently Asked Questions).

Les services d'information

Le transfert de fichiers FTP ( File Transfer Protocol) permet d’effectuer des transferts de fichiers entre deux

machines. Il est ainsi possible de se connecter sur un serveur en déclarant un nom d’utilisateur. Certaines

machines autorisent la connexion d’un utilisateur sans identification (serveurs FTP anonyme).

Par exemple FTP permet de copier des logiciels (téléchargement de logiciels publics -freeware- ou shareware).

Le WAIS (Wide Area Information Service) permet la recherche en texte intégral dans des bases de données

textuelles. En spécifiant un ensemble de mots souhaités présents dans un document, le système WAIS recherche

dans les bases de données indexées (sources WAIS) les documents correspondants.

W3 (World Wide Web) est un réseau d’informations multimédia réparties. Un système Web crée des liens entre

des pages d’informations réparties sur des machines différentes ou serveurs Web. Une page est un document

hypertexte. Le Web permet donc un accès aléatoire à l’information en suivant le cheminement de l’utilisateur,

qui déroule lentement la toile d’araignée.

La mise en forme des pages publiées sur le Web s’effectue grâce à un langage dit HTML (Hyper Text Markup

Language). Il permet donc de décrire le formatage des données de la page mais aussi de nommer les ressources

réseaux référencées. Ces ressources sont désignées par leur URL (Uniform Resource Locators) qui se présentent

ainsi : protocole://machine.domaine[:port]/chemin/fichier.

Le port est le port TCP, il s'agit d'un numéro associé à un processus chargé de gérer un service (WWW, FTP,

DNS…). Les services standardisés ont un numéro de port fixé par l'IANA.

Le protocole de transfert de données hypermédia est HTTP (Hypertext Transfer Protocol).

La consultation du Web s’effectue grâce à un logiciel de navigation (browser) présentant une interface

graphique, par exemple Internet Explorer ou Netscape Communicator. Aujourd’hui les navigateurs intègrent les

outils permettant l’accès aux autres applications de l’Internet.

La recherche d'informations peut se faire via des moteurs de recherche.

Le dialogue interactif IRC (Internet Relay Chat) permet de dialoguer en direct.

Les services IP multicast permettent l'audio et vidéo-conférence, ainsi que d'autres nombreux services

coopératifs.

Les Protocoles de l'Internet

Les protocoles sont définis au sein de documents appelés RFC (Request for Comments) disponibles sur le réseau

lui-même.

Nous citerons ici les protocoles les plus utilisés.

Service

Protocoles mis en jeu

Messagerie

SMTP (Simple Message Transfer Protocol) pour la transmission des

messages entre serveurs

POP (Post Office Protocol) et IMAP (Internet Mail Access Protocol) :

protocoles définissant le dialogue entre un serveur de messagerie et un client.

Résolution de noms

DNS

Connexion à distance

Telnet

Forum de discussion

NNTP (Network News Transport Protocol)

769776603 Page 5

Transfert de fichiers

FTP

MIME (Multipurpose Internet Mail Extensions) définit un ensemble de règles

pour la mise en forme, la transmission et l'analyse des messages pouvant

contenir n'importe quel type de données. Il permet notamment d'intégrer

plusieurs documents dans un même message, de transmettre du son, des

images, de la vidéo.

Web

HTTP

HTML

Le raccordement à l'internet

Pour se connecter à Internet, il faut passer par un opérateur ou fournisseur (Internet provider).

Pour se raccorder au réseau de l’opérateur, il est possible d'utiliser les réseaux longue distance : RTC, Transfix,

Numéris ou Transpac.

Protocoles de raccordement

Le protocole de raccordement dépend du type d'accès.

Type d'accès

Protocoles courants

RTC

PPP asynchrone, SLIP

RNIS

PPP synchrone

LS

PPP synchrone

Transpac

Encapsulation IP dans X25

PPP ( Point to Point Protocol) permet d'encapsuler les datagrammes sur des liaisons série. Lorsqu'une passerelle

gère PPP, elle peut exploiter la technique Dial-on-Demand sur une liaison commutée (RTC, Numéris) permettant

de libérer une communication en cas d'inactivité ou au contraire d'établir une communication avec le fournisseur

lorsque le client envoie des paquets.

PPP peut traverser des liaisons synchrones ou asynchrones.

SLIP (Serial Link Internet Protocol) permet également d'encapsuler les datagrammes sur des liaisons série mais

il est moins riche en fonctionnalités.

Equipements de raccordement

Le site client doit disposer de l'ETCD (modem ou adaptateur) et du logiciel de gestion TCP/IP sur la passerelle

d'accès à Internet.

Utilisation d'un serveur relais (proxy)

Certains fournisseurs d’accès utilisent un serveur Proxy. Il s’agit d’une machine chargée de stocker localement

les données afin de ne pas avoir à les rechercher sur le réseau. Lors d’une requête, si une page est absente ou a

été mise à jour, le serveur télécharge le document et le stocke. L’avantage est double : pour le fournisseur

d’accès, cela diminue les échanges avec les autres opérateurs, pour le client les téléchargements s’effectuent plus

rapidement.

Le serveur proxy peut aussi être utilisé comme système de sécurisation d'un réseau privé (voir plus bas).

Partage d'accès sur un réseau local

6

6

7

7

8

8

9

9

1

/

9

100%