Sécurité et déploiement WLAN 802.11n: Mémoire d'étudiant

Telechargé par

nambinintsoa.oter

LES RESEAUX LOCAUX SANS FIL :

LA NORME 802.11n, LA SECURISATION ET LE

DEPLOIEMENT

Professeur : Monsieur RATSIMBAZAFY Andriamanga

N° d’ordre : 04/TCO/M2/IRS

Année Universitaire : 2013 / 2014

UNIVERSITE D’ANTANANARIVO

ECOLE SUPERIEURE POLYTECHNIQUE

DEPARTEMENT TELECOMMUNICATIONS

TRAVAIL PERSONNEL DE

L’ETUDIANT

Spécialité : Télécommunication

Option : Ingénierie des Réseaux et Systèmes

par : ANDRIAMIFIDY Nalijaona Irina

i

TABLE DES MATIERES

TABLE DES MATIERES ........................................................................................................ i

ABREVIATIONS ..................................................................................................................... ii

INTRODUCTION .................................................................................................................... 1

CHAPITRE 1 LA NORME IEEE 802.11n ............................................................................ 2

1.1 IEEE 802.11 a, b et g ...................................................................................................... 2

1.2 IEEE 802.11 e et f ........................................................................................................... 3

1.3 IEEE 802.11 n ................................................................................................................. 4

1.3.1 Encodage des données .............................................................................................. 6

1.3.2 Nombre d’antennes .................................................................................................. 6

1.3.3 Les débits ................................................................................................................... 6

1.3.4 Agrégation de trame ................................................................................................. 8

1.4 Compatibilité entre les normes ..................................................................................... 8

CHAPITRE 2 LA SECURISATION .................................................................................... 10

2.1 Le WEP ......................................................................................................................... 10

2.2 WPA et IEEE 802.11i ................................................................................................... 13

2.2.1 Architecture 802.1x ................................................................................................ 13

2.3 Sécurité et mobilité ....................................................................................................... 15

2.4 Intégrité et confidentialité ........................................................................................... 15

2.5 Passage à l’échelle et flexibilité ................................................................................... 15

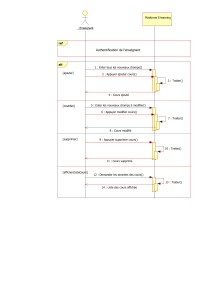

2.6 Négociation de la politique de sécurité ....................................................................... 19

CHAPITRE 3 DEPLOIEMENT DU RESEAU WLAN DU CAMPUS DE

VONTOVORONA ................................................................................................................. 20

3.1 Objectifs ........................................................................................................................ 20

3.2 Méthodologie de déploiement ...................................................................................... 20

3.2.1 Expression des besoins ........................................................................................... 20

3.3 Présentation de l’architecture ..................................................................................... 21

3.3.1 Architecture logique ............................................................................................... 21

3.3.2 Architecture physique ............................................................................................. 22

3.3.3 Couverture spatial du campus ............................................................................... 27

CONCLUSION ....................................................................................................................... 29

BIBLIOGRAPHIE ................................................................................................................. 30

ii

ABREVIATIONS

ACL

Access Control List

A-MPDU

MPDU Aggregation

A-MSDU

MSDU Aggregation

AP

Access Point

ATM

Asynchronous Transfer Mode

BPSK

Binary Phase Shift Keying

BSS

Basic Service Set

CCMP

Counter with Cipher Block Chaining Message Authentication

Code Protocol

CHAP

Challenge Handshake Authentication Protocol

CSMA/CD

Carrier Sense Multiple Access/Collision Detection

CTS

Clear To Send

DHCP

Dynamic Host Configuration Protocol

DMZ

Demilitarized zone

DNS

Domaine Name Server

DS

Distribution System

EAP

Extensible Authentication Protocol

EAP-MD5

Extensible Authentication Protocol – Message Digest 5

EAPoL-Key

Extensible Authentication Protocol over LAN Key

EAPoW-Key

Extensible Authentication Protocol over Wireless Key

EAP-TLS

Extensible Authentication Protocol – Transport Level Security

EAP-TTLS

Tunnelled EAP-TLS

ESS

Extended Service Set

ETSI

European Telecommunications Standards Institute

GI

Guard Interval

GTK

Group Transient Key

HiperLAN

High Performance Local Area Network

HMAC-MD5

Hash-based Message Authentication Code – Message Digest 5

iii

HTTP

Hypertext Transfer Protocol

ICV

Integrity Check Value

IEEE

Institute of Electrical and Electronics Engineers

IV

Initialization Vector

LEAP

Lighweight EAP

MAC

Media Access Control

MCS

Modulation and Coding Scheme

MIMO

Multiple Input Multiple Output

MISO

Multiple Input Single Output

MPDU

MAC Protocol Data Units

MS-CHAP

Microsoft Challenge Handshake Authentication Protocol

MS-CHAPv2

Microsoft Challenge Handshake Authentication Protocol version 2

MSDU

MAC Service Data Units

NAT

Network Address Translation

OFDM

Orthogonal Frequency Division Multiplexing

PAP

Password Authentication Protocol

PC

Personal Computer

PDA

Personal Digital Assistant

PHY

Physique (couche)

PKI

Public Key Infrastructure

PLCP

Physical Layer Convergence Protocol

PMK

Pairwise Master Key

PRNG

Pseudo-Random Number Generator

PSK

Pre-Shared Key

PTK

Pairwise Transient Key

QAM

Quadrature Amplitude Modulation

QPSK

Quadrature Phase Shift Keying

RADIUS

Remote Authentication Dial-In User Server

RC4

Ron’s Code 4

iv

RSA

Rivest, Shamir, Adleman

RSN

Robust Security Network

RTS

Reset To Send

RX RF

Receiver Radio Frequency

SISO

Single Input Single Ouput

SSID

Service Set IDentifier

TKIP

Temporal Key Integrity Protocol

TSN

Transition Security Network

TX RF

Transmitter Radio Frequency

U-NII

Unlicensed National Information Infrastructure

VLAN

Virtual Local Area Network

VPN

Virtual Private Network

WEP

Wired Equivalent Privacy

WiFi

Wireless Fidelity

WifiA

Wifi Alliance

WLAN

Wireless Local Area Network

WPA

WiFi Protected Access

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

1

/

35

100%