ISET Nabeul

2009-2010

Administration système Linux

Cours réalisé par :

Elies Jebri

Technologue

Tabledesmatières

INTRODUCTION8

QUELMATERIELPOURLINUX?8

1.L’ARCHITECTURE8

CHOISIR

UNE

DISTRIBUTION

9

1.

D

EBIAN

9

2.UBUNTU9

3.REDHATETFEDORA10

4.MANDRIVA(EX‐MANDRAKE)10

5.OPENSUSE11

6.LESAUTRES11

7.LESLIVECD12

REDHATPACKAGEMANAGER14

1.NOTIONDEPACKAGE14

2.LEGESTIONNAIRERPM14

3.

I

NSTALLATION

,

MISE

A

JOUR

ET

SUPPRESSION

15

4.CASDUNOYAU15

5.REQUETESRPM15

6.

V

ERIFICATION

DES

PACKAGES

16

7.LESDEPENDANCES16

8.

M

ISES

A

JOUR

AUTOMATISEES

16

YUM17

1.CONFIGURATIONDESDEPOTS17

2.

U

TILISATION

DES

DEPOTS

17

INSTALLERDEPUISLESSOURCES20

1.

O

BTENIR

LES

SOURCES

20

2.PRE‐REQUISETDEPENDANCES20

3.EXEMPLED

’

INSTALLATION

20

4.

D

ESINSTALLATION

21

GERER

LES

BIBLIOTHEQUES

PARTAGEES

22

1.

P

RINCIPE

22

2.LIEUDESTOCKAGE22

3.

C

ONFIGURER

LE

CACHE

DE

L

’

EDITEUR

DE

LIENS

23

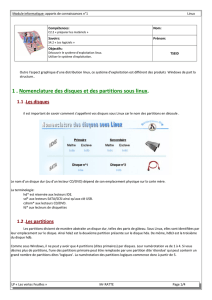

REPRESENTATIONDESDISQUES25

1.

N

OMENCLATURE

25

CHOISIRUNSYSTEMEDEFICHIERS26

1.

P

RINCIPE

26

2.

L

ES

FILESYSTEMS

SOUS

L

INUX

27

PARTITIONNEMENT29

1.

D

ECOUPAGE

LOGIQUE

29

2.

O

RGANISATION

D

’

UN

DISQUE

29

3.

M

ANIPULER

LES

PARTITIONS

30

MANIPULERLESSYSTEMESDEFICHIERS34

1.

D

EFINITIONS

DE

BASE

34

2.CREERUNSYSTEMEDEFICHIERS35

ACCEDERAUXSYSTEMESDEFICHIERS38

1.

MOUNT

38

CONTROLERLESYSTEMEDEFICHIERS42

1.

S

TATISTIQUES

D

’

OCCUPATION

42

2.VERIFIER,REGLERETREPARER42

LESWAP43

1.POURQUOICREERUNSWAP?43

2.

T

AILLE

OPTIMALE

43

3.CREERUNEPARTITIONDESWAP43

4.

A

CTIVER

ET

DESACTIVER

LE

SWAP

43

5.ENCASD

’

URGENCE:FICHIERDESWAP44

LESQUOTASDISQUES45

1.

D

EFINITIONS

45

2.

M

ISE

EN

PLACE

45

PARTITIONNEMENTAVANCERAID47

1.

D

EFINITIONS

47

2.

P

RECAUTIONS

ET

CONSIDERATIONS

D

’

USAGE47

3.RAIDAVECMDADM48

4.ÉTATDURAID51

5.

S

IMULER

UNE

PANNE

51

6.

R

EMPLACER

UN

DISQUE

51

7.ARRETETRELANCEMANUELS51

INITIATIONAULVM52

1.

P

RINCIPE

52

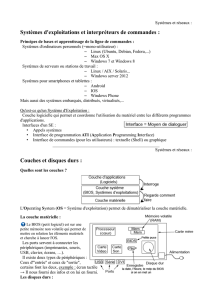

PROCESSUS

DE

DEMARRAGE

54

1.LEBIOS54

2.LECHARGEURDEDEMARRAGE54

3.GRUB54

4.

I

NITIALISATION

DU

NOYAU

55

INIT56

1.ROLE56

2.

N

IVEAUX

D

’

EXECUTION

56

3.

/

ETC

/

INITTAB

56

4.CHANGEMENTDENIVEAU57

5.PARAMETRAGESYSTEMEDEBASE58

6.

N

IVEAUX

D

’

EXECUTION

S

YSTEM

V

58

7.

G

ESTION

DES

NIVEAUX

ET

DES

SERVICES

58

8.

C

ONSOLES

VIRTUELLES

60

9.ARRET60

ADMINISTRATIONDESUTILISATEURS62

1.

P

RINCIPE

62

2.

L

ES

FICHIERS

63

3.

G

ESTION

DES

UTILISATEURS

64

4.GESTIONDESGROUPES67

5.CONFIGURATIONAVANCEE68

6.

N

OTIFICATIONS

A

L

’

UTILISATEUR

68

7.L

’

ENVIRONNEMENT

UTILISATEUR

69

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

1

/

80

100%