Thèse: Sécurité Informatique - Conception et Mise en Place

Telechargé par

khaldounenabila2003

Dédicaces

-i-

Dédicaces

Je dédie ce modeste travail :

A ma mère que nulle dédicace ne puisse exprimer mes sincères sentiments

A mon père qui m’a soutenu et encouragé durant ces années d’études

A toute ma famille

Pour tout l’amour qu’ils portent et pour leurs encouragements, leurs

conseils et leurs disponibilités durant toute ma vie.

A mes amis

Pour leurs soutiens, je leurs souhaite de tout mon cœur beaucoup de

bonheur et de succès.

Bassem ABDALLAH

Remerciements

-ii-

Remerciements

Avant de commencer la présentation de ce travail, je voulais exprimer par ces lignes, ma

gratitude envers tous ceux qui, par leur présence, leur soutien, et leur conseil m’ont donné le

courage afin d’accomplir ce projet de fin d’études.

Je commence par remercier profondément Monsieur Khalil DRISS, mon encadrant

professionnel, pour ses conseils intéressants, son encouragement continu, ainsi que le temps

qu’il m’a réservé malgré ses grandes occupations.

Mes remerciements vont aussi à tous les membres de l’équipe d’Intercom Technologies

pour leur gentillesse et l’excellente ambiance de travail qu’ils entretiennent.

Mes remerciements les plus sincères s’adressent de même à Monsieur Mohamed ABID,

mon encadrant académique, pour son encouragement continu, et aussi pour être toujours là

pour m’écouter, m’aider, et me guider à retrouver le bon chemin par sa sagesse et ses précieux

conseils.

Enfin, je remercie tous mes professeurs, mes enseignants, et toutes les personnes qui par leur

encouragement immense et leur présence durant tout mon parcours universitaire j’ai pu

réaliser ce travail.

Sommaire

-iii-

Sommaire

Introduction générale ............................................................................................................... 1

Chapitre 1: Etat de l’art .......................................................................................................... 3

1. La sécurité informatique .................................................................................................. 3

1.1. Enjeux de la sécurité ................................................................................................ 3

1.2. Les services de la sécurité ........................................................................................ 4

1.3. Exemples de mécanismes de sécurité ...................................................................... 5

1.3.1. Pare-feu (firewall) ............................................................................................. 5

1.3.2. Antivirus ........................................................................................................... 5

1.3.3. VPN (Virtual Private Network) ........................................................................ 6

1.3.4. IDS (Intrusion Detection System) .................................................................... 6

1.3.5. IPS (Intrusion Prevention System) ................................................................... 6

1.3.6. DMZ (Demilitarized Zone) .............................................................................. 6

1.3.7. UTM (Unified Threat Management) ................................................................ 6

1.4. Sécurité et attaques par les logiciels malveillants .................................................... 7

1. 4.1. Menaces ................................................................................................................ 7

1.4.2. Risques .................................................................................................................. 8

1.4.3. Vulnérabilités ........................................................................................................ 8

1.5. Les logiciels malveillants ......................................................................................... 8

1.5.1. Virus ................................................................................................................. 8

1.5.2. Vers (ou Worm) ................................................................................................ 9

1.5.3. Cheval de Troie (ou Trajan Horse) ................................................................... 9

1.5.4. Espion (ou Spyware) ........................................................................................ 9

1.5.5. Spam ................................................................................................................. 9

1.5.6. Cookies ............................................................................................................. 9

1.5.7. Bombe logique ................................................................................................ 10

1.6. Types d’attaques .................................................................................................... 10

1.7. Les techniques de piratage informatique ............................................................... 11

1.7.1. L’ingénierie sociale : ........................................................................................... 11

1.7.2. Le déni de service (ou Denial-of-Service DoS) : ................................................. 11

Sommaire

-iv-

1.7.3. L’usurpation d’adresse (ou IP spoofing) : ........................................................... 11

1.7.4. Les portes dérobées (ou backdoors) : .................................................................. 12

1.7.5. Attaque d’un site web ..................................................................................... 12

1.8. Méthodologie d’une attaque................................................................................... 13

1.9. Méthodes de défense .............................................................................................. 13

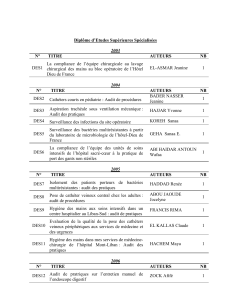

2. Normes d’audit et méthodologies ................................................................................. 14

2.1. Les normes ISO 27000 ........................................................................................... 14

2.2. Méthodologies ........................................................................................................ 16

2.3. Critères de choix d’une méthode ........................................................................... 18

2.4. Les phases de l’audit .............................................................................................. 18

2.5. Niveaux d’audit ...................................................................................................... 18

2.6. Les techniques de l’audit ....................................................................................... 19

2.6.1. Audit « Boite blanche » .................................................................................. 19

2.6.2. Audit « boite noire » ....................................................................................... 19

Chapitre 2: Conception des solutions de sécurité ................................................................ 20

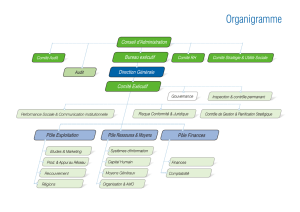

1. Etude de l’existant ......................................................................................................... 20

1.1. Inventaire des équipements .................................................................................... 21

1.1.1. Serveurs .......................................................................................................... 21

1.1.2. Equipements réseaux ...................................................................................... 21

1.1.3. Machines de chaque unité ............................................................................... 22

1.2. Aspects de sécurité existants .................................................................................. 23

1.2.1. Aspect de contrôle d’accès existant .................................................................... 23

1.2.2. Méthode de sauvegarde existante ................................................................... 23

2. Présentation des solutions de sécurité ........................................................................... 24

3.1. Contrôle d’accès ..................................................................................................... 24

3.1.1. AD ....................................................................................................................... 25

3.1.2. pfSense ................................................................................................................ 25

2.2. Audit ...................................................................................................................... 26

2.3. La sauvegarde ........................................................................................................ 27

3.3.1. Les modes de Backup .......................................................................................... 27

3.3.2. Les solutions de Sauvegarde ............................................................................... 28

3.3.3. Sauvegarde intelligente ....................................................................................... 30

Sommaire

-v-

Chapitre 3: Mise en place des solutions de sécurité ............................................................ 32

1. Mise en place d’une politique contrôle d'accès ............................................................. 32

1.1. Contrôle d’accès dans AD ...................................................................................... 32

1.2. Contrôle d’accès avec pfSense ............................................................................... 36

2. Audit technique ............................................................................................................. 40

2.1. Les outils utilisés .................................................................................................... 40

2.1.1. Découverte et scan des machines sur la place réseau .......................................... 40

2.1.2. Enumération avec GFILanguard ......................................................................... 41

2.1.3. Découverte des ports/ouverts .............................................................................. 42

2.1.4. Scan de Vulnérabilités ......................................................................................... 44

2.1.5. Ecoute de trafic .................................................................................................... 46

2.1.6. Scan de Vulnérabilités Web ................................................................................ 46

2.1.7. Attaque sur le réseau sans fil Wifi ...................................................................... 47

2.1.8. Exploitation des vulnérabilités ............................................................................ 48

2.1.9. Test Intrusif ......................................................................................................... 49

2.2. Analyse de risque ................................................................................................... 50

2.3. Recommandations .................................................................................................. 53

2.3.1. Responsabilité de la direction informatique ................................................... 53

2.3.2. Les logiciels .................................................................................................... 53

2.3.3. Les mots de passe ........................................................................................... 53

2.3.4. Configuration réseau ....................................................................................... 54

2.3.5. Stations de communication et systèmes d’exploitation .................................. 55

3. Mise en place et implémentation d’une politique de sauvegarde .................................. 56

Conclusion générale et perspectives ..................................................................................... 61

Références ............................................................................................................................... 62

Annexe A - Résultats d’audit MEHARI global ................................................................... 65

Annexe B - La virtualisation ................................................................................................. 66

Annexe C - Haute Disponibilité ............................................................................................. 68

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

1

/

82

100%