MEMOIRE

DE STAGE DE FIN D’ETUDES

Pour l’obtention du

MASTERE PROFESSIONNEL

« Nouvelles Technologies des Télécommunications et Réseaux (N2TR) »

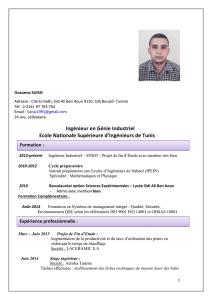

Présenté par :

Mme Ibtissem JEBALI

Audit du réseau Informatique de

L’Ecole Nationale Supérieure d’Ingénieurs de

Tunis : L’ENSIT

Soutenu le : ………………………

Devant le jury : Président : Mr. (Mme)

Encadreur : Mr. Khaled GHORBEL

Rapporteur : Mr. (Mme)

Membre : Mr. (Mme)

Année Universitaire : 2016 / 2017

Soyons reconnaissants aux personnes qui nous donnent du bonheur ;

Elles sont les charmants jardiniers par qui nos âmes sont fleuries.

Marcel Proust

Avec beaucoup d’amour,

Je dédie ce travail à

Mon père qui m’a tout donné,

Ma mère qui m’a tout appris,

Mon mari et mon enfant qui font

Le bonheur que je vis,

Aussi bien à tous ceux qui m’ont appris quelque chose.

Merci

Ibtissem JEBALI

Merci...

Je tiens à remercier vivement mon

encadreur à l’Université Virtuelle de Tunis Monsieur Khaled

GHORBEL, pour le privilège qu'il m'a fait en acceptant de diriger

ce travail, sa gentillesse, sa clairvoyance et ses compétences m'ont

été d'une aide inestimable, Heureuse que vous ayez été mon

professeur.

Je remercie également Messieurs Abdelhakim

CHATTAOUI et Mehdi KHOULADI ingénieurs en informatique au

Centre Calcul Khawarizmi pour toute l'aide qu'ils m'ont apporté,

leurs gentillesses et leurs précieuses directives.

J'exprime aussi ma gratitude et tout mon respect à

l’Université Virtuelle de Tunis, mon université et l’Ecole Nationale

Supérieure d’Ingénieurs de Tunis, l’établissement qui a accueilli

mon stage de mémoire.

Je tiens à remercier sincèrement les membres du jury qui me

font le grand honneur d'évaluer ce travail.

Ce rapport contient des données confidentielles.

Prière de ne pas les divulguer !

Ainsi les adresses IP et les noms de certaines

composantes repérées pendant l’étude de l’existant ont

été masquées.

Merci et Bonne Lecture.

TABLE DES MATIERES

Introduction Générale .............................................................................................................................. 1

Chapitre I : Cadre du projet et présentation de l’organisme d’accueil .................................................... 4

Introduction ............................................................................................................................................. 5

1. Présentation de l’organisme d’accueil ............................................................................................. 5

1.1 Présentation générale ............................................................................................................... 5

1.2 Fiche d’identité ........................................................................................................................ 5

1.3 Historique ................................................................................................................................ 6

1.4 Rôle et Missions ...................................................................................................................... 6

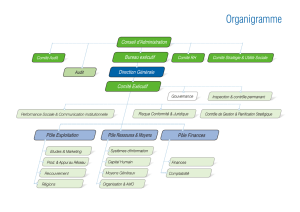

1.5 Organisation ............................................................................................................................ 6

2. Problématique .................................................................................................................................. 8

Conclusion ............................................................................................................................................... 8

Chapitre II : Généralités et Etat de l’art ................................................................................................... 9

Introduction ........................................................................................................................................... 10

1. Réseaux informatiques .................................................................................................................. 10

2. Principes du câblage structuré ....................................................................................................... 10

2.1 Les Normes relatives au câblage structuré ............................................................................ 11

2.2 Les Lois législatives régissant le déploiement des réseaux informatiques en Tunisie .......... 11

3. La sécurité Informatique................................................................................................................ 12

3.1 Les Normes relatives à la Sécurité Informatique................................................................... 12

3.2 Les Lois législatives relatives à la Sécurité Informatique en Tunisie ................................... 13

4. Objectif d’une mission d’audit ...................................................................................................... 13

5. Les étapes de réalisation d’une mission d’audit ............................................................................ 13

Conclusion ............................................................................................................................................. 15

Chapitre III : Etude de l’existant ........................................................................................................... 16

Introduction ........................................................................................................................................... 17

1. Etude de l’Existant ........................................................................................................................ 17

1.1 Description du Système Informatique de l’ENSIT................................................................ 17

1.1.1 Inventaire des ordinateurs .............................................................................................. 17

1.1.2 Inventaire des logiciels et systèmes d’exploitation ....................................................... 17

1.2 Le réseau informatique .......................................................................................................... 18

1.2.1 Description du réseau de l’ENSIT ................................................................................. 18

1.2.2 Topologie du réseau ...................................................................................................... 19

1.2.3 Adressage IP .................................................................................................................. 20

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

120

120

121

121

122

122

123

123

124

124

125

125

126

126

127

127

128

128

1

/

128

100%