Bases de l'informatique : Windows, logiciels, maths numériques et sécurité

Telechargé par

cherifmoussahaggarinnadjougour

1

MODULE 1 : INFORMATIQUE – NOTIONS DE BASE

Vue d'ensemble .......................................................................................................... 1

1.1. Introduction aux technologies de l’information ......................................................... 2

1.1.1. Systèmes informatiques et programmes ........................................................... 2

1.1.2 Types d’ordinateurs ......................................................................................... 5

1.1.3. Connexion des systèmes informatiques ............................................................ 9

1.1.4. Naissance de l’Internet ................................................................................. 12

1.1.5. Coût de la technologie .................................................................................. 15

1.2. Environnement de bureau Windows ...................................................................... 17

1.2.1. Démarrage, arrêt et redémarrage de Microsoft Windows ................................... 17

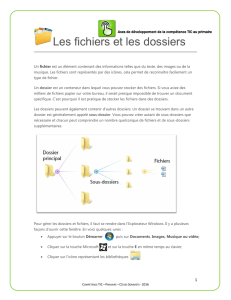

1.2.2. Explorateur Windows .................................................................................... 19

1.2.3. Bureau ....................................................................................................... 21

1.2.4. Utilisation des icônes .................................................................................... 23

1.2.5. Identification d'une fenêtre d'application ......................................................... 27

1.2.6. Redimensionnement d'une fenêtre ................................................................. 29

1.2.7. Permutation d'une fenêtre à une autre ........................................................... 30

1.3. Fonctions de base de Windows ............................................................................ 31

1.3.1. Affichage des informations système de base d'un ordinateur ............................. 31

1.3.2. Réglage de l'horloge et de la date .................................................................. 35

1.3.3. Réduction, agrandissement et sortie ............................................................... 38

1.3.4. Réglage de l'affichage ................................................................................... 39

1.3.5. Paramètres du Bureau .................................................................................. 43

1.3.6. Réglage du volume audio .............................................................................. 45

1.3.7. Options du menu Démarrer ........................................................................... 46

1.3.8. Corbeille ..................................................................................................... 50

1.4. Vue d'ensemble des applications logicielles ........................................................... 51

1.4.1. Traitements de texte .................................................................................... 51

1.4.2. Tableurs ..................................................................................................... 52

1.4.3. Bases de données ........................................................................................ 53

1.4.4. Applications graphiques ................................................................................ 55

1.4.5. Applications de présentation .......................................................................... 58

1.4.6. Navigateurs Internet et messagerie électronique ............................................. 59

1.5. Les mathématiques dans l'ère du numérique ......................................................... 61

1.5.1. Terminologie liée aux mesures ...................................................................... 61

1.5.2. Systèmes analogiques et numériques ............................................................. 63

1.5.3. Portes logiques booléennes ........................................................................... 64

1.5.4. Systèmes de numération binaire et décimale ................................................... 67

1.5.5. Conversions de décimal en binaire ................................................................. 69

1.5.6. Système de numération hexadécimale ............................................................ 71

1.5.7. Conversion de binaire en hexadécimal ............................................................ 72

1.5.8. Conversion d'hexadécimal en binaire .............................................................. 73

1.5.9. Conversion en n’importe quelle base .............................................................. 74

1.5.10. Introduction aux algorithmes ....................................................................... 77

1.6. Sécurité et outils dans la salle informatique ........................................................... 79

1.6.1. Principes de sécurité de base en salle informatique .......................................... 79

1.6.2. Réduction des risques de décharges électrostatiques ........................................ 81

1.6.3. Outils à utiliser ............................................................................................ 84

1.6.4. Accessoires de nettoyage du plan de travail .................................................... 86

1.6.5. Équipements de test de l'espace de travail ...................................................... 88

1.6.6. Mesures de sécurité en salle informatique ....................................................... 89

Résumé ................................................................................................................... 91

QUIZZ ..................................................................................................................... 92

1

Vue d'ensemble

Ce module traite des bases des technologies de l'information nécessaires au technicien

informatique. Il couvre les différents types d’ordinateurs et de logiciels. Une brève vue

d’ensemble d’Internet est également incluse. L’étudiant sera à même d'identifier les

composants de base du système d’exploitation Windows et les éléments de son Bureau.

De plus, l’étudiant apprendra les termes les plus importants pour un technicien. Il étudiera

également les méthodes utilisées pour la conversion des nombres, notamment de binaire en

décimal et de décimal en binaire. Des explications et des introductions à l’analogique, au

numérique et aux algorithmes sont également incluses.

La sécurité est la priorité pour quiconque travaille avec des ordinateurs. Ce module détaille

les procédures de sécurité inhérentes aux travaux pratiques proposés pendant le cours ainsi

que sur le lieu de travail.

2

1.1. Introduction aux technologies de l’information

1.1.1. Systèmes informatiques et programmes

La figure 1. présente un système informatique. Celui-ci est composé de matériel et de

logiciels. Le matériel est l’équipement physique, tels que les boîtiers, les lecteurs de

disquettes, les claviers, les moniteurs, les haut-parleurs et les imprimantes. Le terme logiciel

désigne les programmes utilisés pour faire fonctionner le système. Les logiciels, également

appelés programmes, précisent à l’ordinateur la manière dont il faut opérer. Ces opérations

peuvent comprendre l’identification des informations, leur accès et leur traitement.

Essentiellement, un programme est une séquence d’instructions, qui décrit le mode de

traitement des données. Les programmes changent considérablement selon le type

d’informations à extraire ou à générer. Par exemple, les instructions pour calculer le solde

d’un compte chèque sont très différentes de celles utilisées pour simuler un monde en réalité

virtuelle sur Internet.

Les deux types de logiciels sont les systèmes d’exploitation et les logiciels d’application.

Le logiciel d’application accepte les entrées de l’utilisateur, puis les manipule pour obtenir un

résultat. Ce résultat est appelé sortie. Les applications sont des programmes conçus pour

effectuer une fonction spécifique pour l’utilisateur ou pour un autre programme

d’application. Parmi les exemples d’applications figurent les traitements de texte, les bases

de données, les tableurs, les navigateurs, les outils de développement Internet et les outils

de conception graphique. Les applications informatiques sont détaillées plus loin dans ce

3

module. Référez-vous aux figures 2, 3 et 4pour obtenir des exemples de logiciels

d’application courants.

4

Un système d’exploitation (OS) est un programme qui contrôle tous les autres programmes

de l’ordinateur. Il fournit également l’environnement de fonctionnement des applications

utilisées pour accéder aux ressources de l’ordinateur. Le système d’exploitation effectue des

tâches de base, telles que la reconnaissance des entrées au clavier ou à la souris, l’envoi des

sorties sur l’écran vidéo ou sur l’imprimante, le suivi des fichiers sur les lecteurs et le

contrôle des périphériques, tels que les imprimantes et les modems. DOS, Windows 98,

Windows 2000, Windows NT, Linux, Mac OS X, DEC VMS et IBM OS/400 sont tous des

exemples de systèmes d’exploitation.

Les systèmes d’exploitation sont tributaires de la plateforme, c'est-à-dire qu’ils sont conçus

pour un type spécifique d’ordinateurs. Par exemple, le système d’exploitation Windows est

conçu pour les ordinateurs individuels compatibles IBM (PC). Mac OS, en revanche, ne

fonctionne qu’avec des Macintosh. Le PC et le Macintosh représentent des plateformes. Une

plateforme est un système informatique sur lequel différents programmes peuvent

fonctionner.

Un firmware est un programme intégré à une puce électronique plutôt que stocké sur une

disquette. Tout changement de matériel ou de logiciel peut avoir pour conséquence que le

firmware devienne dépassé. Ceci peut mener à une panne matérielle, à une erreur système

ou à la perte de données. Lorsque ceci se produit avec un firmware ancien, la seule solution

consiste à remplacer ce dernier. Les firmwares actuels sont flashables, ce qui signifie que les

contenus peuvent être mis à jour ou flashés. Ce sujet est traité plus en profondeur dans un

module ultérieur.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

1

/

102

100%