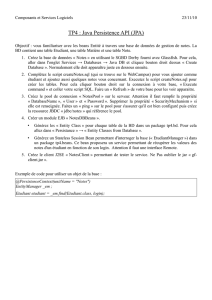

Configurez ISE 2.1 avec le MS SQL utilisant ODBC

Contenu

Introduction

Conditions préalables

Conditions requises

Composants utilisés

Configurez

Étape 1. Configuration de base du MS SQL

Étape 2. Configuration de base ISE

Étape 3. Configurez l'authentification de l'utilisateur

Étape 4. Configurez la récupération de groupe

Étape 5. Configurez la récupérationd'attributs

Dépannez

Introduction

Ce document décrit comment configurerle Cisco Identity Services Engine (ISE) avec le serveur

standard du langage de requête de Microsoft (SQL) pour l'authentification ISE utilisantla

Connectivité de base de données ouverte (ODBC)

Remarque: L'authentification de la Connectivité de base de données ouverte (ODBC) exige

d'ISE de pouvoir chercher un mot de passe utilisateur de texte brut. Le mot de passe peut

être chiffré dans la base de données, mais doit être déchiffré par la procédure stockée.

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

Base de données et concepts ODBC

●

Microsoft SQL Server

●

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de

logiciel suivantes:

Cisco Identity Services Engine 2.1

●

Serveur 2008 R2 MSSQL

●

Configurez

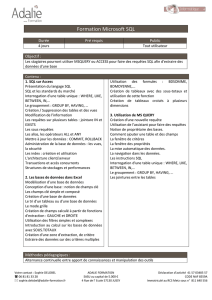

Étape 1. Configuration de base du MS SQL

Les étapes de configuration incluent créer une base de données et un utilisateur pour ISE avec

des autorisations d'accéder à cette base de données.

Remarque: ISE prend en charge seulement l'authentification SQL, pas le compte de

Windows. Si vous devez changer l'authentication mode, référez-vous s'il vous plaît à

l'authentication mode de serveur de modification

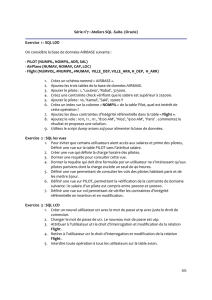

1. Ouvrez le studio de Gestion de Serveur SQL (menu de démarrage > Microsoft SQL Server

2008 R2) et créez une base de données :

2. Laissez les options par défaut ou ajustez les configurations de base de données suivant les

indications de cette image :

3. Créez un utilisateur et placez les autorisations suivant les indications des images ci-dessous :

Étape 2. Configuration de base ISE

Créezune source d'identité ODBC à la gestion > source extérieure d'identité > ODBC et

connexion de test :

Étape 3. Configurez l'authentification de l'utilisateur

L'authentification ISE à ODBC utilise le stored procedures. La procédure stockée pour

l'authentification renvoie le resultset avec cette syntaxe :

Valeur Type

Résultat Entier

Groupe (pour la compatibilité

avec ACS 4.2 seulement) Entier ou varchar(255)

Les informations du compte varchar(255)

Chaîne d'erreur varchar(255)

Pour d'autres procédures, référez-vous au guide d'administration du Logiciel Cisco Identity

Services Engine 2.1

Conseil : Il est possible de renvoyer des paramètres Désignés au lieu du resultset. C'est

juste un type différent de sortie, fonctionnalité est identique.

1. Naviguez vers les options et décochez empêchent enregistrer la modification qui exigent la

case de récréationde table (facultative) :

2. Créez la table. Assurez-vous que vous avez placé les configurations d'identité sur la clé

primaire. Pour placer l'user_id en tant que clé primaire, cliquez avec le bouton droit le nom de

colonne :

Finale SQL :

3. Exécutez cette requête pour insérer un utilisateur :

4. Créez une procédure pour l'authentification de mot de passe de texte brut (utilisée pourla

méthode intérieure PAP, EAP-GTC, TACACS) :

5. Créez une procédure pour chercher de mot de passe de texte brut(utilisé pourle CHAP,

MSCHAPv1/v2, EAP-MD5, LEAP, méthode EAP-MSCHAPv2 intérieure, TACACS

6. Créez une procédure pour le nom d'utilisateur de contrôle ou l'ordinateur existe MAB, rapide

rebranchez du PEAP, de l'EAP-FAST et de l'EAP-TTLS

7. Le test a créé des procédures :

6

6

7

7

8

8

9

9

10

10

1

/

10

100%