Risques Informatiques

Risques Informatiques

Pour plus de modèles : Modèles Powerpoint PPT gratuits

Page 1

Elaboré par : OUSSAMA GHORBEL

WISSEM CHEMKHI

Vendredi Le 21 Juin 2013

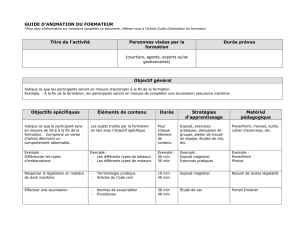

PLAN

1Concepts de base

2Gestion des risques

3

Risques informatiques

Pour plus de modèles : Modèles Powerpoint PPT gratuits

Page 2

3

Risques informatiques

4Niveau et facteurs de réduction

1Concepts de base

I. Définitions (Risques, Risque informatique et

2

Gestion des risques

management des risques)

II. Enjeux

III. Coûts et bénéfices

IV. Classification et évaluation des risques

Pour plus de modèles : Modèles Powerpoint PPT gratuits

Page 3

2

Gestion des risques

3Risques informatiques

4Niveau et facteurs de réduction

1. Concepts de base

1.1. Définition de risque1.1. Définition de risque

I. DéfinitionsI. Définitions

Le risque est la prise en compte par une personne de la

possibilité de réalisation d'un évènement contraire à ses

attentes ou à son intérêt. Lorsque la personne concernée

agit malgré cette possibilité et s'expose ainsi à cette

réalisation, on dit qu'elle prend un risque.

Le

risque

est

à

distinguer

de

l'incertitude,

notion

plus

Pour plus de modèles : Modèles Powerpoint PPT gratuits

Page 4

Le

risque

est

à

distinguer

de

l'incertitude,

notion

plus

générale, ou du danger, forme de risque pour laquelle

l'intégrité physique est menacée.

1.2. Définition de risque informatique1.2. Définition de risque informatique

Le risque informatique peut être désigné comme le risque métier

associé à l'utilisation, la possession, l'exploitation, l'implication,

l'influence et l'adoption de l'informatique dans une organisation

(Origine Risk IT : ISACA)

1.3. Définition de management des risques1.3. Définition de management des risques

1.3. Définition de management des risques1.3. Définition de management des risques

Le management des risques est un processus mis en œuvre par le

Conseil d'Administration, la direction générale, le management et

l'ensemble des collaborateurs de l'organisation.

Il est pris en compte dans l'élaboration de la stratégie ainsi que

dans toutes les activités de l'organisation. Il est conçu pour

identifier

les

événements

potentiels

susceptibles

d'affecter

Pour plus de modèles : Modèles Powerpoint PPT gratuits

Page 5

identifier

les

événements

potentiels

susceptibles

d'affecter

l'organisation et pour gérer les risques dans les limites de son

appétence pour le risque. Il vise à fournir une assurance

raisonnable quant à l'atteinte des objectifs de l'organisation »

(Traduction du COSO II Report par l'IFACI,

PriceWaterhouseCoopers et Landwell & Associés)

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

1

/

38

100%