Fichier pratique d`audit informatique, 1ère partie L2

Audit informatique –1ère partie –

Ppa 2011

1

1

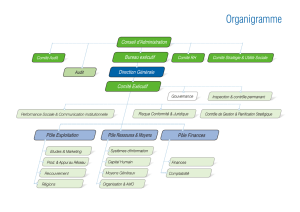

Structure du centre informatique

Concepts de base et référentiels :

L’organisation de l’activité informatique de l’entreprise

• Direction des systèmes d’information

•Etudes et conception

•Activité technique

•Sécurité du SI

•Développement et maintenance

•Contrôle qualité

2

•Exploitation/Production

•Management projets

•Veille technologique et stratégique

• Suivi de l’activité du centre informatique

Concepts de base et référentiels :

L’organisation de l’activité informatique de l’entreprise

3

Externalisation

•Causes et organisation

•Conception/Etudes

•Développement

•Exploitation/Production

Concepts de base et référentiels :

L’organisation de l’activité informatique de l’entreprise

Audit informatique –1ère partie –

Ppa 2011

2

4

Concepts de base et référentiels :

Le budget informatique

•Typologie des dépenses

•Composition du budget

• Élaboration du budget de l’activité informatique

•Suivi budgétaire

5

Concepts de base et référentiels :

Le budget informatique

6

Concepts de base et référentiels :

Le budget informatique

Audit informatique –1ère partie –

Ppa 2011

3

7

Concepts de base et référentiels :

Le budget informatique

8

Concepts de base et référentiels :

Le budget informatique

9

Concepts de base et référentiels :

Le budget informatique

Audit informatique –1ère partie –

Ppa 2011

4

10

Concepts de base et référentiels :

La sécurité générale

•Principes de base

•Sensibilisation aux problèmes de sécurité

•Sécurité du personnel

•Sécurité physique du matériel (Mainframe /

Mini / Micro)

11

•Sécurité des données, des programmes et de la

documentation

Concepts de base et référentiels :

La sécurité générale

- Objectifs

- Sauvegarde et archivage

- Séparation des bibliothèques

- Sécurisation des accès

- Sécurité de la documentation

- Sécurité du réseau

- Sécurité des transmissions

•La prévention, la détection et les assurances

12

•MEHARI (MEthode Harmonisée d’Analyse de

RIsques) : Fait suite à MARION en tant que

méthode d’analyse sécuritaire informatique du

CLUSIF et est compatible avec la norme de

gestion du risque :

ISO 13335

La sécurité générale –Démarche Méhari

Audit informatique –1ère partie –

Ppa 2011

5

13

La sécurité générale –Démarche Méhari

Mise en œuvre d’un cadre méthodologique de

4 modules pour établir un :

Plan Stratégique de Sécurité (PSS)

14

•2 questions concernant la sécurisation

informatique de l’entreprise et en particulier

de son SI :

La sécurité générale –Démarche Méhari

1. Quelles sont préconisations énoncées dans

la démarche MEHARI ?

2. Quelle est la sécurisation opérationnelle du

SI concerné ?

Ces 2 questions représentent le socle de tout

audit sécuritaire informatique afin de définir

les actions à entreprendre

15

Les 4 modules Méhari

La sécurité générale –Démarche Méhari

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

1

/

17

100%