Chiffrement par substitution - E-Learn

Cryptosystèmes et science de la cryptologie

1. Définitions et terminologie

–Historique

–Cryptosystème

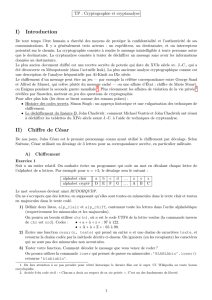

–Principe de la cryptographie, cryptanalyse

2. Cryptographie classique

–Chiffrements mono-alphabétiques

–Chiffrements poly-alphabétiques

3. cryptanalyse de la cryptographie classique

–Confusion et diffusion

–Méthode de cryptanalyse de base

–Cryptanalyse et analyse des fréquences

–Sûreté d'un chiffrement

4. Résumé : cryptographie classique

–Algorithme de chiffrement –Concepts généraux

–Algorithmes "classiques" mono-alphabétiques

–Algorithme de Vigenère et OTP (poly-alphabétique)

2

Cours de cryptographie 2

1- Définitions et terminologie I

Un peu de grec classique…

Kryptos = "caché", "secret"

Graphos = écriture

=> Cryptographie

=> Cryptanalyse

Logos = "savoir"

=> Cryptologie

Stéganos = "couvert",

"étanche"

=> Stéganographie

Un peu d'américain…

Alice

Bob

Eve

(Charlie)

Encrypt and Decrypt

Un peu de français !!!

Chiffrer et déchiffrer

Coder et décoder

Crypter et décrypter (!)

Irène !!! (l'ingénieure)

Un peu de math…

Cours de cryptographie 3

1- Définitions et terminologie II

Vocabulaire :

Cryptosystème : des mécanismes assurant des services

requis

Cryptographie : Art de concevoir des cryptosystèmes

Cryptanalyse : Art de casser les cryptosystèmes

Cryptologie : Science qui étudie les deux arts

précédents

Cryptologie : science du secret

Cours de cryptographie 4

Historique

Les trois ères de la cryptographie

« Classique »

•Jusqu’au masque jetable (one-time pad)

« Moderne »

•Crypto électro-mécanique (voir applet Enigma)

•Guerre froide …

•Crypto électronique et informatique - DES

«Âge d’or »

•Chiffrement à clé publique et gestion de certificats

•Cryptologie et autres tâches cryptographiques

•Internet et enjeux commerciaux

Cours de cryptographie 5

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

1

/

29

100%