Gestion de la sécurité des applications Gestion de la sécurité

Module 4 : Gestion de la

sécurité

Vue d'ensemble

Implémentation d'un mode d'authentification

Attribution de comptes de connexion à des

utilisateurs et des rôles

Attribution d'autorisations à des utilisateurs et

des rôles

Gestion de la sécurité dans SQL Server

Gestion de la sécurité des applications

Gestion de la sécurité de SQL Server dans

l'entreprise

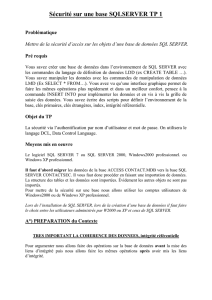

Implémentation d'un mode d'authentification

Traitement de l'authentification

Choix d'un mode d'authentification

Authentification mutuelle à l'aide du protocole

Kerberos

Emprunt d'identité et délégation

Cryptage

Étapes de l'implémentation du mode

d'authentification

Création de comptes de connexion

Traitement de l'authentification

sysxlogins

Windows 2000

Groupe ou

utilisateur

Windows 2000

Compte de connexion

SQL Server

sysxlogins

Vérifie l'entrée dans

la table sysxlogins

et approuve la

vérification du

mot de passe

par Windows 2000

Vérifie l'entrée dans

la table sysxlogins

et vérifie le mot

de passe

SQL Server

Choix d'un mode d'authentification

Avantages du mode d'authentification Windows

Fonctionnalités de sécurité avancées

Ajout de groupes à l'aide d'un seul compte

Accès rapide

Avantages du mode mixte

Les clients non-Windows 2000 et Internet peuvent

l'utiliser pour se connecter

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

1

/

39

100%