Protocole - Tsar Hackademy FTP

publicité

RESEAUX LOCAUX

TCP/IP

Qu’est –ce qu’un réseau ?

Un réseau en général est le résultat de

la connexion de plusieurs machines

entre elles, afin que les utilisateurs et

les applications qui fonctionnent sur ces

dernières puissent échanger des

informations.

Le terme réseau en fonction de son

contexte peut désigner plusieurs

choses. Il peut désigner l'ensemble des

machines, ou l'infrastructure

informatique d'une organisation avec

les protocoles qui sont utilisés, ce qui

Qu’est ce qu’un réseau (suite)

Le terme réseau peut également être

utilisé pour décrire la façon dont les

machines d'un site sont

interconnectées. C'est le cas lorsque

l'on dit que les machines d'un site (sur

un réseau local) sont sur un réseau

Ethernet, Token Ring, réseau en étoile,

réseau en bus,...

Microsoft) DecNet(protocole DEC),

IPX/SPX,...

Le terme réseau peut également être

utilisé pour spécifier le protocole qui

est utilisé pour que les machines

communiquent. On peut parler de

réseau TCP/IP, NetBeui (protocole

Les systèmes de numérotation

Le système binaire (utilisé dans tous

les systèmes informatiques)

Le système décimal

Les systèmes de numérotation

L’être humain fonctionne en décimal

Un ordinateur est composé de

commutateurs à 2 états:

• Le courant passe = en fonction

• Le courant ne passe pas = hors fonction

Les systèmes de numérotation

Pour compter les ordinateurs utilise

des bits

1 octet = 8 bits = 1 caractère = 1

emplacement adressable en mémoire

1 Ko = 1024 octets

1 Mo = 1024 Ko

…

Autres systèmes de numérotation

Hexadécimal (base 16)

Octale (base 8)

Conversion

En décimal 5360 =

•5

•3

•6

•0

x

x

x

x

10^3 +

10^2 +

10^1 +

10^0

Conversion octale => décimal

7053 (octale) =

7 x 8^3 +

0 x 8^2 +

5 x 8^1 +

3 x 8^0 =

(7x512)+(0x64)+(5x8)+(3x1)=3627

Conversion hexadécimal =>

décimal

A3e4 =

10 x 16^3 +

3 x 16^2 +

13 x 16^1 +

4 x 16^0 =

(10x4096)+(3x256)+(14x16)+(4)=4

1956

Conversion décimal=>hexa

Division par 16 successives et on

remonte les restes

Exemple …

La classification des réseaux

PAN : Personal Desktop Area

Networking

• Le PAN est un réseau qui s’étend à l’

échelle du bureau, on dit aussi DAN

(Desktop) . Dans le PAN on retrouve

notamment des technologies comme

le Bluetooth reliant des unités comme

le téléphone portable, organiseur de

poche…

La classification des réseaux

LAN : Local Area Networking

• Le LAN c’est le réseau à l’ échelle d’un

bâtiment. Le CESI est un exemple de LAN.

MAN : Metropolitan Area

Networking

-

Le MAN est réseau qui s’étend à l’échelle

d’une ville . Par exemple l’université de

Rouen est présent sur 4 sites (Le Madrillet,

MSA, Pasteur, Gambetta) qui sont en

périphérie de ROUEN.

La classification des réseaux

WAN : World Area Networking

• Le WAN est un réseau qui s’étend à

l’échelle du monde. Exemple le plus

connu Internet.

Le modèle en couche

Pour faire circuler l'information sur un réseau

on peut utiliser principalement deux

stratégies.

L'information est envoyée de façon complète.

L'information est fragmentée en petits

morceaux (paquets), chaque paquet est

envoyé séparément sur le réseau, les paquets

sont ensuite ré assemblés sur la machine

destinataire.

Bande passante

Capacité d’un canal de

communication

Quantité de données pouvant

circulée pendant un moment donné.

En bits/s ou multiple

Débit

C’est la bande passante réelle

constatée à un moment donnée elle

est fonction de:

• La charge

• Du type de données

• De la topologie (vu plus loin)

•…

Le modèle OSI

POURQUOI ?

• Besoin de normalisation

• Anarchies

But de OSI

Découper en couche afin de:

• Identifier ce qui circule (physiquement)

• Quel est le chemin

• de quelle manière

Le modèle OSI (suite)

Analogie avec l’être humain

Je souhaite parler (7)

On doit utiliser la même langue (6)

On commence par se dire bonjour

On s’assure que l’autre a bien reçu le

message

Chemin emprunter par le son

Préparation a l’ envoie (air, téléphone)

Le son se propage dans l’espace

Le modèle TCP/IP

Modèle à 4 couches

Les couches 5 à 7 du modèle OSI sont

regroupées dans une seule couche : la

couche application.

Les couches 1 et 2 du modèle OSI sont

regroupées dans la couche accès au

réseau.

Issu du département de la recherche de

l’armée Américaine

Évolution du réseau Arpanet

Orientés ou non orientés connexion

Orienté: un dialogue établi la

connexion avant l’échange de

données.

Non orienté: les données sont

envoyées sur le réseau sans

existence de « circuit »

Les réseaux locaux

Le matériel

• Le

• Le

• Le

• Le

• Le

répéteur

concentrateur

pont

commutateur

routeur

L’encapsulation de données

Circulation de paquets

Le répéteur

Dispositif actif non configurable

Permet d'augmenter la distance entre deux stations

ethernet

Reçoit, amplifie et retransmet les signaux.

Indépendant du protocole (fonctionne au niveau bit, ne

connaît pas la trame) et ne procède à aucun filtrage (ne

diminue pas la charge du réseau),

Se connecte comme une station : câble de transceiver +

transceiver (emplacement tous les 2,5 m),

Détecte les collisions et les propage (jam),

Remet en forme les signaux électriques,

Complète les fragments,

Peut intégrer un agent SNMP.

Le concentrateur

Un concentrateur (ou étoile, multi-répéteur, hub) a une

fonction de répéteur.

Permet de mixer différents médias (paire torsadée, AUI,

Thin ethernet, fibre optique),

Souvent composé d'un châssis pouvant contenir N cartes

Comprend généralement un agent SNMP.

Peuvent être «empilables» (un seul domaine de collision)

Peuvent être «cascadables» (plusieurs domaines de

collisions)

Hub plat : 8, 16, 24, 32 ports

Carte dans chassis : 8,16,24 ports.

Exemple de concentrateur

Le pont

Dispositif actif filtrant

Permet d'augmenter la distance maximum

entre deux stations,

Permet de diminuer la charge du réseau.

Fonctionnent aujourd'hui en "autoapprentissage"

Découvrent automatiquement la topologie du

réseau

l’ arbre recouvrant (spanning tree)

fonctionne en "promiscuous mode"

•

le pont construit au fur et à mesure une table

de correspondance entre adresses sources et

segments sur lesquels les trames

LE PONT (suite)

•les trames A<-->B ne sont pas

transmises sur le segment 2

•les trames C<-->D ne sont pas

transmises sur le segment 1,

•la distance entre A et D est en théorie

illimitée avec ponts et segments en cascade

(contrainte de Round Trip Delay contournée),

•les collisions sont filtrées.

Segment 1

A

B

D

C

Segment 2

Le commutateur

Relie plusieurs segments

physiques,

Equipement configuré de manière

à gérer une ou plusieurs stations

par port,

Commute les trames au niveau

MAC

Peut gérer simultanément

plusieurs liaisons

Le commutateur

•

Technologie

«cut throught» (commutation

sans attente de fin de trame)

«Store & Forward» (attente de fin

de trame)

Le routeur

Equipement complexe comprenant les

couches de protocoles de niveau

physique, liaison et réseau

Souvent équipement dédié (CISCO,

TRT-EXPERTdata, ...)

Parfois ordinateur (SUN, PC, etc)

Supporte toute topologie (y compris

boucles et liens redondants),

Le routeur (suite)

En général, associe un réseau (ou

sous-réseau) à un réseau ethernet.

Comprend des tables de routage

construites soit manuellement, soit

dynamiquement par l'intermédiaire de

protocoles spécialisés.

N'examine pas tous les paquets des

sous-réseaux qui lui sont connectés

1. Très bon filtre : ne laisse pas passer les

collisions, les messages de diffusion

La couche 1

Physique

La couche 1

Rappel d’ electricité

Les signaux analogiques

Les signaux numériques

Propagation d’ une onde

L’atténuation

La réflexion

Le bruit ….

Les signaux analogique

Les signaux analogiques sont les plus

fréquents dans la nature (le son d’ une voie

par exemple. Ils sont utilisés en

télécommunication depuis plus de 100 ans.

Les caractéristiques d’ un signal analogiques

sont que la tension varie en fonction du temps

et qui oscille. Les deux grandeurs qui

caractérise un signal analogique sont l’

amplitude (A) et la période (T) .

Rappel : F= 1/T.

Les signaux analogiques

(suite)

Les signaux numériques

Les signaux numériques ont les

caractéristiques suivantes :

• Impulsion non continue

• Deux niveau de tension possible

• Composés de plusieurs sinusoïdales

(synthèse de Fourrier)

Les signaux numériques

Les signaux numériques sont très pratiques notamment en réseaux (codage binaire), la

plupart des technologies de l’ informatique l’utilise .

La propagation d’ une onde

Propagation signifie déplacement. Lorsqu'une

carte réseau envoie une tension ou une

impulsion lumineuse sur un support physique,

cette impulsion carrée, constituée d'ondes,

voyage dans le média ou se propage. La

propagation signifie qu'une masse d'énergie,

qui représente un bit, se déplace d'un endroit

à un autre. La vitesse de propagation dépend

du matériau qui constitue le média, de la

géométrie (structure) du média et de la

fréquence des impulsions.

La propagation d’ une onde

Le temps que prend le bit pour

effectuer l'aller-retour et être traité

est désigné par le terme temps de

propagation aller-retour (Round

Trip Time ou RTT ). En supposant

qu'il n'y ait pas d'autres retards, le

temps que prend le bit pour se

déplacer sur le média jusqu'à sa

destination équivaut au RTT divisé

par 2.

La propagation d’ une onde

• Vélocité, noté V

– C’est la vitesse de propagation de

l’onde sur son média

– V = f x l = l /T en m/s

– l = V/f

– f=V/l

– Exemple :

• La vitesse de la lumière c dans le

vide est d’environ 300.000 km/s

Problématique des signaux

numérique

Atténuation

Réflexion

Bruit

Para diaphonie

Dispersion

collision

L’ atténuation

L’atténuation est la perte de force

d’ un signal. C’est ce qui arrive

quand on utilise un câble trop long

(exemple 120 m en rj45 ). Un

signal représentant un 1 peut

arriver au bout du cable et

représenter un 0 . Solution à ce

problème changer le type de câble

ou mettre un répéteur.

La reflexion

C’est l’effet de la corde à sauté : si

vous envoyer une onde vers un

point B depuis un point A il aura

automatiquement création d’une

onde allant de B vers A. Cela peut

être gênant dans les réseaux une

des principales causes à ce

problème est le fait d’utiliser des

câbles ayant des impédances

différentes.

Le bruit

Le bruit est généralement

produit par une onde passant à

coté d’une autre. C’est le fait

de recevoir des signaux

supplémentaires non désirés.

Paradiaphonie-A et

paradiaphonie-B

Lorsque le bruit électrique sur un

câble provient des signaux émis par

d'autres fils dans le câble, on parle

Para diaphonie

Le problème de la paradiaphonie peut

être réglé grâce à la technologie de

raccordement, au respect rigoureux

des procédures de raccordement type

et à l'utilisation de câbles à paires

torsadées de qualité.

Paradiaphonie-A indique une diaphonie

rapprochée au niveau de l'ordinateur A et

Paradiaphonie-B indique une diaphonie

rapprochée au niveau de l'ordinateur B.

Le bruit suite

Bruit d'alimentation secteur et

bruit de fond de référence

sources lumineuses

champs magnétiques

La dispertion

Etalement des impulsions dans le

temps. Si la dispersion est trop

forte, le signal d’un bit peut

recouper le signal du précédent

ou du suivant. La durée d’une

impulsion est fixe, la dispersion

correspond à une modification de

cette durée au fur et à mesure

que le signal se propage dans le

média.

La collision

Une collision se produit lorsque deux bits,

issus de deux ordinateurs différents qui

communiquent, empruntent

simultanément le même média partagé.

Dans le cas des fils de cuivre, les tensions

des deux signaux binaires s'additionnent et

génèrent un troisième niveau de tension.

La collision suite

Cette variation de tension est

inadmissible au sein d'un

système binaire qui ne comprend

que deux niveaux de tension. Les

bits endommagés sont " détruits

". Le traitement de ce

phénomène à amener à l’

élaboration de différentes

technologies : Ethernet, FDDI,

Token Ring … qui traite chacun à

sa façon se problème

Codage d'une trame

Le codage consiste en la

conversion des données binaires

afin qu'elles puissent circuler le

long d'une ligne de

communication physique . Il en

existe un très grand nombre les

deux plus courants sont TTL et

Manchester

TTL

Le codage TTL (logique

transistor-transistor) est le plus

simple. Il est caractérisé par une

tension élevée et une tension

faible (souvent +5 ou +3,3 V

pour le 1 binaire et 0 V pour le 0

binaire).

TTL suite

Dans le cas de la fibre optique, le

1 binaire peut être représenté

par une LED brillante ou un rayon

laser et le 0 binaire, par l'absence

de lumière. Dans les réseaux

sans fil, le 1 binaire peut être

représenté par la présence d'une

porteuse et le 0 binaire par son

absence

Manchester

Le codage Manchester est plus complexe. En

contrepartie, il est moins sensible aux parasites et

plus fiable en terme de synchronisation. Selon la

méthode de codage Manchester, la tension sur les

fils de cuivre, la brillance des LED ou des rayons

laser dans les fibres optiques ou encore la puissance

des ondes électromagnétiques des réseaux sans fil

permettent de coder les bits sous forme de

transitions.

principe

Principe du codage Manchester ou biphase

– Une transition pour chaque bit transmis

– “Ethernet”

• 1 codé par bas/haut (-2,05 V / 0 V; temps de changement de

20 à 30 ns)

• 0 codé de manière inverse

– Courant total nul mais polarité !

– Bonne synchronisation,

– Mais fréquence double / fréquence binaire

Exemple manchester

ici le signal change au milieu de l'intervalle de temps

associé à chaque bit. Pour coder un 0 le courant sera

négatif sur la première moitié de l'intervalle et positif

sur la deuxième moitié, pour coder un 1, c'est l'inverse.

Methode biphase

– Méthode Biphase avec dépendance du signal précédent

– “Token-Ring”

• 0 codé par changement de niveau au début et au milieu de

l’intervalle

“d’horloge bit”

• 1 codé seulement avec un changement au milieu de

l’intervalle de temps

Sans polarité !

Les codages binaires

Codage par embrouillage

• “Scrambling”

• Forcer l’apparition de transitions dans les longues

séquences de symboles identiques.

• Codage 4B/5B

– Codage de 4 bits utilsateurs par 5 bits

transmis.

– On s’arrange pour avoir au moins une

transition par groupe de 3 bits.

– Remarque : les symboles restant peuvent

servir à de la signalisation.

– Ex. : FDDI

Codage 8B/10B

– Ex. : Ethernet Gigabit

• Utilisation d’un code polynomial

– Utilisation d’une séquence pseudoaléatoire générée par un polynôme.

– Le résultat est une distribution

uniforme de zéros et de uns.

Ex. : Polynôme X31 + X28 + 1 pour

les cellules ATM

Codage NRZ

Codage NRZ

(non retour à zéro): pour éviter la

difficulté à obtenir un courant nul, on

code le 1 par un courant positif et le

0 par un courant négatif.

La modulation

Il existe trois types de modulation :

En AM (modulation d'amplitude),

l'amplitude, ou hauteur, d'une onde

porteuse sinusoïdale est modifiée

pour transmettre le message.

Modulation (suite)

En FM (modulation de fréquence),

c'est la fréquence, ou oscillation,

d'une onde porteuse qui est modifiée

pour transmettre le message.

En PM (modulation de phase), enfin,

c'est la phase (ou extrémités d'un

cycle) d'une onde qui est modifiée

pour transmettre le message. Les

modems 56k utilisent eux le codage

par quadrature de phases.

Modulation suite

Comme des tensions sur les fils de cuivre ; les codages

NRZI et Manchester sont prisés dans les réseaux à base

de fils de cuivre.

Sous forme de lumière orientée ; les codages Manchester

et 4B/5B sont prisés dans les réseaux à fibres optiques.

Comme des ondes électromagnétiques rayonnées ; une

grande variété de systèmes de codage (variations des

modes AM, FM et PM) est utilisée dans les réseaux sans

fil.

Spectre

• Spectres de lumière :

– Infrarouge de 0,8 à 300 mm

– Lumière visible 0,4 à 0,8 m

– Ultraviolet de 0,02 à 0,4 m, ...

• Spectres pour transmissions d’informations (ITU-T

/ IEEE Standard Radar)

• (No 4) VLF : Very Low Frequency (3-30 KHz)

• (No 5) LF : Low Frequency (30-300 KHz)

• (No 6) MF : Medium Frequency (300 KHz-3 MHz)

• (No 7) HF : High Frequency (3-30 MHz)

• (No 8) VHF : Very H.F. (30-300 MHz)

• (No 9) UHF : Ultra H.F. (300 MHz-3 GHz)

• (No 10) SHF : Super H.F. (3-30 GHz)

• (No 11) EHF : Extremely H.F. (30-300 GHz)

40-300 GHz : Millimiter waves (Micro-ondes terrestres)

• (No 12) THF : Tremendously H.F. (300-3000 GHz) (Submillimiter

waves)

Capacité d' un canal de

communication

• Il est fonction :

De sa bande passante

De la technique et de “l’horloge” de transmission

Du codage de transmission retenu

De la déformation du signal transporté (cf formule de

Shannon)

Du bruit présent

Du temps de propagation

Capcite d' un canal

(suite)

• Il est caractérisé par :

– W, en Hertz, sa largeur de bande

– R, en bauds, sa vitesse de “modulation” : nombre de “tops”

d’horloge par seconde

• (ou instants siginificatifs. ou intervalles de temps élémentaires)

• R est l’inverse de la durée d’un intervalle significatif (en seconde)

• R dépend de la technique de transmission utilisée

• Nyquist : avec une onde sinusoïdale de fréquence W Hz, Rmax =

2W bauds

– D, en Bit/s, sa vitesse de transmission ou son débit (binaire)

• D depend du nb V d’états significatifs (signaux distincts du

codage de transmission) par instants significatifs

• En codage binaire, si on transporte n bits par instant significatif,

n = log2(V) et V = 2n = 2 D/R

Multiplexage

Le multiplexage consiste à faire transiter sur

une seule et même ligne de liaison, dite voie

haute vitesse, des communications

appartenant à plusieurs paires d'équipements

émetteurs et récepteurs comme représenté

dans la figure ci dessous. Chaque émetteur

(respectivement récepteur) est raccordé à un

multiplexeur (respectivement démultiplexeur)

par une liaison dit voie basse vitesse.

Multiplexage (suite)

Multiplexage frequentiel

Le multiplexage fréquentiel consiste à affecter à

chaque voie basse vitesse une bande passante

particulière sur la voie haute vitesse en s'assurant

qu'aucune bande passante de voie basse vitesse ne se

chevauche. Le multiplexeur prend chaque signal de

voie basse vitesse et le réémet sur la voie haute

vitesse dans la plage de fréquences prévues. Ainsi

plusieurs transmissions peuvent être faites

simultanément, chacune sur une bande de fréquences

particulières, et à l'arrivée le démultiplexeur est

capable de discriminer chaque signal de la voie haute

vitesse pour l'aiguiller sur la bonne voie basse

vitesse.

Multiplexage temporel

Le multiplexage temporel partage

dans le temps l'utilisation de la

voie haute vitesse en l'attribuant

successivement aux différentes

voies basse vitesse même si

celles-ci n'ont rien à émettre.

Suivant les techniques chaque

intervalle de temps attribué à

une voie lui permettra de

transmettre 1 ou plusieurs bits.

Multiplexage statique

Le multiplexage statistique améliore le multiplexage

temporel en n'attribuant la voie haute vitesse qu'aux

voies basse vitesse qui ont effectivement quelque

chose à transmettre. En ne transmettant pas les

silences des voies basses cette technique implantée

dans des concentrateurs améliore grandement le

débit global des transmissions mais elle fait appel à

des protocoles de plus haut niveau et est basée sur

des moyennes statistiques des débits de chaque ligne

basse vitesse.

codage et compression

• JPEG = Joint Photographic Experts Group

• MPEG = Moving Pictures Experts Group

• MHEG = Multimedia and Hypermedia Experts Group

• VRML = Virtual Reality Modeling Language

• [F]CIF ([Full] Common Intermediate Format) : 352x288

– YUV, Y pour Luminance (brillance) et UV pour

Chrominance(couleur)

– Nb de points par ligne : Y=352, U=180, V=180

– Nb de lignes par image : Y=288, U=144, V=144

• Quelques chiffres, de numérisation et de compression

– Son Téléphone 64 Kbit/s 5 à 16 Kbit/s

– Son CD 1,4 Mbit/s 5 à 16 Kbit/s

– Visioconférence Noir & Blanc 16 Mbit/s 64 Kbit/s à 1

Mbit/s

– Visio Couleur 100 Mbit/s 128 Kbit/s à 2 Mbit/s

CABLAGE

10 base 2

10 base 5

Fibre optique

10 broad 36

100 base VG

Hertzien

10 base 2 thin ethernet

Le câble coaxial fin de 50 Ohm, appelé aussi 'CheaperNet',

terminé et facile à poser est apparu après le Thick Ethernet et

présente les caractéristiques suivantes:

- longueur maximum sans ré-amplification: 185m.

- connecteurs de type BNC à baïonnettes, branchement à l'aide

de connecteurs en 'T', nombre de connexions maximum par

segment de 185m: 30.

- bande passante de 10Mbits/s.

Il s'agit également de câble de type 'bus', puisque tous les

nœuds se connectent les uns à coté des autres. Sa connectique

délicate en fait un câble facilement sujet à des perturbations

intermittentes difficilement éliminables.

10 base 5

• Bus coaxial : “couleur jaune recommandée”, marquée

tous les 2,5m

– 50 ohms, diam. 8,28/2,14mm, aff. de 17 db/km,

célérité de 0,78C, ...

– 500m par segment; tronçons multiple de 23,40m (x1,

x3, x5), rayon courbure > 25cm

– Connectique de type N

– Extrémités terminées par une impédance de 50 Ohms

– Espacement de 2,5 m entre prises

– Max. de 100 prises par segment

– “Prise vampire”

10 base 5 (suite)

• Règle 3-4-5 max. entre 2 stations

– 3 segments habités (populated segments), 4

répéteurs, 5 segments

– 2 segments “vides” ou IRLs (Inter-Repeater Links)

– ou une fibre optique de 1 km (FOIRL, Fiber Optic

IRL)

• Transmission en bande de base

– 10 Mbit/s ou 20 Mbauds

– Code biphase, dit de Manchester

• +/- 0,85 Volts; collision ~1,56 Volts; idle 0 Volts

• 0 transition vers le haut, 1 transition vers le bas

Fibre optique

• Fibre optique

– Conseillée : multimode 62,5/125 µm

• <3,75db/km

• >160 MHz/km

• Connectique ST, avec perte d’insertion max. de 1db

– Monomode : jusqu’à 25 km

– Possibilité de full-duplex

• 10Base-FP : Passive Star; perte max 25 db

– Réseau optique passif asynchrone

– Etoiles de type passives (F.O. fusionnées)

Fibre optique

• max. 33 ports

• segment de 500m max.

• 10Base-FB : Backbone (ex 10BaseFA); perte max de 12,5

db

– Réseau optique actif synchrone

– Fibre toujours occupée par un signal

– Signal de faute = jabber reçu, puissance lumineuse

insuffisante, données invalides

• 10Base-FL : lien max. de 2 km ou topologie étoile; perte

max de 12,5db

10 broad 36

• Arbre

• Coaxial “T.V.” 75 Ohms

– Longueur max du brin : 3,6 km

– Architecture à 2 câbles (Dual Cable) avec boucle à une

extrémité

– ou Architecture à câble partagé (Split Cable) avec

translateur de fréquence

à une extrémité

• Large Bande

– Modulation de Phase

– Transmission 41,75-59,75 MHz

– Réception 234-252 MHz

gigabit

• 1996 : Gigabit Ethernet Alliance (www.gigabitethernet.org)

• “Ethernet x 100” : “diamètre de collision 25m”, sauf si fullduplex

– Options half-duplex

• Trame minimale de 520 octets (avec champ extension;

416 octets si codage 10 bits/octets)

• Transmission en rafales (longueur max de 2 trames

maximales; intervalle rempli avec extension)

– Contrainte half-duplex avec options : diam. de 200m, 100

m en P.T. et 316m en F.O.

Gigabit (suite)

• 802.3ab : 1000BaseT (8QAM, avec PAM5) sur 4 paires

UTP5

(cf 100Base T)

• 802.3z : 1000BaseX (codage 8B/10B à 1,25 Gbauds)

– 1000Base-TX : paires UTP5e (25m)

– 1000Base-CX : Twinax ou 2 paires STP (25m)

– 1000Base-SX : f.o. multimode 850 nm (Short waves)

• Longueur max. de 275 m en 62,5/125 µm

• Longueur max. de 500 m en 50/125 µm

– 1000Base-LX : 1300 nm (Long waves)

• F.o. multimode : 550 m en 62,5/125 µm et 50/125 µm

• F.o. monomode (9/10 µm) : 5 km

– 1000Base-ZX : 70 km (smf 9/10 µm)

100 base VG

• Câblage :

– UTP3 : 100m

– UTP5, STP : 200m

– Fibre : 2 km

– 5 niveaux de hubs

• Trame : trame ethernet

• CSMA/CD remplacé par DPAM, Demand Priority

Access Method

– “Polling de chaque port par ordre croissant”

– Priorité normale / haute

ARCHITECTURE ET

TOPLOGIE

Les

topologies

topologie en bus

Perspective Physique : Tous les hôtes

sont connectés directement à une

liaison :

Perspective logique : Tous les hôtes

voient tous les signaux provenant de

tous les autres équipements

Topologie en anneau

Perspective physique : Les éléments

sont chaînés dans un anneau fermé

Perspective logique : Chaque hôte

communique avec ses voisins pour

véhiculer l’information

etoile

Perspective physique : Cette

topologie comporte un nœud central

d’où partent toutes les liaisons avec

les autres nœuds.

Perspective logique : Toutes les

informations passent par un seul

équipement, par exemple un

concentrateur

Etoile etendue

Cette topologie est identique à la

topologie en étoile si ce n’est que

chaque nœud connecté au nœud

central est également le centre

d’une autre étoile.

HIERACHIQUE

Perspective physique : Cette

topologie ressemble à une topologie

en étoile sauf qu’elle n’utilise pas de

nœud central. Elle utilise un nœud de

jonction à partir duquel elle se

branche vers d’autres nœuds.

Perspective logique : Le flux

d’informations est hiérarchique

MAILLEE

Perspective physique : Chaque

nœud est connecté avec tous les

autres

Perspective logique : Dépend des

équipements utilisés

hertzien

• 1990 : début projet réseau local sans fil

• 1997 : 802.11 “wireless” et WIreless FIdelity : www.wifi.com

– Impossibilité de détection de collision en Hertzien :

CSMA/ CollisionDetection => CSMA/ CollisionAvoidance

– DataLink Layer

• LLC 802.2

• MAC 802.11, Sécurité, etc

– Procédures d’allocation du support

• DCF : Distributed Coordination Function («"best effort"»)

Hertzien suite

• PCF : Point coordination Function («"gestion du délai

avec polling"»)

– Formatage des trames, fragmentation et

réassemblage

– Contrôle d’erreur CRC 32 (Cyclic Redundancy Check

32 bits)

– Physical Layer : IR, FHSS, DSSS, OFDM, …

• 1999 : 802.11a; 54 Mbit/s à 5 GHz (WiFi5) et

HiperLan2 européen [ETSI])

• 1999 : 802.11b; 11 Mbit/s à 2,4 Ghz (WiFi)

• 2001 : 802.11e; QoS et WEP (Wired Equivalent

Privacy)

• 2002 : 802.11g; 54 Mbit/s à 2,4 Ghz

• … : 802.11x : Authentification

Architecture hertzien

Architecture Cellulaire :

• AP (Access Point) : station base «!Point d’Accès!»

• BSS : (Basic Set Service) : Cellule de Base (# du

Basic Station Subsystem du GSM)

• ESS : (Extended Set service) : Ensemble de Cellules

de Base, relié par un Système de Distribution DS

(Distribution System)

Harchitecture (suite)

Point à point

• IBSS : (Independant Basic Set Service) : sans AP

• Couche physique

– IR : Infra Red

– Spread Spectrum permettant le full-duplex sur les mêmes

fréquences

• «!2,4 GHz!» : 2,4/2,483 GHz

• FHSS : Frequency Hopping Spread Spectrum : 1 ou 2

Mbit/s

(79 canaux de 1 MHz disjoints, avec changt synchronisé

tous les 400 ms)

• DSSS : Direct Sequence Spread Spectrum : 1/2/5,5/11/…

Mbit/s

(14 canaux de 22 MHz

Point à point (suite)

• «!5 GHz!»

• 52 porteuses

• 14 canaux de 22 Mhz

• 3 groupes disjoints centrés sur 1,6

et 11

• Débit théorique de 1, 2, 5,5 et 11

Mbit/s

• 3 points d’accès disjoints peuvent

fournir un débit global de 33 Mbit/s

802.11b point à point

802.11b (suite)

Les domaines de

Si 2 hôtes ducollisions

réseau émettent en même

temps sur un même segment de réseau,

les informations se chevauchent : c’est ce

que l’on appelle une collision.

Lorsque cela survient, un hôte le détecte.

A ce moment, il envoi un signal de

bourrage annonçant le problème à tous les

autres. A la réception de ce signal, tous les

hôtes arrêtent d’émettre. Chacun calcule

alors une valeur aléatoire correspondant

au délai précédent une nouvelle tentative

d’émission.

Les domaines de

collisions

L’autre terme pour décrire un

environnement de média partagé est

« Domaine de collision », à savoir

une section de réseau ou tout les

hôtes partagent le même média.

Des équipements comme le répéteur

ou le concentrateur n’effectuant

aucun filtrage étendent ce domaine

de collision

LA COUCHE 2

2 SOUS COUCHES

MAC

LLC

presentation

Le modèle OSI comprend 2 couches

dites « matérielles » ; en opposition

aux couches logicielles. La couche 1

englobe les médias, les signaux ainsi

que les bits se déplaçant sur diverses

topologies.

La couche Liaison de données a pour

fonction de combler tout les manques

de la couche physique afin de

permettre la communication réseau

Presentation (suite)

Les normes IEEE sont actuellement

les normes pré dominantes. Selon

l’IEEE, on divise la partie matérielle

du modèle OSI en 2 parties :

-La norme LLC 802.2, ne dépendant

pas de la technologie du média utilisé

-Les éléments spécifiques, tributaires

de la technologie, qui intègrent la

couche physique du modèle OSI

Presentation suite

De plus cette division sépare la

couche Liaison de données en 2

parties :

Média Access Control (MAC) :

transmission vers le bas jusqu’au

média

Logical Link Control (LLC) :

transmission vers le haut jusqu’à la

couche réseau

La sous couche LLC a été crée afin de

permettre à une partie de la couche

liaison de données de fonctionner

indépendamment des technologies

existantes.

LLC

Cela assure la polyvalence des

services fournis aux protocoles de

couche réseau situés en amont de

cette couche tout en communiquant

avec les différentes technologies

utilisés pour véhiculer les

informations entre la source et la

LLC suite

Le rôle de cette sous-couche est de réceptionner le paquet

IP et d’y ajouter les informations de contrôle pour en

faciliter l’acheminement jusqu’à la destination. Elle ajoute 2

éléments d’adressage décrit dans la spécification LLC

802.2 :

Le point d’accès DSAP : point d’accès SAP du nœud réseau

désigné dans le champ de destination du paquet

Le point d’accès SSAP : point d’accès au service du nœud

réseau désigné dans le champ source du paquet

SAP : point d’accès au service : champ de la spécification

d’une adresse définie par la nome IEEE 802.2

La sous couche LLC gèle les

communications entre les dispositifs

sur une seule liaison réseau.

LLC suite

La norme IEEE 802.2 définit un

certain nombre de champs dans les

trames, lesquels permettent à

plusieurs protocoles de couche

supérieur de partager une liaison de

données physique.

Ce paquet IP encapsulé se rend

ensuite à la sous-couche MAC ou la

technologie utilisée effectue une

Une adresse MAC est une adresse

matérielle ; c'est-à-dire une adresse

unique non modifiable par

l’administrateur et stockée sur une

mémoire morte (ROM) de la carte

réseau.

MAC

Les adresses MAC comportent 48bits

et sont exprimées sous la forme de

12 chiffres hexadécimaux :

6 chiffres sont administrés par l’IEEE

et identifient le fabricant de la carte

6 chiffres forment le numéro de série

MAC suite

On peut les représenter de 2 manières

différentes : par groupe de 4 chiffres séparés par

des points ou par groupe de 2 chiffres séparés par

des tirets

Exemple : 0000.0c12.3456 OU 00-00-0c-12-3456

Les LANs de type Ethernet et 802.3 sont dés

réseaux dits de broadcast, ce qui signifie que tous

les hôtes voient toutes les trames. L’adressage

MAC est donc un élément important afin de

pouvoir déterminer les émetteurs et les

destinataires en lisant les trames.

Le principal défaut de l’adressage MAC est qu’il

est non hiérarchique, on ne peut pas faire de

classement des adresses.

La trame

Une Trame est le PDU de couche 2. Le verrouillage de

trame est un concept permettant de récupérer les

informations essentielles normalement impossible à obtenir

avec les trains binaires comme par exemple :

Quels sont les ordinateurs en communication ?

Début et fin de la communication

Quelles sont les erreurs survenues ?

Qui est autorisé à parler ?

Une trame est donc comme un tableau encadrant les bits et

ajoutant les informations nécessaires à la compréhension de

ces bits par les hôtes.

MAC (suite)

Champ de début de trames : annonce l’arrivée d’une trame

Champ d’adresse : contient les informations d’identification

(source et destination)

Champ de longueur/type : dépend de la technologie, il peut

indiquer la longueur de la trame, le protocole de couche 3

ou encore rien du tout

Champ de données : contient les informations à

transmettre, parfois accompagnés d’octets de remplissage

pour que les trames aient une longueur minimale à des fins

de synchronisation

Champ de FCS : permet de détecter les erreurs, c’est une

séquence de contrôle permettant au destinataire de vérifier

le bon état de la trame.

Exemple : le CRC ou code de redondance cyclique : calculs

polynomiaux sur les données.

Champ de fin de trame : permet d’annoncer la fin de la

LA trame

A

B

C

D

E

F

Champ de

début de

trame

Champ

d'adresse

Champ

de type/

longueur

Champ de

Données

Champ

TCS

Champ

de fin

de trame

MAC suite

La sous-couche MAC concerne les protocoles que doit suivre un hôte pour accéder au média. Dans

un environnement de média partagé, il permet de déterminer quel ordinateur peut parler. On

distingue 2 types de protocoles MAC :

Déterministes : chacun son tour

Exemple : Token Ring

Non déterministe : premier arrivé

premier servi

Exemple : Ethernet

Token et FFDI

A VOIR

ETHERNET

Conçu à Hawaï dans les années,

Ethernet est la technologie la plus

répandue dans les réseaux actuels.

Au début des années 80 fut mis en

place par l’IEEE la norme IEEE 802.3

à partir d’Ethernet.

Ethernet et IEEE 802.3 définissent

des technologies semblables :

-

Utilisation de CSMA/CD (cf

4.5.2) pour l’accès au média

Concept de réseaux de broadcast

Ethernet suite

Ethernet et 802.3 utilisent un principe d’accès au média non

déterministe : CSMA/CD (Carrier Sense Multiple Access /

Collision Detect)

Les hôtes se partagent le média, si l’un d’eux désire

émettre, il vérifie au préalable que personne n’est en train

de le faire, puis commence a émettre (CSMA).

Si cependant 2 hôtes émettent en même temps, il se

produit alors une collision. La première station qui détecte

une collision envoie alors un signal de bourrage, se

traduisant par un arrêt d’émission de tous les hôtes. Les

paquets concernés sont alors détruits.

Chaque hôte calcule alors une valeur aléatoire définissant la

durée avant de recommencer à émettre, puis le mécanisme

de CSMA se remet en fonction.

Signalisation et media

Type :

Média

Bande

passante

maximale

longueur de

segment

maximale

topologie

physique

topologie

logique

10BASE5

Coaxial

Epais

10 Mbits/s

500m

Bus

Bus

10BASE-T

UTP CAT 5

10 Mbits/s

100m

Etoile

Etoile étendue

Bus

10BASE-FL

Fibre optique

Multimode

10 Mbits/s

2000m

Etoile

Bus

Etoile

100BASE-TX

UTP CAT 5

100 Mbits/s

100m

Bus

+ étoile étendue

100BASE-FX

Fibre optique

Multimode

100 Mbits/s

2000m

Etoile

Bus

Etoile

1000BASE-TX

UTP CAT 5

1 000 Mbits/s

100m

Bus

+ étoile étendue

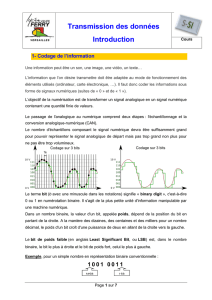

La trame ethernet

Trame Ethernet

?

1

6

6

2

46-1500

4

Préambule

Délimiteur

de début

de trame

Adresse de

destination

Adresse

d'origine

Type

Données

FCS

?

1

6

6

2

64-1500

4

Préambule

Délimiteur

de début

de trame

Adresse de

destination

Adresse

d'origine

Longueur

Données

FCS

Trame IEEE 802.3

La trame ethernet suite

-

Préambule : composé de 1 et de 0 en alternance,

annonce si la trame est de type Ethernet ou 802.3.

Début de trame : IEEE 802.3 : l'octet séparateur se

termine par 2 bits 1 consécutifs servant à synchroniser les

portions de réception des trames de toutes les stations.

-

Champ d'adresse d'origine : toujours de type

unicast

Champ d’adresse de destination : peut être de type

unicast, multicast ou broadcast

-

Type (Ethernet) : précise le type de protocole de

couche supérieure qui reçoit les données

Longueur (802.3) : indique le nombre d'octets de données

qui suit le champ.

Couche 3

Rôle:

• Trouver un chemin

Via différents Protocoles

Le plus utilisé IP (accompagné de TCP OSI4)

On trouve aussi IPX

IP

Avantages:

• Simple et hiérarchisé

• Beaucoup d’option ont été prévus

Inconvénients :

• Ne correspond pas exactement au

modèle OSI => Modèle TCP/IP

TCP/IP

Comment est née IP

• Armée Américaine:

Besoin de relier ses différentes bases

implantées dans le monde entier.

=> besoin de routage

Fonctionnement de IP

But:

• Envoyer des informations élémentaires

de machine à machine

Fonctionnement:

• L’information ne part pas d’une machine

mais d’une application d’une machine

vers une application d’une autre

machine

• Besoin de TCP pour résoudre ce

problème

La pile de protocole TCP/IP

IP intègre bon nombre de Protocoles

• ICMP

• IGP

• FTP

• SMTP

• HTTP

•…

IP

• “RFC 791”

• Routage des datagrammes via des gateways IP

(routeur OSI), sur des supports variés.

• Protocole assurant l'adressage logique des

machines.

• Sans connexion (connectionless) : routage séparé

de chaque datagramme.

• Non fiable (unreliable), mais remise pour le mieux

(best effort) (“pas de contrat”)

• Complété par ICMP (Internet Control Message

Protocol (RFC 792)

EXEMPLE PILE IP

TCP/IP face à OSI

Le datagramme IP

HLEN :

Vers:

Version 4 ou LONGUEUR

6

DE L’ENTETE

Adresse IP

de l’

emetteur

Adresse IP

de

destination

Longueur

totale

Head+

Body

VERS HLEN

Version : 4 bits

• Le champ Version renseigne sur le format de

l'en-tête Internet.

Longueur d'En-Tête : 4 bits

• Le champ Longueur d'En-Tête (LET) code la

longueur de l'en-tête Internet, l'unité étant le

mots de 32 bits, et de ce fait, marque le début

des données. Notez que ce champ ne peut

prendre une valeur en dessous de 5 pour être

valide.

SERVICE TYPE

• Service Type (“TOS, Type Of Service”) : 1 octet divisé en

– 3 bits de priorité (“precedence”) : 0=normal à 7=contrôle

réseau

– 4 bits D (Delay), T (Throughput), R (Reliablity) et C

(Cost) pour choisir entre faible

délai, haut débit, meilleure fiablité ou faible coût

– 1 bit inutilisé

– Par défaut : 000-0000-0

– RFC 2000 conseille les valeurs de TOS pour certaines

applications

Longueur totale

Le champ "Longueur Totale" est la

longueur du datagramme entier y compris

en-tête et données, mesurée en octets. Ce

champ ne permet de coder qu'une

longueur de datagramme d'au plus 65,535

octets. Une telle longueur rendrait de

toutes façon les datagrammes impossible

à gérer pour la plus grande partie des

réseaux. Les hôtes devront au moins

pouvoir accepter des datagrammes d'une

longueur jusqu'à 576 octets (qu'il s'agisse

d'un datagramme unique ou d'un

fragment).

Identification flag

Identification : 16 bits

• Une valeur d'identification assignée par

l'émetteur pour identifier les fragments d'un

même datagramme.

Flags : 3 bits

• Bit 0: réservé, doit être laissé à

zéro

• Bit 1: (AF) 0 = Fragmentation

possible, 1 = Non fractionnable.

• Bit 2: (DF) 0 = Dernier fragment, 1 =

Fragment intermédiaire.

Position relative

Position relative : 13 bits

• Ce champ indique le décalage du

premier octet du fragment par rapport

au datagramme complet. Cette position

relative est mesurée en blocs de 8

octets (64 bits). Le décalage du premier

fragment vaut zéro.

Durée de vie

Ce champ permet de limiter le temps pendant

lequel un datagramme reste dans le réseau. Si ce

champ prend la valeur zéro, le datagramme doit

être détruit. Ce champ est modifié pendant le

traitement de l'en-tête Internet. La durée de vie

est mesurée en secondes. Chaque module

Internet doit retirer au moins une unité de temps

à ce champ, même si le traitement complet du

datagramme par le module est effectué en moins

d'une seconde.

Durée de vie suite

De ce fait, cette durée de vie doit

être interprétée comme la limite

absolue maximale de temps

pendant lequel un datagramme

peut exister. Ce mécanisme est

motivé par la nécessité de détruire

les datagrammes qui n'ont pu être

acheminés, en limitant la durée de

vie même du datagramme.

Protocole

Protocole : 8 bits

• Ce champ indique quel protocole de

niveau supérieur est utilisé dans la

section données du datagramme

Internet. Les différentes valeurs

admises pour divers protocoles sont

listée dans la RFC "Assigned Numbers"

[9].

Checksum

Checksum d'en-tête : 16 bits

• Un Checksum calculé sur l'en-tête

uniquement. Comme certains champs

de l'en-tête sont modifiés (ex., durée de

vie) pendant leur transit à travers le

réseau, ce Checksum doit être recalculé

et vérifié en chaque point du réseau où

l'en-tête est réinterprétée.

Checksum suite

L'algorithme utilisé pour le Checksum

est le suivant :

• On calcule le complément à un sur 16

bits de la somme des compléments à un

de tous les octets de l'en-tête pris par

paires (mots de 16 bits). Lorsque l'on

calcule le Checksum, on considère une

en-tête dont le champ réservé pour ce

même Checksum vaut zéro.

Securité

Sécurité (Champ S) : 16 bits

• Définit un niveau de sécurité parmi 16 (dont

8 sont réservés pour usage futur).

00000000

11110001

01111000

10111100

01011110

10101111

11010111

00000000

00110101

10011010

01001101

00100110

00010011

10001000

-

Non classé

Confidentiel

EFTO

MMMM

PROG

Restreint

Secret

Datagramme IP et MTU

Le champ longueur du protocole IP est de 16 bits : le

datagramme le plus

grand est de 65535 octets

L'idéal est de faire contenir le datagramme entier dans une

trame du

réseau physique, pour une meilleure efficacité : c'est le M.T.U.

(Maximum Transmission Unit). Par défaut 576 octets

Ex. de MTU : Ethernet = 1500 octets, 802.3/.2 = 1492, X25=576,

TR = 4464, FDDI = 4470, Hyperchannel = 65535, ...

Fragmentation IP

Le MTU d'Ethernet est de 1500 octets.

Relions 2 Ethernets par un réseau de MTU de 620 octets.

Dans le cas de datagrammes de taille supérieurs à 620 octets,

il faut fragmenter le datagramme, quand il passe sur ce

réseau de MTU plus petit, si on veut pouvoir le transmettre.

Fragmentation suite

Adresse IP

A chaque machine est associée un

mot de 32 bits (128 bits en IPv6)

appellé adresse internet (ou adresse

IP) qui est utilisée pour toutes les

communications avec cette machine.

Chaque adresse de 32 bits est en fait

un couple {netid, hostid} :

- netid correspond à un réseau

- hostid à une machine connectée à

ce réseau.

Adresse IP

3 types d’adresses destination :

-Unicast (point à point) : vers un seul

destinataire :

-Multicast (point à multipoint) : vers

tous ceux qui appartiennent au

même groupe multicast («!qui se

sont "abonnés" à ce groupe!»)

-Broadcast : vers tous les

équipements du LAN

Adresse ip suite

Pour voir si l'adresse du réseau d'une machine est codée

sur 1,2 ou 3 octets, il suffit de regarder la valeur du

premier. La valeur de l'octet x permet également de

distinguer la classe du réseau.

Classe Valeur de w Lg Adresse Réseau Nb de réseaux nb max de machines

A

0 à 127

1 octe

127

16777216

B

128 à 191

2 octets

16384

65536

C

192 à 223

3 octets

2097152

255

D

224 à 239

E

240 à 255

Les adresses de

broadcast

Une adresse de broadcast est une

adresse dont le champ hostid est

rempli de uns. Ce n'est jamais une

adresse source.

Exemple!:!192.93.25.255.

Adresse réseau

Par convention, on appelle adresse

d'un réseau une adresse dont le

champ hostid est rempli de zéros.

Exemple!:!138.63.0.0.

Cas particulier de l'adresse loopback

(127.X.X.X.). Cette adresse ne doit

jamais apparaître sur le réseau.

Regles des adresse

Une adresse tout à zéros n'est autorisé qu'au démarrage et

n'est jamais une adresse destination : ! ce host !

Une adresse avec le champ netid tout à zéros n'est autorisé

qu'au démarrage et n'est jamais une adresse destination : !

ce host hostid sur ce réseau !

Une adresse tout à uns n'est autorisé que localement et

n'est jamais une adresse source : ! diffusion locale !

Remarque : chaque adresse IP correspond à une interface

réseau. Une machine qui possède deux interfaces possède

aussi deux adresses IP (et deux noms).

Puisque les adresses IP contiennent chacunes un netid et un

hostid, elles ne décrivent pas une machine mais une

connexion à un réseau !

Les sous réseaux

• RFC 950 (08/85) :Internet Standard Subnetting

Procedure.

“...This memo discusses the utility of “subnets” of Internet

networks, which are

logically visible sub-sections of a single Internet network. For

administrative or

technical reasons, many organizations have chosen to divide

one Internet

network into several subnets, instead of acquiring a set of

Internet network

numbers...”

• RFC 1878 (12/95) : Variable Length Subnet Table For IPv4.

“...This memo clarifies issues surrounding subnetting IP

networks by providing a

standard subnet table...”

• Par exemple : augmentation du champ netid d’un classe C de

2 bits. Lechamp hostid est par conséquent réduit de 2 bits, le

nombre maximum de machines par sous-réseau est donc 26,

c.a.d. 62.

Adressage privé

RFC 1597 : ... 3. Private Adress Space The Internet

Assigned Numbers Authority (IANA) has

reserved the fallowing three blocks of the IP address space

for private networks

- 10.0.0.0 _ 10.255.255.255

- 172.16.0.0 _ 172.31.255.255

- 192.168.0.0 _ 192.168.255.255

An enterprise that decides to use IP adresses out of the

address space defined in this document can do so without

any coordination with IANA or an Internet registry. The

address space can thus be used by many enterprises.

Addresses within this private address space will only be

unique within the enterprise. ...

Exemple de réseau

Exemple : 192.43.27.0 (classe C )

masque : 255.255.255.0 (= /24)

réseau : 192.43.27.0/24, broadcast :

192.43.27.255/24

(hosts de 192.43.27.1/24 à

192.43.27.254/24)

Exemple suite

Division en 4 sous-réseaux de 62 machines :

masque : 255.255.255.192 (= /26)

réseau : 192.43.27.0/26, broadcast : 192.43.27.63/26

(hosts de 192.43.27.1/26 à 192.43.27.62/26)

réseau : 192.43.27.64/26, broadcast : 192.43.27.127/26

(hosts de 192.43.27.65/26 à 192.43.27.126/26)

réseau : 192.43.27.128/26, broadcast 192.43.27.191/26

(hosts de 192.43.27.129/26 à 192.43.27.190/26)

réseau : 192.43.27.192/26, broadcast : 192.43.27.255/26

(hosts de 192.43.27.193/26 à 192.43.27.254/26)

Exemple detail

Exemple detail 2

Exemple detail

ARP RARP

• Adress Resolution Protocol

– RFC 826 (1982)

– Resolution automatique adresse IP / adresse Ethernet

– Stocké dans la table ARP

• «!cache ARP!»

• «!Timeout!»

– Méthode

• Demande ARP via broadcast Ethernet

• Reponse ARP

– Proxy ARP

• Reverse Adress Resolution Protocol

– Acquisition automatique de son adresse IP

via broadcast Ethernet et broadcast IP

– Serveur RARP !

Cache ARP

Chaque fois qu'un paquet IP doit être

emis, un encapsulation dans une trame

Ethernet est réalisée. La connaissance de

l'adresse physique du prochain

équipement (station ou routeur) qui

prélèvera la trame doit être connue.

Pour éviter les broadcast => cache Arp

ATTENTION durée de vie

Proxy ARP

Le Proxy ARP, appelé aussi promiscuous ARP

ou ARP hack, est une technique permettant à un

routeur de faire croire que les machines des deux

réseaux se trouvent sur le même réseau. Pour

cela, le routeur répond à une requête ARP

provenant d'une machine à destination d'une

machine se trouvant sur l'autre réseau. En

réalité, le routeur ment en trompant la source qui

associera l'adresse IP de la machine destinatrice

avec l'adresse physique Ethernet du routeur.

Dans cette configuration, le routeur a

connaissance des différentes machines se

trouvant sur chaque réseau.

Proxy ARP suite

Cette technique fera qu'une adresse

Ethernet unique (routeur) sera

associée à plusieurs adresses IP

(celles des machines du réseau

opposé).

Couche 4

TCP

UDP

UDP/TCP

TCP : transport fiable en mode connecté (RFC 793)

UDP : transport non fiable non connecté (RFC 768)

UDP

Le protocole User Datagram Protocol

(UDP) est défini dans le but de fournir

une communication par paquet unique

entre deux processus dans un

environnement réseau étendu. Ce

protocole suppose l'utilisation du

protocole IP comme support de base à

la communication.

UDP (suite)

Ce protocole définit une procédure

permettant à une application d'envoyer un

message court à une autre application,

selon un mécanisme minimaliste. Ce

protocole est transactionnel, et ne garantit

ni la délivrance du message, ni son

éventuelle duplication.

UDP

Les champs

Le Port Source est un champ optionnel.

Lorsqu'il est significatif, il indique le

numéro de port du processus émetteur,

et l'on supposera, en l'absence

d'informations complémentaires, que

toute réponse devra y être dirigée. S'il

n'est pas utilisé, ce champ conservera

une valeur 0.

Les champs (suite)

Le Port Destinataire a une signification

dans le cadre d'adresses Internet

particulières.

Les champs (suite)

La Longueur compte le nombre d'octets

dans le datagramme entier y compris le

présent en-tête. (Et par conséquent la

longueur minimale mentionnée dans ce

champ vaut huit, si le datagramme ne

transporte aucune donnée).

Les champs (suite)

Le Checksum se calcule en prenant le

complément à un de la somme sur 16

bits des compléments à un calculé sur

un pseudo en-tête constitué de

l'information typique d'une en-tête IP,

l'en-tête UDP elle-même, et les

données, le tout additionné d'un octet

nul éventuel afin que le nombre total

d'octets soit pair.

TCP

• TCP assure le transport fiable de flôt (stream) de données, en mode

bidirectionnel connecté, avec contrôle de flux

– Découpe en segments les données à transmettre

– MSS (Maximum Segment Size) déterminé à l’ouverture de connexion

– Réordonne les données, rejette les duplications, et vérifie une somme

contrôle entre les 2 extrémités

• Possède une fenêtre d'anticipation de taille variable

– ACKs positifs, accumulatifs et superposés aux données

– Temporisation de retransmission dynamique, en fonction

d’algorithmes utilisant le RTT (Round Time Trip)

• Fournit un contrôle de flux dynamique.

– Fenêtre d’émission fournit par le récepteur

– Algorithmes d’évitement de congestion

• Assure le passage de données urgentes.

SEGMENT TCP

ENCAPSULATION

COUCHE 5

RPC

RTPC

RPC

Appeler des procédures stockées sur

un ordinateur distant

RFC 1057

Procédure écrite en IDL et C

Attention peut être dangereux

RTP et RTCP

Real Time Protocol (couche 6)

Real Time Control Protocol (couche

5)

RTP

RTP fournit des fonctions de

transport de bout en bout pour les

applications temps réel sur des

services réseaux multicast ou

unicast.

- conférence audio, vidéo interactive

- diffusion vidéo, audio

- simulation

RTCP

- Fournir des informations sur la qualité de la session:

information en retour pour une source (feedback)

permet à une source de changer de politique

met en évidence des défauts de distribution individuels, collectifs

- Garder une trace de tous les participants à une session

CNAME (Canonical Name) : identifiant unique et permanent pour

un participant

SSRC (Synchronisation Source Identifier)

- Contrôler le débit auquel les participants à une session RTP

transmettent leurs paquets RTCP

Plus il y a de participants, moins la fréquence d'envoi de paquets

RTCP par un participant est grande.

Il faut garder le trafic RTCP en dessous de 5% du trafic de la

session

- Transmettre des informations de contrôle sur la session

(optionnel)

exemple : identifier un participant sur les écrans des participants

RTSP

Un des intérêts majeurs de l'Internet Multimédia

est de pouvoir effectuer un Streaming du flux de

données.

Le Streaming consiste à découper les données en

paquets dont la taille est adaptée à la bande

passante disponible entre le client et le serveur.

Quand le client a reçu suffisamment de paquets

(bufferring), l'application cliente commence à

jouer un paquet, décompresse un autre et reçoit

un troisième. Ainsi l'utilisateur peut avoir le flux

multimédia sans avoir à télécharger tout le

fichier. Toutefois, il y a un retard du à la

bufferisation.

RTSP

RTSP (Real Time Streaming Protocol) permet de

contrôler la distribution de flux multimédias

(streaming) sur un réseau IP. C'est un protocole

de niveau applicatif prévu pour fonctionner sur

des protocoles tels que RTP/RTCP et RSVP.

RTSP offre des fonctions de type magnétoscope à

distance (lecture, pause, avance rapide,

rembobinage rapide, arrêt...). Il peut être utilisé

pour rechercher un média sur un serveur de

médias, inviter un serveur de médias à rejoindre

une conférence (dans le e-learning par ex), ou

ajouter un média à une présentation existante.

Table de routage

La table de routage est une table de

correspondance entre l'adresse de la machine

visée et le noeud suivant auquel le routeur doit

délivrer le message. En réalité il suffit que le

message soit délivré sur le réseau qui contient la

machine, il n'est donc pas nécessaire de stocker

l'adresse IP complète de la machine: seul l‘

identificateur du réseau de l'adresse IP (c'est-àdire l'ID réseau) a besoin d'être stocké.

Exemple de Table de routage

La table de routage est donc un tableau

contenant des paires d'adresses:

Adresse de destination

Adresse du prochain

routeur

Interface

192.168.32.0

154.23.32.1

2

Les protocoles de

routages

RIP

OSPF

DISTANCE VECTOR ROUTING

RIP

–V1 (RFC 1058); V2 (RFC 1723)

–Algo. de Bellman-Ford (routage par

vecteur de distance, distance vector

routing)

–16 Hops max (0 à 15 et 16=

infinity) : pour “petits réseaux”

–Simple mais convergence lente &

surchage réseau (broadcast toutes

les 30 s)

OSPF

OSPF : Open Shortest Path First

Protocol

–Algorithme de Dijkstra (routage par

l’états des liens, link state routing)

–Adapté aux “grands réseaux”

–Convergence rapide, routes mieux

calculées, mais complexe (CPU &

mémoire!)

DVR

• Vecteur de distance =

– réseau de destination

– distance (coût) à cette destination

– le prochain routeur (“next hop”)

• Chaque routeur :

– a un identificateur et un coût à utiliser pour chaque liaison

– calcule son propre vecteur de distance, en minimisant le

coût de chaque destination (calculé en ajoutant le coût reçu

et son coût local de liaison)

– émet ses vecteurs de distance à ses voisins directs

– enregistre les vecteurs de distance les récents

• Nouveau calcul d’un vecteur de distance :

– périodiquement (durée de vie)

– réception d’un vecteur de distance différent

– découverte de l’interruption d’une liaison

LSR

Link State Routing

• Chaque routeur :

– a la responsablité d’entrer en contact avec ses voisins et

d’apprendre leurs noms

– émet un paquet LSP (Link State Packet) qui contient une liste

des noms et des coûts de chacun des voisins

– enregistre les LSP les récents de chaque routeur

– calcule, grâce aux LSP, une carte complète de la topologie

• Emission d’un LSP :

– périodiquement (durée de vie)

– à la découverte d’un nouveau voisin

– quand le coût d’une liaison a changé

– si une liaison a été interrompue

DHCP

• Dynamic Host Control Protocol

• RFC 1531 (1993)

• Construit sur BOOTP, pour le remplacer

IP V6

Pourquoi IP V6

• Épuisement des adresses

• Explosion des tables de routage

• Absence de type de données =>

problème de priorisation

• Temps de traitement longs (cheksum,…)

Les apports de IP v6

Capacité d’adressage

Hierachie d’adressage plus riche

Auto-configuration (Plug And Play)

Entête de base plus simple

Entêtes d’extension pouvant être

rajoutées

Possibilité de routage par la source

Possibilité d’identification de flot

Prise en charge IP V4

Adressage IP v6

128 bits au lieu de 32 bits

Représentation en hexadécimale

doublement pointée (ex.

6453:9A32:E456:FFFF:2:34E3:23:4E

3)

Représentation en décimale pointée

(ex. 0:0:0:0:0:0:192.64.23.6 qui

peut s'écrire aussi ::192.64.23.6)

Les différents type d’adresses

Unicast: un seul destinataire

Multicast:groupe de stations

Anycast: une personne d’un groupe

multicast

Format des adresses

Forte hiérarchisation atteinte grâce à

l’utilisation de préfixe.

L'utilisation des différents préfixes n'a pas

été spécifié. Parmi les préfixes nous

trouvons (codage des premiers bits de

l'adresse):

• 010: adressage unicast affecté à un

fournisseur d'accès

• 100: adressage unicast basé sur

l'emplacement géographique

• 11111110: utilisation locale

• 11111111: adressage multicast

Format de l’adresse Unicast

IPv6 a spécifié le format de l'adresse unicast affecté à un

fournisseur d'accès:

- préfixe (3 bits: 010): identification de l'adressage;

- registry ID (5 bits): identification de l'autorité régionale

dont dépend le fournisseur d'accès; Actuellement, trois

registres ont été définis pour l'Amérique du nord, l'Europe

et l'Asie-Pacifique. Chaque autorité affectera les 15 octets

restants.

- provider ID (m bits): identification du fournisseur

d'accès;

- subscriber ID (o bits): identification de l'abonné;

- subnetwork ID (p bits): identification du sous-réseau;

- interface ID (128-m-o-p bits): identification de

l'interface;

Simplification de l’ entête

Certains champs de l’en-tête IPv4

ont été enlevés ou rendus

optionnels, pour réduire dans les

situations classiques le coût (en

ressources de traitement) de la

gestion des paquets et pour limiter le

surcoût en bande passante de l’entête IPv6.

Support amélioré

Des changements dans la façon dont

les options de l’en-tête IP sont

encodés permettent une

transmission (forwarding) plus

efficace, des limites moins strictes

sur la longueur des options et une

plus grande flexibilité dans

l’introduction par la suite de

nouvelles options.

Étiquetage du flux d’information

Une nouvelle fonctionnalité est

ajoutée pour étiqueter des paquets

appartenant à des " flux "

d’informations particuliers pour

lesquels l’émetteur demande une

gestion spéciale, comme un service "

sans perte d’information " ou un

service " temps réel ".

Authentification confidentialité

Des extensions pour gérer

l’authentification, l’intégrité des

données ou une (optionnelle)

confidentialité des données sont

spécifiées par IPv6.

IP SEC (but)

Donner une sécurité de haute qualité

basé sur la cryptographie.

Pas de problème d’interopébalité en

IPV4 et V6

Inclut le contrôle d’accès, l’

authentification de l’ origine des

données, la protection des données

(chiffrement)

IPSEC fonctionnement

Utilisation de deux protocoles

• AH Authentification Header

• ESP Encapsulating Security Payload

utilisation de procédures et de

protocoles de gestion de clefs de

cryptographie

AH

Entête d'authentification IP apporte

l'intégrité en mode non connecté,

l'authentification de l'origine des

données, et un service anti-rejeu

optionnel.

Défini dans la norme KA 98 A

ESP

apporte la confidentialité

(chiffrement), ainsi qu'une certaine

confidentialité du flux de trafic. Il

peut également apporter l'intégrité

en mode non connecté,

l'authentification de l'origine des

données, et un service anti-rejeu

optionnel (un ou plusieurs de ces

services de sécurité doit être

impliqué quand ESP est évoqué).

Les Protocoles de TCP/IP

ICMP

HTTP

FTP

IGP

DHCP

SNMP

ICMP

Le protocole ICMP (Internet Control

Message Protocol) est un protocole qui

permet de gérer les informations relatives

aux erreurs aux machines connectées.

Etant donné le peu de contrôles que le

protocole IP réalise, il permet non pas de

corriger ces erreurs mais de faire part de

ces erreurs aux protocoles des couches

voisines. Ainsi, le protocole ICMP est

utilisé par tous les routeurs, qui l'utilisent

pour signaler une erreur (appelé Delivery

Problem).

ICMP exemple

Utilise 4 champs en plus de l’entête

Exemple

• Type = 8

• Code = 0

• Checksum (traditionnel)

• Message = demande d’écho

• (reponse à un ping)

• Voir RFC 792

BOOTP

• BOOTstrap Protocol

– RFC 951 (1985)

– RFC 1532 (1993)

• Acquisition automatique de son adresse IP

– Mais sur «!internet!» : n’utilise pas le broadcast Ethernet

– Passe les routeurs !

• Et permet via UDP/TFTP de récupérer plus que

l’adresse

IP (code, OS, …)

• Serveur BOOTP

DHCP

DHCP signifie Dynamic Host

Configuration Protocol. Il s'agit d'un

protocole qui permet à un ordinateur qui

se connecte sur un réseau d'obtenir

dynamiquement (c'est-à-dire sans

intervention particulière) sa configuration

(principalement, sa configuration réseau).

Vous n'avez qu'à spécifier à l'ordinateur de

se trouver une adresse IP tout seul par

DHCP. Le but principal étant la

simplification de l'administration d'un

réseau.

DHCP suite

S’appui sur BooTP

Fonctionnement:

• DHCPDISCOVER (pour localiser les

serveurs DHCP disponibles)

• DHCPOFFER (réponse du serveur à un

paquet DHCPDISCOVER, qui contient les

premiers paramètres)

• DHCPREQUEST (requête diverse du

client pour par exemple prolonger son

bail)

DHCP suite

• DHCPACK (réponse du serveur qui contient

des paramètres et l'adresse IP du client)

• DHCPNAK (réponse du serveur pour signaler

au client que son bail est échu ou si le client

annonce une mauvaise configuration réseau)

• DHCPDECLINE (le client annonce au serveur

que l'adresse est déjà utilisée)

• DHCPRELEASE (le client libère son adresse

IP)

• DHCPINFORM (le client demande des

paramètres locaux, il a déjà son adresse IP)

FTP

File Transfert Protocol

1971

RFC 141

Permet un partage de fichier entre

machines distantes

Permet une indépendance des système de

fichiers des machines distantes

Permet de transférer les données de

manière efficace

FTP

Lorsqu’une communication FTP est

ouverte il y a ouverture de deux

canaux:

• Un canal pour les commandes

• Un canal pour les données

DTP/PI

Le DTP = Data Transfert Process est

le processus chargé d’établir la

connexion et de gérer le canal des

données

Le PI = Protocol Interpreter permet

de controler de DTP à l’aide des

commandes envoyées sur canal de

contrôle

TP

Exercice sur FTP

Les réponses FTP

Les codes de réponse sont constitués de 3

chiffres dont voici les significations :

• Le premier chiffre indique le statut de la

réponse (succès ou échec)

• Le second chiffre indique ce à quoi la réponse

fait référence

• Le troisième chiffre donne une signification

plus spécifique (relative à chaque deuxième

chiffre)

Voir RFC 959

SMTP

Le protocole SMTP (Simple Mail

Transfer Protocol, traduisez Protocole

Simple de Transfert de Courrier) est

le protocole standard permettant de

transférer le courrier d'un serveur à

un autre en connexion point à point.

SMTP suite

Fonctionne en mode connecté

Encapsulé dans une trame TCP/IP

Courrier remis directement au

serveur du destinataire

Fonctionne grâce a des commandes

textuelles (ascii sur le port 25)

SMTP EXEMPLE

EHLO 193.56.47.125

MAIL FROM:

[email protected]

RCPT TO: [email protected]

DATA message

QUIT

POP

Post Office Protocole

Permet la récupération de courrier

Fonctionne comme SMTP en mode

texte sur le port 109 (pop2) ou 110

(pop 3)

Possibilité de se connecter en

TELNET

IMAP

Le protocole IMAP (Internet Message

Access Protocol) est un protocole alternatif

au protocole POP3 mais offrant beaucoup

plus de possibilités :

• IMAP permet de gérer plusieurs accès

simultanés

• IMAP permet de gérer plusieurs boîtes aux

lettres

• IMAP permet de trier le courrier selon plus de

critères

LDAP

LightWeight Directory Access

Protocol

Protocole d’accès aux annuaires

Léger

1993 université du Michigan

Évolution des annuaires X500

Présentation de LDAP

Le protocole LDAP définit la méthode

d'accès aux données sur le serveur

au niveau du client, et non la

manière de laquelle les informations

sont stockées.

Que fournit LDAP

LDAP fournit à l'utilisateur des

méthodes lui permettant de:

• se connecter

• se déconnecter

• rechercher des informations

• comparer des informations

• insérer des entrées

• modifier des entrées

• supprimer des entrées

Arborescence DIT

Téléphonie sur VoIP

Le principe :

• Utilisé les réseaux de communication IP

et y transmettre la voix

Téléphonie sur IP

Plusieurs Types:

• PC à PC

• PC à téléphone fixe

• Téléphone à téléphone

PC à PC

Problématique : IP FIXE

Ou besoin d’un annuaire dynamique

PC à Téléphone

Ici c’est le fournisseur d’accès qui

s’occupe d’établir la communication

grace au passerelle H323

Téléphoné à Téléphone

Peut être ajouté un GateKeeper

TELNET

Le protocole Telnet est un protocole

standard d'Internet permettant

l'interfaçage de terminaux et

d'applications à travers Internet. Ce

protocole fournit les règles de base

pour permettre de relier un client

(système composé d'un affichage et

d'un clavier) à un interpréteur de

commande (côté serveur).

Couche 5

SESSION

Couche 5

La couche session permet d'établir

une relation entre deux application

voulant coopérer . Elle permet la

synchronisation de quelques

évènements et la reprise en cas

d'incidents sur le réseau.

S'il y a une panne du réseau pendant

un transfert, la couche session place

des point de' reprise, quant le réseau

sera rétabli le transfert reprendra à

ces points

La couche 6

presentation

La couche 6

La couche présentation permet de résoudre les problèmes de représentation

des données dus aux matériels hétérogènes connectés sur le réseau.

Elle permet aussi la compression ou le chiffrement des données à transférer.

Les couches inférieures ont permis de construire un service de transfert

fiable de l’information de bout-en-bout

Les données ne sont pas interprétées de la même manière sur un Mac

ou un PC :

big Endian : 32 76810= 1000 0000 0000 00002

little Endian : 32 76810= 0000 0000 1000 00002

Si transmission bit à bit, le destinataire interprète la valeur little Endian

transmise

comme 12810

Couche 6

La couche présentation définit un "esperanto" informatique. Les données

sont codées de la représentation locale en la notation universelle. Le récepteur

retranscrit ces données dans sa représentation locale.

Souvent l’Internet choisi l’ASCII pour représenter de manière universelle

les commandes et les nombre entiers pour représenter les valeurs.

L’ASN.11 est utilisé pour représenter les valeurs de manière universelle.

ASN.1peut être vu comme un langage de haut niveau (comme le C) pour

représenter les structures. Il dispose d’un certain nombre de types de base

qui peuvent être composés pour définir la structure à transmettre.

ASN.1 peut également être utilisé pour définir le format des PDU

Les réseaux étendus

ISDN, aussi appelé

RNISRNIS (Réseau

Numérique à Intégration de

Services), est un réseau tout

numérique à large bande destiné à

véhiculer la parole, les données et

l'image qui jusque là étaient

transportées sur des réseaux plus ou

moins spécialisés. En effet, le seul

moyen permettant de commuter ces

trois types de données en même

temps est la commutation numérique

LES RESEAUS

ETENDUS

Définition

Les protocoles WAN de couche

physique décrivent comment

fournir des connexions électriques,

mécaniques, opérationnelles et

fonctionnelles pour les services

WAN. Ces services sont le plus

souvent assurés par des

fournisseurs d'accès WAN, comme

les sociétés Télécom.

Définition suite

Les protocoles WAN de liaison de données

décrivent la façon dont les trames sont

transportées entre des systèmes par une

liaison unique. Ils incluent les protocoles

conçus pour fonctionner avec des services

point à point, multipoints et commutés

multi-accès, tels que les services Frame

Relay. Les normes WAN sont définies et

gérées par plusieurs autorités établies,

dont les agences suivantes :

Définition suite

Union internationale des

télécommunications - secteur de

normalisation des télécommunications

(UIT-T) (anciennement Comité