1. Introduction

E. Marty IUP Paris II, 3° année

NTIC et multimédia 1/7 2004- 2005

Cours 1 : Les composantes d’un SI

Objectif du cours :

Cette séance a pour but de présenter sommairement les notions d’informatique nécessaires à la

compréhension du système d’information et des nouvelles technologies de l’information et de la

communication. L’objectif n’est pas de décrire de manière exhaustive l’ensemble de partie citée mais de

présenter les éléments nécessaires à la compréhension du cours.

1. Introduction :

1.1. La notion de Système d’Information (SI) :

Définition selon Laudon : un ensemble de composantes inter reliées qui recueillent (ou

récupèrent) de l’information, la traitent, la stockent et la diffusent afin de soutenir la prise de

décision et le contrôle au sein de l’organisation.

Définition selon Alter : un type particulier de système de travail qui utilise la technologie de

l’information pour capturer, transmettre, conserver, retrouver, manipuler ou afficher de

l’information, supportant de la sorte un ou plusieurs systèmes de travail.

1.2. Composantes du SI :

Le SI peut être découpé en trois grands ensembles :

informations (input / output).

ressources humaines .

technologies.

Le périmètre de la présentation est la composante « technologies » du SI (la partie purement

informatique).

2. La partie hardware :

2.1. Les ordinateurs :

2.1.1. Matériel :

La base de l’ordinateur :

o La carte mère : sur cette carte sont connectés ou soudés l'ensemble des éléments

essentiels de l'ordinateur

o Le processeur ou CPU : effectue les calculs et exécute les instructions qui ont été

programmées (« cerveau de l’ordinateur »)

La mémoire :

o Mémoire vive ou RAM (travail)

o Mémoire morte ou ROM (stockage)

Les interfaces d’entrée sortie :

o ports série et parallèle,

o USB,

o PCMCIA,

o firewire …

Les périphériques :

o Périphériques d’affichage

o Périphériques de stockage

o Autres périphériques (dont modem)

E. Marty IUP Paris II, 3° année

NTIC et multimédia 2/7 2004- 2005

2.1.2. Systèmes d’exploitation :

Définition : c’est l’élément est chargé d'assurer la liaison entre les ressources matérielles,

l'utilisateur et les applications.

Rôles du système d’exploitation :

o Gestion du processeur

o Gestion de la mémoire vive

o Gestion des entrées/sorties

o Gestion de l'exécution des applications

o Gestion des droits

o Gestion des fichiers (lecture, écriture)

o Gestion des informations (diagnostic de fonctionnement de la machine)

Les grands types de systèmes d’exploitation :

o Les systèmes Windows

o UNIX

o MVS

o Autres…

2.2. Le réseau :

Définitions et transmission de données

o Définition : ensemble des ordinateurs et périphériques connectés les uns aux autres.

o Objectif : transmission et partage de données.

o La transmission de données : la représentation des données est soit une

représentation analogique (modulation physique) soit une représentation numérique

(binaire).

2.2.1. Définition :

Ensemble des ordinateurs et périphériques connectés les uns aux autres.

L’objectif est :

o d'échanger et de partager des données

o de communiquer

o d'avoir accès à des services divers

La transmission de données :

o La représentation des données : représentation analogique (modulation physique) et

représentation numérique (binaire)

o Mode synchrone et asynchrone.

Les éléments constitutifs d’un réseau :

o Serveurs : ordinateurs qui fournissent des ressources partagées aux utilisateurs par

un serveur de réseau

o Clients : ordinateurs qui accèdent aux ressources partagées fournies par un serveur

de réseau

o Support de connexion : conditionne la façon dont les ordinateurs sont reliés entre

eux.

o Données partagées : fichiers accessibles sur les serveurs du réseau

o Imprimantes et autres périphériques partagés : fichiers, imprimantes ou autres

éléments utilisés par les usagers du réseau

o Ressources diverses : autres ressources fournies par le serveur

Un réseau peut utiliser des composants physiques qui lui sont spécifiques (routeurs,

concentrateurs (hub), commutateurs (switch), etc…).

Certains réseaux sont des réseaux sans fils (infrarouge, bluetooth, WIFI, GSM, GPRS,

UMTS,…).

E. Marty IUP Paris II, 3° année

NTIC et multimédia 3/7 2004- 2005

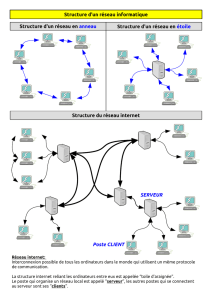

2.2.2. Typologie :

LAN (Local Area Network) : ensemble d'ordinateurs appartenant à une même organisation et

reliés entre eux dans une petite aire géographique par un réseau, souvent à l'aide d'une

même technologie.

MAN (Metropolitan Area Network) : interconnecte plusieurs LAN géographiquement proches

(au maximum quelques dizaines de km) à des débits importants. Ainsi un MAN permet à

deux nœuds distants de communiquer comme s’ils faisaient partie d'un même réseau local.

WAN (Wide Area Network ou réseau étendu) : interconnecte plusieurs LANs à travers de

grandes distances géographiques. Le plus connu est Internet.

2.2.3. Topologie :

Topologie physique :

o Définition : Un réseau informatique est constitué d'ordinateurs reliés entre eux grâce

à du matériel (câblage, cartes réseau, ainsi que d'autres équipements permettant

d'assurer la bonne circulation des données). L'arrangement physique de ces

éléments est appelé topologie physique.

o Topologie en bus : Tous les ordinateurs sont reliés à une même ligne de

transmission par l'intermédiaire de câble. Le mot "bus" désigne la ligne physique qui

relie les machines du réseau. Faiblesse : si l’une des machines est bloquée, tout le

réseau est bloqué.

o Topologie en étoile : les ordinateurs du réseau sont reliés à un système matériel

appelé hub ou concentrateur. Il s'agit d'une boîte comprenant un certain nombre de

jonctions auxquelles on peut connecter les câbles en provenance des ordinateurs.

Celui-ci a pour rôle d'assurer la communication entre les différentes jonctions.

o Topologie en anneau : les ordinateurs communiquent chacun à leur tour, on a donc

une boucle d'ordinateurs sur laquelle chacun d'entre eux va "avoir la parole"

successivement. Utilisation d’un répartiteur pour contrôler cette communication.

Topologie logique :

o Définition : La topologie logique représente la façon selon laquelle les données

transitent dans les câbles. Les topologies logiques les plus souvent utilisées sont

Token ring, Ethernet et FDDI.

2.2.4. Les protocoles réseaux :

Définition : Un protocole est une méthode standard qui permet la communication entre des

processus (s'exécutant éventuellement sur différentes machines), c'est-à-dire un ensemble

de règles et de procédures à respecter pour émettre et recevoir des données sur un réseau.

Il existe différents types de protocoles selon les applications attendues (par exemple : FTP

est un protocole de transfert).

L’adressage : pour être reconnue sur le réseau les machines ont besoin d’adresse. Exemple

de système d’adressage : adressage IP.

Le modèle OSI :

o Le modèle OSI est un ensemble de protocole décomposé en 7 niveaux :

- La couche physique définit la façon dont les données sont converties en

signaux numériques

- La couche liaison données définit l'interface avec la carte réseau

- La couche réseau : permet de gérer les adresses et le routage des données

- La couche transport : elle est chargée du transport des données et de la

gestion des erreurs

- La couche session : définit l'ouverture des sessions sur les machines du

réseau

- La couche présentation : définit le format des données (leur représentation,

éventuellement leur compression et leur cryptage)

- La couche application : assure l'interface avec les applications

Le protocole TCP/IP :

o Il est simplifié par rapport au modèle OSI :

E. Marty IUP Paris II, 3° année

NTIC et multimédia 4/7 2004- 2005

- Couche accès réseau spécifie la forme sous laquelle les données doivent

être acheminées quel que soit le type de réseau utilisé

- Couche Internet : elle est chargée de fournir le paquet de données

(datagramme)

- Couche Transport : elle assure l'acheminement des données, ainsi que les

mécanismes permettant de connaître l'état de la transmission

- Couche Application : elle englobe les applications standard du réseau

(Telnet, SMTP, FTP, ...)

3. Les bases de données :

3.1. Définition :

C’est une entité dans laquelle il est possible de stocker des données de façon structurée et avec

le moins de redondance possible.

3.2. La gestion des bases de données :

Le SGBD (Système de Gestion des Bases de Données) est l’outil qui permet de gérer les bases

de données.

Ses objectifs sont les suivants :

o Permettre l’accès aux données de façon simple

o Autoriser un accès aux informations à de multiples utilisateurs

o Manipuler les données présentes dans la base de données (insertion, suppression,

modification)

Le SGBD peut se décomposer en trois sous systèmes :

o le système de gestion de fichiers : permet le stockage des informations sur un

support physique

o le SGBD interne : gère l'ordonnancement des informations

o le SGBD externe : il représente l'interface avec l'utilisateur

Le niveau de données : l’architecture ANSI/SPARC (1975) :

o Niveau interne (ou physique) : définit la façon selon laquelle sont stockées les

données et les méthodes pour y accéder

o Niveau conceptuel : appelé aussi MCD (modèle conceptuel des données) ou MLD

(modèle logique des données). définit l'arrangement des informations au sein de la

base de données

o Niveau externe : définit les vues des utilisateurs

Les caractéristiques d’un SGBD :

o Indépendance physique : le niveau physique peut être modifié indépendamment du

niveau conceptuel (les aspects matériels de la base de données n'apparaissent pas

pour l'utilisateur, structure transparente de représentation des informations)

o Indépendance logique : le niveau conceptuel doit pouvoir être modifié sans remettre

en cause le niveau physique, c'est-à-dire que l'administrateur de la base doit pouvoir

la faire évoluer sans que cela gêne les utilisateurs

o Manipulabilité : des personnes ne connaissant pas la base de données doivent être

capables de décrire leurs requêtes sans faire référence à des éléments techniques

de la base de données

o Rapidité des accès : le système doit pouvoir fournir les réponses aux requêtes le plus

rapidement possible (algorithmes de recherche rapides)

o Administration centralisée : le SGBD doit permettre à l'administrateur de pouvoir

manipuler les données, insérer des éléments, vérifier son intégrité de façon

centralisée

o Limitation de la redondance : le SGBD doit pouvoir éviter dans la mesure du possible

des informations redondantes, afin d'éviter d'une part un gaspillage d'espace

mémoire mais aussi des erreurs

o Vérification de l'intégrité : les données doivent être cohérentes entre elles. Lorsque

des éléments font références à d'autres éléments, ces derniers doivent être présents

E. Marty IUP Paris II, 3° année

NTIC et multimédia 5/7 2004- 2005

o Partageabilité des données : le SGBD doit permettre l'accès simultané à la base de

données par plusieurs utilisateurs

o Sécurité des données : Le SGBD doit présenter des mécanismes permettant de

gérer les droits d'accès aux données selon les utilisateurs

3.3. Les modèles de SGBD :

Le SGBD (Système de Gestion des Bases de Données) est l’outil qui permet de gérer les bases

de données.

le modèle hiérarchique : les données sont classées hiérarchiquement, selon une

arborescence descendante. Ce modèle utilise des pointeurs entre les différents

enregistrements.

le modèle réseau : les données sont classées hiérarchiquement sans avoir une arborescence

descendante. ------------------------------------------------

le modèle relationnel : les données sont enregistrées dans des tableaux à deux dimensions

(lignes et colonnes). La manipulation de ces données se fait selon la théorie mathématique

des relations.

le modèle déductif : les données sont représentées sous forme de table, mais leur

manipulation se fait par calcul de prédicats.

le modèle objet : les données sont stockées sous forme d'objets, c'est-à-dire de structures

appelées classes présentant des données membres. Les champs sont des instances de ces

classes. ---------------------------------------------------------------

4. Architecture des SI :

4.1. La couche logicielle

les logiciels de bureautique

les logiciels métiers

4.2. L’architecture client serveur ou 2 tier :

Définition et fonctionnement :

o les machines clientes (sur le même réseau) contactent un serveur, une machine

généralement très puissante en terme de capacités d'entrée-sortie, qui leur

fournit des services (connexions, données, etc.…).

o les services sont exploités par des programmes appelés programmes clients

installés sur la machine cliente.

Caractéristiques et avantages :

o les ressources centralisées : le serveur peut gérer des ressources communes à

tous les utilisateurs, comme par exemple une base de données centralisée

(moins de problèmes de redondance et de contradiction).

o une meilleure sécurité : le nombre de points d'entrée permettant l'accès aux

données est moins important.

o une administration au niveau serveur

o un réseau évolutif : cette architecture permet de supprimer ou d’ajouter des

clients sans perturber le fonctionnement du réseau et sans modifications

majeures.

Inconvénients :

o coûts élevés

o serveur critique

6

6

7

7

1

/

7

100%