Dimensionnement réseau étendu convergent pour SNCC: mémoire ingénieur informatique

Telechargé par

Emmanuel NGOYI

UNIVERSITE PROTESTANTE

DE LUBUMBASHI

FACULTE DES SCIENCES INFORMATIQUES

DIMENSIONNEMENT D’UN RÉSEAU ÉTENDU PAR

INTÉGRATION DES RÉSEAUX CONVERGENTS POUR

L’UNICITÉ DE LA SUPERVISION ET LA GESTION DES

RÉSEAUX

(Cas de la SNCC)

Par : NGOYI MULENDA Emmanuel

Mémoire présenté et défendu en vue de l’obtention

de grade d’Ingénieur Civil en Informatique.

Option : Réseaux et Télécommunications

OCTOBRE 2019

UNIVERSITE PROTESTANTE

DE LUBUMBASHI

FACULTE DES SCIENCES INFORMATIQUES

DIMENSIONNEMENT D’UN RÉSEAU ÉTENDU PAR

INTÉGRATION DES RÉSEAUX CONVERGENTS POUR

L’UNICITÉ DE LA SUPERVISION ET LA GESTION DES

RÉSEAUX

(Cas de la SNCC)

Par : NGOYI MULENDA Emmanuel

Dirigé Par : Blaise FYAMA

Professeur Associé

Co-dirigé Par : Mike NIRONGO

Chef de travaux

ANNEE ACADEMIQUE 2019-2020

[I]

TABLE DES MATIERES

TABLE DES FIGURES .......................................................................................................... V

LISTE DES ABREVIATIONS ............................................................................................... VI

LISTE DES TABLEAUX ..................................................................................................... VII

INTRODUCTION GENERALE ............................................................................................. 1

CHAPITRE I. CONSIDÉRATIONS THÉORIQUES SUR LES RÉSEAUX ÉTENDUS, LA

CONVERGENCE ET LE DIMENSIONNEMENT ............................................................... 10

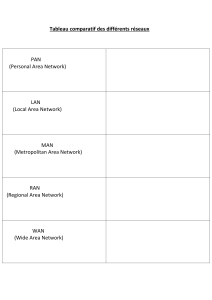

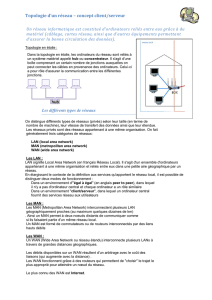

SECTION 1 : LA THÉORIE DES RÉSEAUX ÉTENDUS ............................................ 10

I.1.1. Introduction........................................................................................................ 10

I.1.2. Les technologies et Protocoles des Réseaux étendus ........................................ 10

I.1.2.1. Les réseaux WAN ........................................................................................ 11

Les technologies WAN ......................................................................................... 11

Généalogie des technologies WAN................................................................... 12

Types de liaisons WAN..................................................................................... 12

a) Technologie Ligne spécialisée (ligne louée) ..................................................... 12

Norme des LS ....................................................................................................... 13

Avantage et inconvenants des lignes louées ......................................................... 13

b) Réseau Téléphonique Commuté (RTC) ............................................................ 13

Établissement d’un circuit virtuel ......................................................................... 15

Avantages et inconvénients du RTC ..................................................................... 15

c) Le Réseau Numérique à Intégration de Services (RNIS) .................................. 15

Les protocoles de niveau trame ............................................................................ 18

Le Protocole PPP (Point-to-Point Protocol) ...................................................... 18

Le Protocole ATM (Asynchronous Transfert Mod) ......................................... 20

La Trame Ethernet ............................................................................................. 21

La Commutation Ethernet ..................................................................................... 22

Le Label Switching : MPLS et GMPLS............................................................ 24

1) Le transfert de paquets .......................................................................................... 25

I.1.2.2. Transfert, Commutation et routage .............................................................. 26

Topologies de Connectivités WAN vers Internet ............................................. 28

- Connectivité Single Homed .............................................................................. 29

[II]

- Connectivité Dual Homed ................................................................................. 29

- Connectivité Single Multihomed ...................................................................... 29

- Connectivité Dual Multihomed ......................................................................... 29

Présentation des connexions série point à point ................................................ 29

- Communications série ....................................................................................... 29

- NAT et PAT ...................................................................................................... 30

Types de liaisons WAN ........................................................................................ 31

I.1.2.3. Protocoles d'encapsulation de réseau étendu ................................................ 31

SECTION 2 : LA CONVERGENCE DES RESEAUX (SUR IP) .................................. 32

1.2.1. Avantages et enjeux du réseau convergent ....................................................... 33

1.2.2. Exigences d’un réseau convergent .................................................................... 34

SECTION 3 : LE DIMENSIONNEMENT ..................................................................... 40

I.3.1. Définition ........................................................................................................... 40

I.3.2. Dimensionnement de la haute disponibilité ....................................................... 41

I.3.2.1. La quantification de la disponibilité ............................................................... 41

I.3.2.2. Dimensionnement des liaisons ....................................................................... 41

a) L’identification des flux .................................................................................... 42

b) L’estimation de la Volumétrie........................................................................... 42

c) Le calcul de débit nécessaire ............................................................................. 42

CHAPITRE II : LA SNCC ET SON RESEAU ...................................................................... 43

SECTION I : PRESENTATION DE LA SNCC ............................................................. 43

II.1.1. PRESENTATION ............................................................................................ 43

II.1.1.1. APERÇU HISTORIQUE ............................................................................ 43

a) SECTEURS ....................................................................................................... 44

b) VOIE FERREE ................................................................................................. 44

c) RESEAU MARITIME ...................................................................................... 45

d) PORTS .............................................................................................................. 45

e) RESEAU ROUTIER ......................................................................................... 45

II.1.1.2. SITUATION GEOGRAPHIQUE .............................................................. 45

II.1.1.3. CARACTERISTIQUE ............................................................................... 45

II.1.1.4. DENOMINATION .................................................................................... 45

II.1.1.5. MANDAT ET MISSION ........................................................................... 46

II.1.1.6. DESCRIPTION DU RESEAU .................................................................. 46

[III]

II.1.2. ORGANISATION SUR LE PLAN REGIONALE .......................................... 47

II.13. ORGANISATION ADMINISTRATIVE......................................................... 47

II.1.3.1. ORGANISATION DE LA DIRECTION D’INFORMATIONS ET

TELECOMMUNICATION (DSIT) ......................................................................... 48

II.1.3.2. HIERARCHIE DE LA DIRECTION ......................................................... 48

a) Département des Applications Données et Supports ........................................ 48

b) Département Systèmes Réseaux et Télécommunications ................................. 48

II.1.4. ORGANIGRAMME DE LA DIRECTION SYSTEME D’INFORMATION ET

TELECOMMUNICATION ........................................................................................ 49

II.1.5. TOPOLOGIE DU RESEAU DELTA .............................................................. 50

SECTION II. PRESENTATION DE L’EXISTANT ...................................................... 51

II.2.1. Structure organique du département système d’information ........................... 51

Ii.2.2. La composition du réseau informatique de la SNCC ....................................... 51

LE RESEAU LAN 1 (DELTA) ........................................................................ 51

LE RESEAU LAN 2 (DCR) ............................................................................. 51

LE RESEAU LAN 3 (APPRO) ......................................................................... 51

LE RESEAU LAN 4 (SITIMA) ........................................................................ 51

II.2.3. LES DIFFERENTS SERVICES ET APPLICATIONS ................................... 52

II.2.4. CRITIQUE DE L’EXISTANT ......................................................................... 52

POINTS POSITIFS ........................................................................................... 52

POINTS A AMELIORER ................................................................................. 53

II.2.5. SUGGESTIONS ............................................................................................... 54

II.3. CONCLUSION PARTIELLE .................................................................................. 54

CHAPITRE III : CONCEPTION ET DIMENSIONNEMENT DE LA NOUVELLE

ARCHITECTURE DU RESEAU .......................................................................................... 55

III.1. PRESENTATION DE LA NOUVELLE ARCHITECTURE ................................ 55

a. Équipements matériels .......................................................................................... 55

b. Éléments logiciels ................................................................................................. 55

III.2. ANALYSE DE LA NOUVELLE ARCHITECTURE PHYSIQUE ....................... 56

Niveau couche périphérique .............................................................................. 56

Niveau couche cœur .......................................................................................... 56

Le niveau couche distribution ........................................................................... 57

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

1

/

103

100%