République Algérienne Démocratique et Populaire

Ministère de la formation et de l’enseignement professionnels

Institut national spécialisé de la formation professionnelle

– CHAHID ACHI MOHAMMED BEN MESSOUDE HAMLA -

Mémoire de fin d’étude

En vue de l’obtention du brevet de Technicien Supérieur en Informatique

Option : Réseaux et Systèmes Numérique

Réalisé par : Encadré par :

BOUARARA RAYANE IGUELMAMEN YACINE

PROMOTION : 2021/2022

En préambule à ce mémoire nous remercions ALLAH qui nous a aidé et nous a

donné la patience et le courage durant ces longues

Années d’étude.

Ces remerciements vont tout d’abord au corps professoral et administratif de

INSFP HAMLA_3_BATNA pour la richesse et la qualité de leur enseignement

et qui déploient de grands efforts et une grande technique pédagogique pour

assurer à

Nos vifs remerciements vont également aux membres du jury pour l’intérêt

qu’ils ont porté à notre recherche en acceptant d’examiner notre travail et de

l’enrichir par leurs propositions.

Nous tenons encore à exprimer nos sincères remerciements à tous les

professeurs qui nous ont enseigné et qui par leurs compétences nous ont soutenu

dans la poursuite de nos études.

Merci a tous

Dédicace

Je dédie ce mémoire

A ma très chère mère et à mon cher

père

Pour leurs patiences et leurs sacrifices

pour moi

A mes chères sœurs et mon frère et toute

ma famille

A mes camarades et mes amis

RAYANE

Table Des Matières

Introduction générale ............................................................................................................... 1

Motivation Et Problématique .................................................................................................. 1

Hypothèse .................................................................................................................................. 2

Objectif ...................................................................................................................................... 2

Méthode ..................................................................................................................................... 2

Techniques ................................................................................................................................. 3

Délimitation temporelle ............................................................................................................ 3

Introduction : ............................................................................................................................ 4

1. Définition d’un réseau informatique : ............................................................................. 4

2. Avantage des réseaux : ...................................................................................................... 4

3. Intérêt d’un réseau « Les fonctionnalités des réseaux » : .............................................. 5

4. Les différents types de réseau : ........................................................................................ 6

4.1. Selon leur étendue : .................................................................................................... 6

a) Réseaux PAN : (Personale Area Network) .............................................................. 6

b) Réseaux local LAN :(Local Area Network) ............................................................. 7

c) Réseau métropolitain MAN : (Métropolitain Area Network ) .............................. 7

d) Réseau étendu WAN: ( Wide Area Network ) ........................................................ 8

4.2. Selon la Topologie des réseaux : .............................................................................. 8

La topologie en bus : ......................................................................................................... 8

a) La topologie en anneau « ring » : ............................................................................. 9

b) La topologie en étoile : ............................................................................................... 9

c) La topologie en arbre : ............................................................................................ 10

d) La topologie maillée : ............................................................................................... 10

4.3. Selon l’Architecture des réseaux : .......................................................................... 11

a) Les réseaux poste à poste (Peer to Peer) : .............................................................. 11

b) Architecture client/serveur : ................................................................................... 11

C) Tableau de comparaison entre les deux types : ....................................................... 12

5. Les Similitudes des différents réseaux : ........................................................................ 13

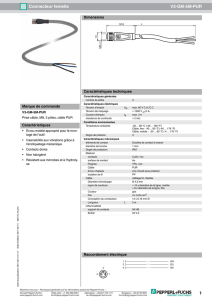

6. Les supports de la transmission : ................................................................................... 14

a) Le câble RJ45 : ............................................................................................................. 14

b) Le câble coaxial : ......................................................................................................... 15

c) Le câble à paires torsadées : ....................................................................................... 15

d) Fibre optique : .............................................................................................................. 16

e) Fibres monomodes : .................................................................................................... 17

f) Fibres multi modes : .................................................................................................... 17

g) Les médias sans fils : ................................................................................................... 17

h) L'infrarouge : ............................................................................................................... 17

i) le wifi : .......................................................................................................................... 18

j) Le Bluetooth : ............................................................................................................... 18

7. Modèles de réseaux : ....................................................................................................... 18

7.1. Le Modèle OSI : ....................................................................................................... 19

7.2. Les 7 couches du modèles OSI: ............................................................................... 19

7.3. Remarque : ............................................................................................................... 20

7.4. Modèle TCP/IP : ...................................................................................................... 20

7.5. La Couche application : .......................................................................................... 21

7.6. La Couche Transport : ............................................................................................ 22

Conclusion : ............................................................................................................................. 23

Introduction : .......................................................................................................................... 24

1. Présentation de la société d'Algérie télécom : ............................................................... 24

2. Les missions et les objectifs d'Algérie télécom : .............................................................. 25

a) Les objectifs : ............................................................................................................... 25

b) Les missions : ............................................................................................................... 25

2.1. Les responsabilités d'Algérie télécom : ...................................................................... 26

3. L'étude de l'organisation de la société : ........................................................................ 27

L'organigramme général d'Algérie télécom :................................................................... 27

4. Algérie Télécom AIN TOUTA ....................................................................................... 28

a) Le côté technique : ....................................................................................................... 28

b) C.A.H : centre d’amplification hertzienne : .............................................................. 28

c) Le côté commercial :.................................................................................................... 28

5. Les fonctions de l’agence commercial : ............................................................................ 29

6. L’organigramme de la sous-direction ALGERIE TELECOM Ain touta ..................... 30

7. Champ d’action du centre régional ............................................................................... 31

7.1. Activité du centre : ................................................................................................... 31

8. Description des tâches assignées au centre : .................................................................... 31

9. Etude de l’existant .............................................................................................................. 31

9.1.Equipements ...................................................................................................................... 32

a. Les Différents Equipements Informatiques Et Les Logiciels ..................................... 32

9.2. Description du matériel réseau : .................................................................................... 33

10.Critique de l’Existant ........................................................................................................ 34

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

1

/

89

100%